ЖЭТФ, 2019, том 155, вып. 4, стр. 636-644

© 2019

ДОСТАТОЧНО ЛИ СОСТОЯНИЙ ЛОВУШЕК

(DECOY STATE-МЕТОДА) ДЛЯ ГАРАНТИИ СЕКРЕТНОСТИ

КЛЮЧЕЙ В КВАНТОВОЙ КРИПТОГРАФИИ?

С. Н. Молотковa,b,c*, К. С. Кравцовd,e, М. И. Рыжкинa

a Институт физики твердого тела Российской академии наук

142432, Черноголовка, Московская обл., Россия

b Академия криптографии Российской Федерации

121552, Москва, Россия

c Факультет вычислительной математики и кибернетики,

Московский государственный университет им. М. В. Ломоносова

119899, Москва, Россия

d Физический факультет, Московский государственный университет им. М. В. Ломоносова

119899, Москва, Россия

e Институт общей физики им. А. М. Прохорова Российской академии наук

119991, Москва, Россия

Поступила в редакцию 17 октября 2018 г.,

после переработки 17 октября 2018 г.

Принята к публикации 29 октября 2018 г.

Метод с состояниями ловушками (Decoy state-метод) был предложен для детектирования атаки с рас-

щеплением по числу фотонов — PNS-атаки (Photon Number Splitting attack). На сегодняшний день Decoy

state-метод считается чуть ли не универсальным методом при доказательстве секретности протоколов

квантовой криптографии и вычислении длины секретного ключа. В работе показано, что существуют

атаки, например атака со светоделителем, к которым Decoy state-метод оказывается не чувствительным.

Decoy state-метод ориентирован на обнаружение изменений статистики фотоотсчетов информационных

состояний и состояний ловушек при PNS-атаке. При атаке со светоделителем статистика фотоотсчетов

не меняется. В результате Decoy state-метод существенно завышает длину ключа. Таким образом, Decoy

state-метод не является универсальным методом, который позволяет детектировать различные атаки.

По-видимому, из-за большого числа работ по Decoy state-методу возникло широко распространенное

мнение, что данный метод является универсальным. Это привело к попыткам принять метод в качестве

международного стандарта в квантовой криптографии, что явно преждевременно.

DOI: 10.1134/S0044451019040060

ческого примитива — аутентичного обмена класси-

ческой информацией и пересылки квантовых сос-

1. ВВЕДЕНИЕ

тояний — могут получить общий секретный ключ.

Общий секретный ключ является самым сильным

Квантовая криптография решает одну из глав-

криптографическим примитивом, из которого могут

ных проблем симметричной криптографии — проб-

быть получены все остальные криптографические

лему распределения секретных ключей по доступ-

функции. Секретность ключей в квантовой крипто-

ным для вторжения квантовому и вспомогатель-

графии гарантируется фундаментальными запрета-

ному классическому аутентичному каналам связи.

ми квантовой механики на различимость квантовых

На формальном уровне легитимные пользователи

состояний.

(Алиса, Боб), не имея общего секрета, при помощи

квантовой криптографии из слабого криптографи-

Секретность ключей в квантовой криптографии

на уровне фундаментальных принципов строго до-

* E-mail: sergei.molotkov@gmail.com

казана только в однофотонном случае для прото-

636

ЖЭТФ, том 155, вып. 4, 2019

Достаточно ли состояний ловушек. . .

кола BB84 [1]. Доказательство основано на фунда-

Начиная с некоторых потерь, соответственно длины

ментальных энтропийных соотношениях неопреде-

линии связи, система не обеспечивает секретность

ленностей [2]. Данные соотношения позволяют не

ключей.

перебирать всевозможные атаки на передаваемые

При PNS-атаке, поскольку часть посылок с од-

квантовые состояния, а получить верхнюю границу

нофотонными состояниями блокируется, изменяет-

утечки информации к подслушивателю (Еве), когда

ся статистика фотоотсчетов на приемной стороне.

известна только наблюдаемая ошибка на приемной

Такое изменение в принципе можно обнаружить, ес-

стороне.

ли бы были детекторы, которые различают число

Однако в реальных системах ситуация отличает-

фотонов, что на сегодняшний день находится за пре-

ся от идеализированного случая однофотонных ин-

делами технологического уровня. Существующие

формационных состояний. В реальных системах ис-

стандартные однофотонные лавинные детекторы не

пользуются квазиоднофотонные состояния сильно

различают число фотонов, поэтому PNS-атаку нель-

ослабленного лазерного излучения — сильно ослаб-

зя детектировать. Для детектирования PNS-атаки

ленные когерентные состояния. Когерентное состо-

был предложен Decoy state-метод, который состоит

яние имеет пуассоновскую статистику по числу фо-

в посылке случайным образом когерентных состоя-

тонов, что при наличии потерь в квантовом канале

ний с разным средним числом фотонов (decoy state).

связи приводит к новым атакам, которые невозмож-

Измерение полного числа отсчетов в посылках с раз-

ны в строго однофотонном случае.

ным средним числом фотонов позволяет оценить из-

Одной из таких атак является PNS-атака (Pho-

менение статистики фотоотсчетов, в том числе долю

ton Number Splitting attack) — атака с расщеплени-

однофотонной компоненты, и связать данные изме-

ем по числу фотонов [3]. Данная атака имеет место,

нения с утечкой информации к подслушивателю.

поскольку в квантовой механике возможны неразру-

Существует очень большое число работ, посвя-

шающие измерения числа фотонов. Причем такая

щенных исследованию секретности ключей для De-

атака возможна в системах квантовой криптогра-

coy state-метода [5-16], хотя практически все работы

фии как с поляризационным, так и фазовым кодиро-

в значительной степени базируются на результатах

ванием, хотя при фазовом кодировании неразруша-

[7, 8].

ющие измерения числа фотонов более тонкие, чем

Известно также попытки принять Decoy sta-

при поляризационном кодировании [4]. Далее, что-

te-протокол в качестве международного стандарта в

бы избежать излишних выкладок, будем рассмат-

квантовой криптографии1). По-видимому, большое

ривать системы с поляризационным кодированием,

число работ привело к широко распространенному

при этом все утверждения переносятся и на системы

мнению, что данный метод оценки длины секрет-

с фазовым кодированием.

ного ключа является универсальным. Универсаль-

PNS-атака сводится к следующему. Подслуши-

ным в том смысле, что дает наименьшую длину

ватель разрывает квантовый канал связи и нераз-

секретного ключа для всевозможных атак. Однако

рушающим способом проводит измерение числа фо-

принципиально важно понимать, что Decoy state-ме-

тонов в линии. Если обнаружен один фотон, то под-

тод предназначен для детектирования PNS-атаки

слушиватель либо блокирует часть однофотонных

и логически ниоткуда не следует, что для других

посылок, либо проводит унитарную атаку, которая

атак метод будет гарантировать получение секрет-

возмущает однофотонную компоненту когерентного

ного ключа. Логически нельзя исключить существо-

состояния. Если обнаружено в канале два фотона

вание других атак, учет которых приведет к тому,

и более, то часть из них подслушиватель оставля-

что «секретный» ключ, полученный по Decoy state-

ет себе в квантовой памяти, а остальные через ка-

методу, не будет секретным относительно других

нал с меньшими потерями (в идеале без потерь) до-

атак. Например, могла бы существовать атака, при

ставляет на приемную сторону без возмущений. До-

которой секретным будет ключ меньшей длины, чем

ждавшись стадии раскрытия базисов, подслушива-

тель делает измерения в известном базисе и досто-

1) Kai Chen, Jiajun Ma, and Hongsong Shi, Talk, ISO/IEC

верно знает передаваемый бит ключа в тех посыл-

JTC1 SC27 WG3 SP Proposal, Security Requirements, Test and

ках, где были многофотонные компоненты. Начиная

Evaluation Methods for the Decoy State BB84 Quantum Key

с некоторого уровня потерь в линии связи подслу-

Distribution (QKD), Berlin, Germany, 10/31/2017; ISO/IEC

JTC 1/SC 27/WG 3 N 1537, 30th ISO/IEC JTC1/SC27 Working

шиватель может блокировать все однофотонные по-

Group Meeting, Hongsong Shi, Jiajun Ma, and Gaetan Pradel

сылки, не меняя общего числа зарегистрированных

Wuhan, China, April 2018 30th Security Requirements, Test and

посылок на приемной стороне, и знает весь ключ.

Evaluation Methods for Quantum Key Distribution.

637

С. Н. Молотков, К. С. Кравцов, М. И. Рыжкин

ЖЭТФ, том 155, вып. 4, 2019

получается по Decoy state-методу. То есть, нефор-

возмущая состояние поляризации фотона. После

мально говоря, например, по Decoy state-методу по-

определения числа фотонов состояние поляризации

лучен «секретный» ключ длиной 256 бит, а при дру-

остается неизвестным.

гой атаке секретный ключ должен быть 218 бит, т. е.

из ключа в 256 бит известно 38 бит. Использование

3. ФОРМАЛЬНОЕ ОПИСАНИЕ PNS-АТАКИ,

такого ключа как секретного приведет к катастро-

ПРОТОКОЛ BB84

фическим последствиям. Ниже будет показано, что

Decoy state-метод не гарантирует секретность клю-

Для самодостаточности дальнейшего изложения

ча относительно других атак.

нам потребуется формальное описание PNS-атаки.

В данной работе построен явный пример простой

Проиллюстрируем PNS-атаку на примере протоко-

атаки со светоделителем, при которой длина секрет-

ла квантовой криптографии BB84, хотя она приме-

ного ключа получается принципиально меньше, чем

нима и для ряда других протоколов. В протоколе

по Decoy state-методу. Удивительно, что такая про-

BB84 с поляризационным кодированием использу-

стая атака, несмотря на сотни работ по Decoy sta-

ется два базиса: + и ×. В каждом базисе состояниям

te-методу, была пропущена.

0 и 1 сопоставляются ортогональные внутри данно-

го базиса состояния поляризации: σ+0 и σ+1. Фоковс-

кие состояния с ненулевым числом фотонов n ≥ 1

2. ИНФОРМАЦИОННЫЕ КОГЕРЕНТНЫЕ

при известном базисе достоверно различимы и име-

СОСТОЯНИЯ ПРИ ПОЛЯРИЗАЦИОННОМ

ют вид

КОДИРОВАНИИ

0 → |n,σ+0 〉,

1 → |n,σ+1 〉,

〈n, σ+0|n, σ+1〉 = 0.

(3)

В качестве информационных состояний исполь-

зуются сильно ослабленные когерентные состояния

Аналогично в сопряженном базисе:

лазерного излучения. Ослабление происходит до

уровня в несколько десятых среднего числа фото-

0 → |n,σ×0 〉,

1 → |n,σ×1 〉,

〈n, σ×0|n, σ×1〉 = 0.

(4)

нов в когерентном квантовом состоянии. Когерент-

Рассмотрим неразрушающие измерения на более

ное состояние, как известно, имеет вид

формальном уровне. Любое измерение в квантовой

∑

αn

механике дается разложением единичного операто-

|α, σ〉 = e-μ/2

|n, σ〉 = e-μ/2eαa†(σ)|vac〉,

n!

ра I. Неразрушающее измерение по числу фотонов

n=0

(1)

дается проекционным (ортогональным) разложени-

μ = |α|2,

ем единицы:

где μ — среднее число фотонов в когерентном состо-

∑

∑

янии, |n, σ〉 — фоковское состояние с n фотонами с

I =

Pn, Pn =

|n, σ〉〈σ, n|.

(5)

поляризацией σ, a†(σ) — оператор рождения фотона

n=0

σ=0,1

с поляризацией σ, |vac〉 — вакуумное состояние.

Такое измерение не позволяет определить состояние

Поскольку фаза когерентного состояния (фаза θ,

поляризации фотонов, но позволяет определить чис-

α√μeiθ в (1)) меняется случайно от посылки к по-

ло фотонов и при этом оставляет значение поляри-

сылке, подслушиватель в канале связи «видит» не

зации невозмущенным:

чистое квантовое когерентное состояние, а статисти-

ческую смесь — матрицу плотности

Pn′ |n, σ+0,1〉 = δn,n′ |n, σ+0,1〉,

(6)

Pn′ |n, σ×0,1〉 = δn,n′ |n, σ×0,1〉.

∫2π

dθ

ρ(μ, σ) =

|eiθ|α|, σ〉〈eiθ |α|, σ| =

Если обнаружен один фотон в линии (n = 1), то под-

2π

0

слушиватель блокирует канал связи либо осуществ-

∑

ляет унитарную атаку, которая возмущает однофо-

μn

=e-μ

|n, σ〉〈n, σ|.

(2)

n!

тонное состояние. Если обнаружены два или более

n=0

фотонов (n ≥ 2 — состояние |n, σ×0,1〉 или |n, σ+0,1〉,

Состояние

(2) имеет пуассоновскую статистику

состояние поляризации пока неизвестно), то подслу-

по числу фотонов. Квантовая механика допус-

шиватель оставляет часть фотонов в своей кванто-

кает неразрушающие измерения числа фотонов

вой памяти, а остальные посылает на приемную сто-

(Nondemolishing Measurements). Данные измерения

рону через канал с меньшими потерями, в идеале без

позволяют определить число фотонов, при этом не

потерь.

638

ЖЭТФ, том 155, вып. 4, 2019

Достаточно ли состояний ловушек. . .

∑

4. DECOY STATE-МЕТОД ДЛЯ

μk

Err(μ) = e-μ

ekYk

(8)

ДЕТЕКТИРОВАНИЯ PNS-АТАКИ

k!

k=0

Аналогичное выражение имеет место для средней

Блокирование посылок с разным числом фото-

ошибки по серии decoy state со средним числом фо-

нов изменяет исходную пуассоновскую статистику

тонов ν1 и ν2.

(формула (2)). Для детектирования изменения ста-

Поскольку подслушиватель для посылок с чис-

тистики используются случайным образом посылки

лом фотонов n ≥ 2 имеет в квантовой памяти «ко-

когерентных состояний с разным средним числом

пию» исходного состояния, после разглашения ба-

фотонов. Основное наблюдение, которое использу-

зисов он точно знает состояние в данной посылке, и

ется в Decoy state-методе, состоит в следующем. Об-

секретный ключ получается только из части посы-

наружив состояние с данным числом фотонов, под-

лок с однофотонной компонентой. Для длины сек-

слушиватель не знает, из какого когерентного состо-

ретного ключа имеем (см. детали в [8, 17])

яния и с каким средним числом фотонов происхо-

{

}

дит данная посылка. Поэтому решение подслушива-

Q1(μ)

теля блокировать или нет данную посылку приве-

RPNS =

(1 - h(e1)) - leak

,

Q(μ)

дет к изменению пуассоновской статистики. Пусть

(9)

( Err(μ))

Yk — условная вероятность того, что подслушива-

leak = h

Q(μ)

тель оставит данное среднее число фотонов k в по-

сылке, которое будет доставлено на приемную сто-

Посылки с состояниями ловушками (decoy states)

рону для детектирования, возможно через идеаль-

служат для оценки параметров, фигурирующих в

ный без потерь канал связи. Иначе говоря, величи-

формуле для длины секретного ключа (9). Для ме-

на Yk не зависит от среднего числа фотонов. Ниже

тода с двумя состояниями ловушками известны сле-

рассмотрим Decoy state-метод с двумя состояниями

дующие общеупотребительные оценки [8]. Вероят-

ловушками со средним числом фотонов ν1 > ν2 и

ность регистрации однофотонной компоненты сос-

информационными состояниями со средним числом

тояния равна

фотонов μ > ν1 + ν2. Возможны и другие вариан-

[

ты Decoy state-метода, но это не принципиально, по-

μ2e-μ

Q1(μ) =

Q(ν1)eν1 -

этому воспользуемся общеупотребительным вариан-

μ(ν1 - ν2) - (ν21 - ν22)

]

том. Ниже ограничимся асимптотическим пределом

ν21 - ν2

2

длинных последовательностей. В этом случае час-

- Q(ν2)eν2 -

(Q(μ)eμ - Y0) ,

(10)

μ2

тота наблюдаемых отсчетов и ошибок на приемной

}

стороне совпадает с соответствующими вероятно-

{ν1Q(ν2)Eν2 - ν2Q(ν1)eν1

Y0 = max

,0

(11)

стями. При конечных длинах последовательностей

ν1 - ν2

соотношение между длиной ключа при PNS-атаке и

Ошибка в однофотонной компоненте информацион-

при атаке со светоделителем не изменяется.

ных состояний имеет вид

Полная вероятность компонент состояний с раз-

Err(ν1)eν1 - Err(ν2)eν2

ным средним числом фотонов, собранная по всем

e1 ≤

,

(12)

(ν1 - ν2)Y1

посылкам с одинаковым средним числом фотонов,

имеет вид (см. детали в [8])

где

[

∑

∑

μ

μk

Y1 ≥

Q(ν1)eν1 -

Q(μ) = e-μ

Yk

= e-μ Qk(μ),

μ(ν1 - ν2) - (ν21 - ν22)

k!

]

k=0

k=0

ν21 - ν2

2

∑

∑

- Q(ν2)eν2 -

(Q(μ)eμ - Y0)

(13)

νki

(7)

μ2

Q(νi) = e-νi

Yk

=e-νi

Qk(νi),

k!

k=0

k=0

Если лавинный детектор на приемной стороне имеет

i = 1,2.

не единичную квантовую эффективность, то в этом

случае в формулах (7), (8), (10)-(13) нужно прове-

Средняя ошибка детектирования на приемной сто-

сти замену μ → ημ. Типичные значения квантовой

роне для посылок с информационными состояниями

эффективности лавинных детекторов в телекомму-

есть сумма ошибок с соответствующими вероятно-

никационном диапазоне длин волн имеют значения

стями, имеем

η = 0.1 ÷ 0.25.

639

С. Н. Молотков, К. С. Кравцов, М. И. Рыжкин

ЖЭТФ, том 155, вып. 4, 2019

(

)

(√

√

)

5. АТАКА СО СВЕТОДЕЛИТЕЛЕМ

a†1(σ)

1-T (L)

T (L)

=

√

√

×

†

a

(σ)

−

T (L)

1-T (L)

2

out

(

)

a†(σ)

Рассмотрим теперь атаку со светоделителем (BS,

×

(14)

0

beam split). Схема атаки приведена на рис. 1. Пусть

in

длина квантового канала связи L. Без подслушива-

На выходе светоделителя два независимых коге-

теля на приемную сторону поступают неискажен-

рентных состояния имеют вид

ные квантовые состояния со средним числом фото-

√

√

нов μ(L) = μ10-δL/10, где δ — удельные потери в

|α

1 - T(L),σ〉1 ⊗ |α

T (L), σ〉2 =

(

√

)

канале связи. Типичные значения для одномодового

1-T (L) a†1(σ)

= e-μ(1-T(L))/2eα

|vac〉1

⊗

волокна δ = 0.2 дБ/км. При атаке подслушиватель

(

√

)

разрывает линию связи, отводит через асимметрич-

T (L) a†2(σ)

⊗ e-μ(T(L))/2eα

|vac〉2

(15)

ный поляризационно нечувствительный светодели-

тель долю состояния 1 - T(L) в квантовую память,

Подчеркнем, что на выходе светоделителя возника-

а остальную долю когерентного состояния T(L) че-

ет чистое когерентное состояние, а не статистичес-

рез канал с меньшими потерями (в идеале без по-

кая смесь — матрица плотности.

терь) доставляет на приемную сторону без искаже-

При измерении подслушивателем состояния в

ний. Свое квантовое состояние подслушиватель со-

квантовой памяти фаза когерентного состояния

храняет в квантовой памяти до раскрытия базисов.

(фаза θ параметра α) подслушивателю в каждой по-

После раскрытия базисов производит измерения в

сылке неизвестна, поэтому подслушиватель «видит»

известном базисе.

статистическую смесь состояний — матрицу плотно-

сти, аналогично ситуации с неразрушающим изме-

Фундаментальным и хорошо известным свой-

рением числа фотонов. Матрица плотности имеет

ством когерентного состояния является его само-

вид

подобное преобразование на линейных оптических

элементах, в нашем случае на светоделителе. Важ-

∑

μk(1 - T(L))k

но, что на двух выходах светоделителя возникают

ρ1(μ, σ) = e-μ(1-T(L))

×

k!

независимые когерентные состояния, но с меньшим

k=0

средним числом фотонов по сравнению с входным

× |k, σ〉11〈σ, k|.

(16)

когерентным состоянием. Независимость состояний

После раскрытия базисов подслушиватель знает ба-

означает, что измерения когерентного состояния на

зис, поэтому далее индекс базиса опускаем. Дли-

выходах светоделителя не влияют друг на друга.

на секретного ключа выражается через условную

Самоподобное преобразование когерентного со-

энтропию фон Неймана для совместной матри-

цы плотности Алиса-Ева [18]. Совместная матрица

стояния на асимметричном поляризационно нечув-

ствительном светоделителе удобно представить че-

плотности Алиса-Ева имеет вид

рез преобразование операторов, имеем

1

|0〉XX 〈0| ⊗ ρ1(μ, σ0) +

ρXE(μ) =

2

1

+

|1〉XX 〈1| ⊗ ρ1(μ, σ1),

(17)

2

to Eve’s quantum

|

1 - T(L),

где |0〉X и |1〉X — копии информационных состоя-

1

memory

ний, которые Алиса оставляет у себя и которые до-

out

ступны только ей. Длина секретного ключа в асимп-

тотическом пределе длинных последовательностей

| ,

|

T(L),

1

2

в пересчете на зарегистрированную посылку дается

to Bob

формулой

in

2

RBS = H(ρXE|ρE) - leak = 1 - C(μ) - leak,

(18)

|vac

где условная энтропия

Рис. 1. Атака со светоделителем

H(ρXE |ρE ) = H(ρXE ) - H(ρE ).

(19)

640

ЖЭТФ, том 155, вып. 4, 2019

Достаточно ли состояний ловушек. . .

По определению

счет темновых шумов лавинного детектора с вероят-

∑

ностью pd. Полная вероятность детектирования де-

H(ρ) = -Tr{ρ log(ρ)} = - λk log(λk),

тектором с квантовой эффективностью η как пра-

k

вильных, так и ошибочных отсчетов равна

λk — собственные числа матрицы плотности ρ, log ≡

∑

≡ log2. Собственные числа матрицы плотности Али-

(ημT (L))k

QBS(μ) = pd

+e-ημT(L)

=

са-Ева ρXE равны

k!

k=1

=pd +1-e-ημT(L),

(24)

{1

μk(1 - T(L))k

e-μ(1-T(L))

,

2

k!

}∞

соответственно вероятность ошибочных отсчетов

1

μk(1 - T(L))k

e-μ(1-T(L))

(20)

pd

2

k!

k=0

ErrBS (μ) =

,

2

(25)

Соответственно собственные числа матрицы плот-

ErrBS(μ)

1

pd

=

ности Евы ρE = Tr{ρXE} равны

QBS(μ)

2 pd

+1-e-ημT(L)

k

{1

μk(1 - T(L))

В итоге для информации leak, требуемой для кор-

{e-μ(1-T(L))}k=0,

e-μ(1-T(L))

,

2

k!

рекции ошибок в асимптотическом пределе длинных

}∞

последовательностей, имеем

1

μk(1 - T(L))k

e-μ(1-T(L))

(21)

2

k!

k=1

( ErrBS (μ))

leak = h

(26)

QBS(μ)

С учетом (20), (21) получаем для условной энтропии

фон Неймана

Отметим, что утечка информации к подслушива-

телю при коррекции ошибок в (9) и (26) записана в

H(ρXE |ρE ) = 1 - C(μ),

(22)

шенноновском пределе, т. е. при коррекции ошибок

где величина Холево [19-22]

случайными шенноновскими кодами, что на прак-

тике в полной мере недостижимо. При использова-

∑

μk(1 - T(L))k

нии конструктивных кодов величину leak в (9) и (26)

C(μ) = e-μ(1-T(L))

=

k!

нужно заменить на f ·leak, где f — величина эффек-

k=1

тивности кода, обычно f = 1.1 ÷ 125.

=1-e-μ(1-T(L)).

(23)

Важно отметить, что величина (23) достигает-

6. СРАВНЕНИЕ ДЛИНЫ СЕКРЕТНОГО

ся на коллективных измерениях над всей квантовой

КЛЮЧА ПРИ АТАКЕ СО

памятью. Величина Холево, по сути, является про-

СВЕТОДЕЛИТЕЛЕМ И АТАКЕ С

пускной способностью квантово-классического ка-

РАСЩЕПЛЕНИЕМ ПО ЧИСЛУ ФОТОНОВ

нала между Алисой и Евой, она равна максимально-

му количеству классических битов на посылку, ко-

В этом разделе проведем сравнение эффективно-

торое Ева может извлечь из ансамбля квантовых со-

стей атак. Оценим длину секретного ключа и длину

стояний. Как видно из формулы (23), величина Хо-

квантового канала связи, до которой гарантируется

лево возрастает с ростом μ(1 - T (L)). Неопределен-

распределение секретных ключей. В асимптотиче-

ность информации Евы о передаваемом бите ключа

ском пределе длинных последовательностей часто-

связана только с вакуумной компонентой состояния,

ты отсчетов (10), (24) равны вероятностям отсчетов

которая возникает с вероятностью e-μ(1-T(L)). Из

для информационных состояний со средним числом

компонент состояния с ненулевым числом фотонов

фотонов μ, для decoy state со средним числом фото-

(k ≥ 1), имеющих вероятность

нов ν1 и ν2, а также наблюдаемой вероятности ошиб-

ки для информационных состояний и состояний ло-

k

μk(1 - T(L))

e-μ(1-T(L))

,

вушек (decoy states). Легитимные пользователи не

k!

могут в принципе различить, есть в канале подслу-

Ева получает достоверную информацию о переда-

шиватель или нет. Оценка длины секретного ключа

ваемом бите ключа. При такой атаке ошибочные

должна быть применима как при наличии подслу-

отсчеты на приемной стороне возникают только за

шивателя, так и в его отсутствие.

641

5

ЖЭТФ, вып. 4

С. Н. Молотков, К. С. Кравцов, М. И. Рыжкин

ЖЭТФ, том 155, вып. 4, 2019

Пусть подслушиватель в линии связи отсутству-

При малых η1,2 → 0 получаем

ет, тогда величины (7), (24) определяются только по-

1 pd

терями в линии связи, а ошибки (8), (25) возникают

Y1 = pd + η, e1 =

(29)

2 η

только за счет темновых шумов лавинных детекто-

ров. Считаем, что оптическая приемная часть сис-

Разность длин ключей в Decoy state-методе и

темы не вносит ошибок, т.е. идеально настроена. В

BS-атаке равна

этом случае по Decoy state-методу длина секретного

ключа получается по формулам (9)-(13), где нужно

(pd)

RPNS - RBS ≈ 1 - h

-e-μ(1-T(L)) ≈

заменить μ, ν1,2 → μT (L), ν1,2T (L), где T (L) — про-

2η

хождение в канале связи. Предельная длина линии

pd

≈ μ(1 - T (L)) -

≈ μ(1 - T (L)) > 0.

(30)

связи определяется из условия обращения в нуль

2η

длины секретного ключа.

Длина секретного ключа при атаке со светодели-

Из формулы (30) видно, что Decoy state-метод все-

телем определяется по формулам (18)-(26). При та-

гда завышает длину секретного ключа, так как сред-

кой атаке подслушиватель действует «прозрачно» —

нее число фотонов в информационном состоянии

не изменяет число отсчетов, не производит оши-

μ > 0.

бок, не изменяет статистику отсчетов и соотноше-

Типичные значения квантовой эффективности

ние между вероятностями для состояний с разными

лавинных детекторов η = 0.1 ÷ 0.25, характерные

средними значениями числа фотонов.

значения вероятности темновых шумов на строб

Поскольку не существует универсальной оценки

pd

= 10-6 ÷ 10-7. Поэтому слагаемое pd/2η

≈

длины секретного ключа для всех возможных атак

≈ 10-5 ÷ 10-6. Типичные значения среднего чис-

(исключение составляет однофотонный случай, см.

ла фотонов в информационных состояниях μ

=

Введение), необходимо вычислять длину ключа для

= 0.1÷0.5. Коэффициент прохождения канала связи

каждой отдельной атаки, а затем выбирать наи-

T (L) = 10-Lδ/10 длиной L для одномодового волок-

меньшую длину по всем атакам. Ниже покажем,

на с коэффициентом потерь δ = 0.2 дБ/км, напри-

что оценка длины секретного ключа при прозрачной

мер, при длине 10 км равен T (L = 20) = 0.398, по-

атаке со светоделителем дает существенно меньшую

этому разница в длине ключей составляет при μ =

длину секретного ключа, чем оценки по Decoy sta-

= 0.25

RPNS - RBS

te-методу при PNS-атаке.

= 85 %,

RPNS

Вопрос фактически формулируется следующим

образом. Имеется набор наблюдаемых величин в

что на 15 % превышает длину секретного ключа при

асимптотическом пределе длинных последователь-

атаке со светоделителем.

ностей — вероятностей (10)-(13), (24), (25). Ключ

Причина завышения длины ключа и принци-

какой длины после коррекции ошибок и сжатия

пиальной нечувствительности Decoy state-метода к

(усиления секретности очищенного ключа) нужно

атаке со светоделителем состоит в том, что «кван-

оставить, чтобы быть уверенным, что он является

товая часть» нехватки информации Евы о клю-

секретным? Decoy state-метод оставляет большую

че (см. первое слагаемое в формуле (30)) в Decoy

длину ключа, чем это допустимо, т. е. ключ факти-

state-методе оценивается через наблюдаемую ошиб-

чески является не секретным.

ку в однофотонной компоненте состояния (форму-

Прежде чем представить численные расчеты,

лы (12), (28)). Фактически, чем больше ошибка в

для большей наглядности и убедительности сделаем

однофотонной компоненте, тем больше «квантовая

аналитические вычисления. Асимптотические зна-

часть» утечки информации к Еве.

чения параметров для Decoy state-метода можно по-

При прозрачной атаке со светоделителем Ева,

лучить из формул (9)-(13), если устремить величи-

начиная уже с небольших длин линии связи, мо-

ну среднего числа фотонов в decoy state ν1, ν2 → 0.

жет отвести себе почти все квантовые состояния, не

В этом пределе получаем следующие значения для

производя ошибки на приемной стороне и не меняя

вероятностей:

числа отсчетов по сравнению с тем, которое долж-

но быть в отсутствие подслушивателя. Отводя со-

Q(μ) = pd + 1 - e-ημT(L).

(27)

стояния почти целиком, Ева получает всю инфор-

Полная ошибка есть

мацию, содержащуюся в квантовом ансамбле, и эта

информация никоим образом не зависит от ошибки

1

Err(μ) = e0pd, e0 =

(28)

в однофотонной компоненте состояния на приемной

2

642

ЖЭТФ, том 155, вып. 4, 2019

Достаточно ли состояний ловушек. . .

R , RBSPNS

R , RBSPNS

1.0

1.0

а

б

2

3

2

3

0.8

0.8

1

1

1

1

0.6

0.6

0.4

2

0.4

2

0.2

0.2

3

3

0

50

100

150

200

250

0

50

100

150

200

250

L, км

L, км

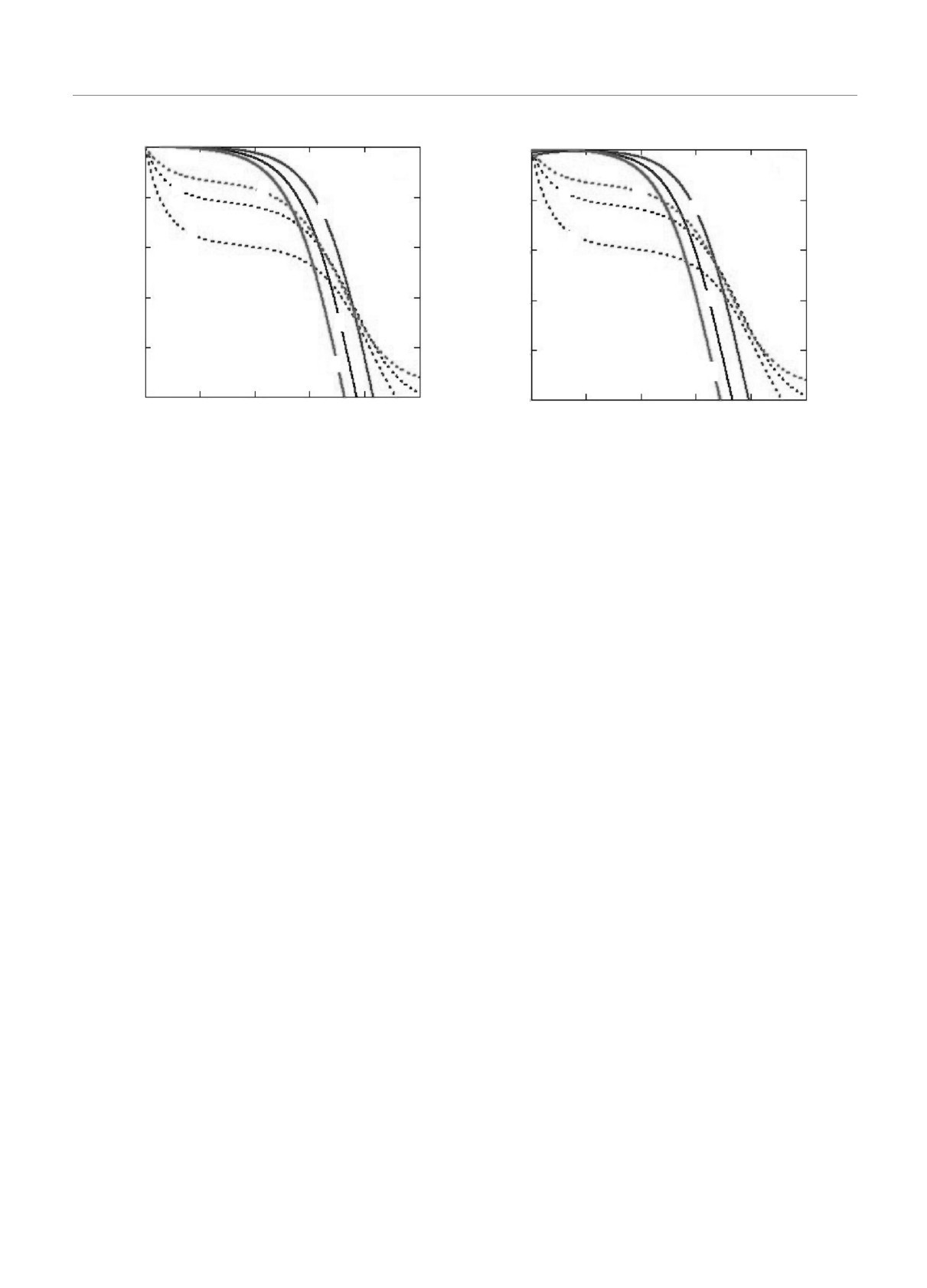

Рис. 2. a) Зависимости длины секретного ключа в пересчете на зарегистрированную посылку от длины линии связи,

рассчитанные по асимптотическим формулам для Decoy state-метода (PNS) — сплошные линии, для атаки со светодели-

телем (BS) — пунктирные линии. б) Зависимости длины секретного ключа в пересчете на зарегистрированную посылку

от длины линии связи, рассчитанные для Decoy state-метода (PNS) — сплошные линии, для атаки со светоделителем

(BS) — пунктирные линии. Общие значения параметров кривых 1-3: μ = 0.5 (1), 0.25 (2), 0.15 (3). Среднее число фотонов

в decoy state для всех кривых на рис. б: ν1 = 0.01, ν2 = 0.001. Общие параметры для всех кривых: вероятность темновых

шумов на строб pd = 10-6, квантовая эффективность однофотонного детектора η = 0.1, удельные потери в линии связи

δ = 0.2 дБ/км

стороне. Точнее говоря, информация Евы вообще не

ки со светоделителем. Такая атака не изменяет ста-

зависит от ошибок на приемной стороне, а ограниче-

тистики отсчетов и соотношение между статистика-

на лишь структурой квантовых состояний в ансам-

ми фотоотсчетов для состояний с разным средним

бле, а именно, только фундаментальной величиной

числом фотонов. При оценке длины секретного клю-

Холево [19-22].

ча получается заметно большая длина ключа, чем

Рассмотрим пример. Пусть получена длина сек-

при оценках по правильным формулам, учитываю-

ретного ключа по Decoy state-методу 256 бит, при

щим возможность атаки со светоделителем. Для ти-

этом длина ключа, который должен получиться по

пичных значений среднего числа фотонов в инфор-

BS-атаке на 15 % меньше. Иначе говоря, из 256 бит

мационном состоянии и при длине линии связи от 5

подслушивателю известно 38 бит секретного ключа,

до 150 км Decoy state-метод существенно завышает

что, очевидно, неприемлемо.

длину «секретного ключа», поэтому использование

Результаты численных расчетов длины секрет-

таких ключей, например, в банковской сфере [23],

ного ключа для Decoy state-метода и PNS-атаки, а

может привести к непредсказуемым последствиям.

также для атаки со светоделителем, приведены на

Поэтому при вычислении длины секретного

рис. 2 для различных параметров. Как видно из

ключа крайне необходимо делать оценки для всех

рис. 2, для типичных значений среднего числа фо-

возможных атак Евы на передаваемые состояния,

тонов в состоянии ловушки (decoy state) результаты

а не ограничиваться только одной PNS-атакой и

практически не отличаются от результатов расчетов

Decoy state-методом.

по формулам (9), (10)-(13).

Благодарности. Авторы выражают благодар-

ность коллегам по Академии криптографии Россий-

ской Федерации за постоянную поддержку и обсуж-

7. ЗАКЛЮЧЕНИЕ

дения. Авторы благодарят И. М. Арбекова, К. А. Ба-

лыгина, А. Н. Климова и С. П. Кулика за многочис-

Таким образом, показано, что Decoy state-метод

не чувствителен к детектированию прозрачной ата-

ленные и интенсивные обсуждения.

643

5*

С. Н. Молотков, К. С. Кравцов, М. И. Рыжкин

ЖЭТФ, том 155, вып. 4, 2019

Финансирование работы. Работа поддержана

12.

M. Lucamarini, K. A. Patel, J. F. Dynes, B. Fröhlich,

Российским научным фондом (П-(П-2019)).

A. W. Sharpe, A. R. Dixon, Z. L. Yuan, R. V. Penty,

and A. J. Shields, Opt. Express 21, 24550 (2013).

13.

Sellami Ali, Shuhairi Saharudin, and M. R. B. Wa-

ЛИТЕРАТУРА

hiddin, Amer. J. Engin. Appl. Sci. 2, 694 (2009).

1.

M. Tomamichel, Ch. Ci Wen Lim, N. Gisin, and

14.

Ch. Ci Wen Lim, M. Curty, N. Walenta, Feihu Xu,

R. Renner, Nature Commun. 3, 1 (2012); arXiv:1103.

and H. Zbinden, Phys. Rev. A 89, 022307 (2014);

4130 v2 (2011).

arXiv[quant-ph]:1311.7129.

2.

M. Tomamichel and R. Renner, Phys. Rev. Lett. 106,

15.

Feihu Xu, Shihan Sajeed, Sarah Kaiser, Zhiyuan

110506 (2011).

Tang, V. Makarov, and Hoi-Kwong Lo, Phys. Rev.

A 92, 032305 (2014).

3.

G. Brassard, N. Lütkenhaus, T. Mor, and B. C. San-

ders, Phys. Rev. Lett. 85, 1330 (2000).

16.

Zhen Zhang, Qi Zhao, Mohsen Razavi, and Xiongfeng

Ma, Phys. Rev. A 95, 012333 (2017).

4.

S. P. Kulik and S. N. Molotkov, Laser Phys. Lett. 14,

125205 (2017).

17.

D. Gottesman, H.-K. Lo, N. Lütkenhaus, and J. Pres-

kill, Quant. Inf. Comp. 4, 325 (2004).

5.

Won-Young Hwang, arXiv[quant-ph]:0211153.

6.

Xiang-Bin Wang, Phys. Rev. Lett. 94, 230503 (2005).

18.

R. Renner, PhD thesis, ETH Zürich, arXiv:0512258

(2005).

7.

Hoi-Kwong Lo, Xiongfeng Ma, and Kai Chen, Phys.

Rev. Lett. 94, 230504 (2005).

19.

A. S. Holevo, Probl. Inf. Transm. 9, 177 (1973).

8.

Xiongfeng Ma, Bing Qi, Yi Zhao, and Hoi-Kwong Lo,

20.

А. С. Холево, УМН 53, 193 (1998).

arXiv[quant-ph]:0503005.

21.

Введение в квантовую теорию информации, сер.

9.

Yi Zhao, Bing Qi, Xiongfeng Ma, Hoi-Kwong Lo, and

Современная математическая физика, вып. 5,

Li Qian, arXiv[quant-ph]:0503192.

МЦНМО, Москва (2002).

10.

D. Rosenberg, J. W. Harrington, P. R. Rice, P. A. His-

22.

А. С. Холево, Квантовые системы, каналы, ин-

kett, C. G. Peterson, R. J. Hughes, A. E. Lita, Sae

формация, МЦНМО, Москва (2010).

Woo Nam, and J. E. Nordholt, Phys. Rev. Lett. 98,

23.

A. V. Duplinskiy, E. O. Kiktenko, N. O. Pozhar,

010503 (2007).

M. N. Anufriev, R. P. Ermakov, A. I. Kotov,

11.

B. Fröhlich, J. F. Dynes, M. Lucamarini, A. W. Shar-

A. V. Brodskiy, R. R. Yunusov, V. L. Kurochkin,

pe, Zh. Yuan, and A. J. Shields, Nature 501, 69

A. K. Fedorov, and Y. V. Kurochkin, arXiv:

(2013).

[quant-ph]:1712.09831 (2017).

644