ЖЭТФ, 2019, том 156, вып. 2 (8), стр. 205-238

© 2019

СОСТОЯНИЯ «ЛОВУШКИ», КОДЫ КОРРЕКЦИИ ОШИБОК

С НИЗКОЙ ПЛОТНОСТЬЮ ПРОВЕРОК НА ЧЕТНОСТЬ

В КВАНТОВОЙ КРИПТОГРАФИИ С ФАЗОВО-ВРЕМЕННЫМ

КОДИРОВАНИЕМ

И. В. Синильщиковa,e, С. Н. Молотковb,c,d,e*

a Физический факультет, Московский государственный университет им. М. В. Ломоносова

119899, Москва, Россия

b Институт физики твердого тела Российской академии наук

142432, Черноголовка, Московская обл., Россия

c Академия криптографии Российской Федерации

121552, Москва, Россия

d Факультет вычислительной математики и кибернетики,

Московский государственный университет им. М. В. Ломоносова

119899, Москва, Россия

e Центр квантовых технологий, Московский государственный университет им. М. В. Ломоносова

119899, Москва, Россия

Поступила в редакцию 31 января 2019 г.,

после переработки 17 февраля 2019 г.

Принята к публикации 18 февраля 2019 г.

Исследована криптостойкость квантового распределения ключей с фазово-временным кодированием от-

носительно атаки с расщеплением по числу фотонов (PNS-атаки). Длина линии, до которой гаранти-

руется секретное распределение ключей, определяется как самим протоколом, так и эффективностью

коррекции ошибок в сырых ключах. Исследовано влияние разных параметров лавинных однофотонных

детекторов на длину линии секретного распределения ключей. Для коррекции ошибок рассмотрены раз-

личные варианты кодов с низкой плотностью проверок на четность (LDPC-кодов), которые являются на

сегодняшний день наиболее близкими по эффективности к теоретическому шенноновскому пределу.

DOI: 10.1134/S0044451019080029

ничем не ограничен в своих действиях при атаках на

распределяемые ключи, кроме одного — он не может

1. ВВЕДЕНИЕ

нарушать законы природы, в частности квантовой

механики.

Квантовое распределение секретных ключей (си-

ноним термина квантовая криптография) должно

Распределение ключей происходит по некоторо-

гарантировать безусловную секретность распреде-

му протоколу — набору действий по приготовлению

ляемых ключей по открытым и доступным для про-

квантовых состояний на передающей стороне, их пе-

слушивания и любой модификации квантовым ка-

редаче через квантовый канал связи, преобразова-

налам связи. Квантовая криптография должна га-

нию и измерению на приемной стороне, оценке ве-

рантировать секретность ключей, которая базирует-

роятности ошибки в первичных ключах, коррекции

ся только на фундаментальных ограничениях, дик-

ошибок через открытый аутентичный классический

туемых квантовой теорией и не содержит никаких

канал связи, который также доступен для прослу-

предположений о технических или вычислительных

шивания третьей стороной, и усилению секретнос-

возможностях подслушивателя [1]. Подслушиватель

ти «очищенных» ключей — хешированию через от-

крытый канал связи при помощи универсальных

* E-mail: sergei.molotkov@gmail.com

хеш-функций второго порядка.

205

И. В. Синильщиков, С. Н. Молотков

ЖЭТФ, том 156, вып. 2 (8), 2019

Принципиальный результат теории состоит в

определенных технических решений и приводит к

том, что для строго однофотонного источника кван-

дополнительным временным расходам, а это сни-

товых состояний удается через фундаментальные

жает скорость генерации ключей и усложняет кон-

энтропийные соотношения неопределенностей свя-

струкцию системы. Необходимость подстройки по-

зать верхнюю границу утечки информации к под-

ляризации на выходе из линии связи связана с тем,

слушивателю с величиной наблюдаемой ошибки на

что приемная часть в системах как с фазовым,

приемной стороне [2].

так и с поляризационным кодированием содержит

На сегодняшний день строго однофотонный ис-

поляризационно чувствительные элементы — фа-

точник квантовых состояний отсутствует, поэтому

зовые модуляторы, модуляторы поляризации, для

в реальных системах квантовой криптографии в

правильной работы которых требуется определен-

качестве информационных состояний используется

ное входное состояние поляризации по отношению

сильно ослабленное когерентное состояние лазерно-

к оптической оси элемента.

го излучения. Ослабление происходит до уровня в

Наш интерес к фазовому кодированию связан

несколько десятых среднего числа фотонов в коге-

с тем, что имеется способ фазового кодирования,

рентном квантовом состоянии

точнее, способ фазово-временного кодирования, реа-

лизация которого не требует подстройки поляриза-

∑

αn

|α〉 = e-μ/2

√ |n, σ〉, μ = |α|2,

(1)

ции на выходе из линии связи [3]. Отметим, что

n!

n=0

сказанное выше относится к однопроходным систе-

мам квантовой криптографии. Имеются реализации

где μ — среднее число фотонов в когерентном состо-

двухпроходных волоконных систем квантовой крип-

янии, |n, σ〉 — фоковское состояние с n фотонами с

тографии, в которых не требуется подстройка поля-

поляризацией σ, |0〉 = |vac〉 отвечает вакуумному

ризации. Проблема в том, что практически невоз-

состоянию поля. Когерентное состояние (1) имеет

можно обеспечить требуемый уровень защиты двух-

пуассоновскую статистику по числу фотонов. Веро-

проходных систем относительно атак активного зон-

ятность обнаружить n фотонов вне зависимости от

дирования. Уязвимость к таким атакам была неод-

состояния поляризации σ в состоянии (1) равна

нократно продемонстрирована экспериментально.

n

μ

Есть еще одно веское соображение в пользу сис-

P (n) = e-μ

(2)

n!

тем квантовой криптографии с фазовым кодирова-

В квантовой криптографии используется в ос-

нием. Как было показано в работе [4], системы с

новном два метода кодирования:

фазовым кодированием более устойчивы по отно-

1) поляризационное кодирование — информация

шению к атаке с ослеплением лавинных детекторов

о битах ключа кодируется в поляризацию σ коге-

[5]. Системы с поляризационным кодированием, ис-

рентного состояния (1);

пользующие стандартные протоколы типа BB84 или

2) фазовое кодирование — информация о би-

Decoy States BB84, остаются уязвимыми к такой ата-

тах ключа кодируется в относительную фазу ϕ па-

ке, и их неуязвимость обеспечивается лишь техни-

ры когерентных состояний |α〉1 ⊗ |eiϕα〉2, сдвинутых

ческими мерами, по сути, техническими «заплатка-

по времени и пространству1). Стандартное одномо-

ми».

довое волокно не сохраняет поляризацию, поэтому

практически все системы квантовой криптографии

используют фазовое кодирование.

2. АТАКА С РАСЩЕПЛЕНИЕМ ПО ЧИСЛУ

Во всех известных системах как с фазовым, так

ФОТОНОВ — PNS-АТАКА

и поляризационным кодированием для устойчивой

работы системы требуется подстройка состояния по-

Нестрогая однофотонность источника кванто-

ляризации на выходе из линии связи, что требует

вых информационных состояний приводит к появ-

лению ряда атак, которые ограничивают дальность

1) Отметим, что состояние (1) является одномодовым, фор-

передачи секретных ключей. Потери в канале свя-

мально бесконечно протяженным. В реальной ситуации ис-

зи и пуассоновская статистика приводят к возмож-

пользуются пакеты, локализованные во временном окне с ха-

рактерной длительностью примерно 1 нс и шириной спектра

ности так называемой PNS-атаки (Photon Number

109 Гц. Поскольку оптические элементы в системах кванто-

Splitting attack), которая ограничивает дальность

вой криптографии являются в этом диапазоне практически

передачи ключей в канале с потерями даже при иде-

линейными и бездисперсионными (компоненты состояний с

разными частотами преобразуются одинаково), достаточно

альных однофотонных детекторах без темновых шу-

рассмотреть состояния только с одной длиной волны.

мов на приемной стороне.

206

ЖЭТФ, том 156, вып. 2 (8), 2019

Состояния «ловушки», коды коррекции ошибок. ..

Для широко известного протокола квантовой

ключи при длине линии выше критической переда-

криптографии BB84, PNS-атака, начиная с некото-

вать нельзя.

рой критической длины линии связи, соответствен-

Проиллюстрируем PNS-атаку на примере прото-

но, критической величины потерь, приводит к то-

кола квантовой криптографии BB84, хотя она при-

му, что подслушиватель знает весь ключ, не про-

менима и для ряда других протоколов. В протоколе

изводит ошибок на приемной стороне и не детекти-

BB84 с поляризационным кодированием использу-

руется. При длине линии выше критической из-за

ется два базиса + и ×. В каждом базисе состояниям

PNS-атаки нельзя передавать ключи и гарантиро-

0 и 1 сопоставляются ортогональные внутри данно-

вать их секретность.

го базиса состояния поляризации σ+0 и σ+1,

Впервые PNS-атака для протокола BB84 была

0 → |α,σ+0 〉,1 → |α,σ+1 〉,

〈α, σ+0|α, σ+1〉 = 0.

(4)

предложена в 1999 г. [6]. При этом подразумевал-

ся протокол квантовой криптографии с поляризаци-

Аналогично в сопряженном базисе:

онным кодированием. Поскольку фаза когерентного

0 → |α,σ×0 〉,

1 → |α,σ×1 〉,

〈α, σ×0|α, σ×1〉 = 0.

(5)

состояния (фаза θ, α√μeiθ в (1)) меняется случайно

от посылке к посылке, подслушиватель «видит» в

Состояния 0 и 1 при известном базисе из-за ортого-

канале связи не чистое квантовое состояние, а ста-

нальности состояний достоверно различимы. Состо-

тистическую смесь — матрицу плотности

яния из разных базисов попарно неортогональны:

∫2π

dθ

0 → |α,σ×0 〉,

1 → |α,σ×1 〉,

ρ(μ) =

|eiθ|α|, σ〉〈eiθ |α|, σ| =

2π

1

(6)

0

|〈α, σ×0,1|α, σ+0,1〉| =

√ ,

∑

2

μn

=e-μ

|n, σ〉〈n, σ|.

(3)

n!

т. е. различимы с вероятностью 1/2, если базис неиз-

n=0

вестен.

Квантовая механика допускает неразрушающие из-

Рассмотрим неразрушающие измерения на более

мерения числа фотонов (nondemolishing measure-

формальном уровне. Любое измерение в квантовой

ments). Данные измерения позволяют определить

механике дается разложением единицы I. Неразру-

число фотонов, при этом не возмущая состояние по-

шающее измерение по числу фотонов дается проек-

ляризации фотона. После определения числа фото-

ционным (ортогональным) измерением

нов, их состояние поляризации остается неизвест-

∑

∑

ным.

I =

Pn, Pn =

|n, σ〉〈σ, n|,

(7)

При PNS-атаке подслушиватель разрывает кван-

n=0

σ=0,1

товый канал связи и определяет число фотонов в

где индекс n нумерует результат измерения — обна-

каждой посылке. На этой стадии подслушивателю

ружение числа фотонов n. Такое измерение не поз-

еще неизвестно, какому биту ключа отвечает изме-

воляет определить состояние поляризации фотонов,

ренное неразрушающим способом квантовое состоя-

но позволяет определить число фотонов, и при этом

ние. Если обнаружен один фотон, то канал блоки-

оставляет значение поляризации невозмущенным:

руется, исчезновение состояния списывается на по-

тери в линии. Если обнаружено два или более фо-

Pn′ |n, σ+0,1〉 = δn,n′ |n, σ+0,1〉,

(8)

тонов, то один фотон подслушиватель оставляет в

Pn′ |n, σ×0,1〉 = δn,n′ |n, σ×0,1〉.

своей квантовой памяти, остальные через канал с

меньшими потерями (в идеале без потерь) направ-

Если обнаружен один фотон в линии (n = 1), то

ляет на приемную сторону. Поскольку в протоколе

подслушиватель блокирует канал связи. Если обна-

BB84 внутри базиса состояния ортогональны, дож-

ружено два или более фотонов (n ≥ 2 — состояние

давшись раскрытия базисов, подслушиватель про-

|n, σ×0,1〉 или |n, σ+0,1〉, поляризация пока неизвестна),

водит измерения своего квантового состояния в уже

то подслушиватель оставляет часть фотонов в своей

известном базисе и достоверно узнает передаваемое

квантовой памяти, а остальные посылает на прием-

состояние.

ную сторону через канал с меньшими потерями, в

Таким образом, начиная с определенного уровня

идеале без потерь.

потерь в линии подслушиватель знает весь переда-

Детекторы не регистрируют вакуумную компо-

ваемый ключ, не производит ошибок на приемной

ненту поля, поэтому вероятность зарегистрировать

стороне, сохраняет число состояний, достигающих

на приемной стороне передаваемые состояния в от-

приемной стороны, и не детектируется. Секретные

сутствие подслушивателя есть

207

И. В. Синильщиков, С. Н. Молотков

ЖЭТФ, том 156, вып. 2 (8), 2019

1-e-μηT(L),

(9)

когерентных состояний |α〉 и |ν〉 изменяет статисти-

ку фотоотсчетов в посылках, в которых посылались

где η

— квантовая эффективность детектора,

состояния ловушки и информационные состояния.

T (L)

= 10-δL/10

— пропускание канала, δ

=

= 0.2 дБ/км — коэффициент потерь для стандарт-

Отметим, что изменения статистики фотоотсче-

ного одномодового волокна, L — длина квантового

тов можно обнаружить даже при существующих

канала связи.

фотодетекторах, которые не различают число фото-

Подслушиватель остается недетектируемым, ес-

нов, а дают только интегральный темп фотоотсче-

ли потери в линии связи таковы, что подслушива-

тов. Изменение статистики фотоотсчетов позволяет

тель может обеспечить сохранение среднего числа

определить долю однофотонной компоненты в сос-

регистрируемых посылок на приемной стороне, ко-

тояниях, которые подслушиватель не блокировал, и

торое было без подслушивателя. Это оказывается

тем самым определить длину секретного ключа, ес-

возможным уже при длине линии несколько десят-

ли изменение статистики фотоотсчетов не превыша-

ков километров.

ет критическую величину [7-19].

Несмотря на то что использованию и исследова-

3. ОСНОВНАЯ ИДЕЯ МЕТОДА С

нию данного метода посвящены десятки теоретиче-

СОСТОЯНИЯМИ «ЛОВУШКАМИ»

ских и экспериментальных работ, не все принципи-

альные вопросы выяснены. Исходно Decoy state-ме-

Decoy state-метод представляет собой случайную

тод был развит для поляризационного кодирования.

модуляцию интенсивности когерентных состояний и

В дальнейшем уравнения и анализ стали применять-

может быть использован для любого протокола.

ся без какой-либо модификации напрямую к прото-

Исходно Decoy state-метод был предложен для

колам с фазовым кодированием. Однако структуры

противодействия PNS-атаке для протокола BB84.

состояний в канале связи, как будет видно ниже, для

Данному методу посвящено большое число теоре-

поляризационного и фазового кодирования оказы-

тических и экспериментальных работ (например,

ваются разными. Поэтому анализ секретности сис-

[7-19]). В этом методе кроме информационных кван-

тем, использующих фазовое кодирование, основан-

товых состояний с фиксированным средним числом

ный на анализе систем для поляризационного коди-

фотонов используются дополнительные (decoy sta-

рования, неприменим. PNS-атака при фазовом коди-

tes) когерентные состояния с другой интенсивнос-

ровании выглядит иначе, чем при поляризационном

тью.

кодировании. Поэтому нужен адекватный метод для

Основная идея Decoy state-метода основана на

анализа PNS-атаки при фазовом кодировании.

следующем факте. Если в канал связи посылают-

ся когерентные состояния с разным средним чис-

Кроме того, существуют протоколы, которые

лом фотонов, то, как следует из (3), фоковское сос-

обеспечивают большую дальность в однофотонном

тояние с некоторым заданным числом фотонов мо-

случае [20, 21] по сравнению с протоколом BB84

жет произойти из разных когерентных состояний,

[6]. Одним из таких протоколов является протокол

например, |α〉 или |ν〉. Вероятность появления за-

квантового распределения ключей с фазово-времен-

данного фоковского числа фотонов зависит от сред-

н ым кодированием, который является двухпарамет-

него числа фотонов в состоянии, которое подслуши-

рическим протоколом, где детектирование вторже-

вателю неизвестно. Например, блокирование фоков-

ний в квантовый канал связи происходит по двум

ских состояний с одним фотоном будет изменять об-

параметрам: ошибкам в информационных времен-

щую статистику отсчетов для состояний с разной

ных окнах и отсчетам в контрольных временных ок-

интенсивностью. Таким образом, вторжение в ли-

нах, что позволяет достичь большей дальности пере-

нию связи детектируется. Дальнейшая задача состо-

дачи секретных ключей. Более того, данный прото-

ит в установлении связи между наблюдаемым изме-

кол допускает эффективную волоконно-оптическую

нением статистики фотоотсчетов на приемной сто-

реализацию приемной части, которая не использует

роне с утечкой информации к подслушивателю.

поляризационно чувствительных активных оптиче-

Определив среднее число фотонов k в конкрет-

ских элементов (фазовых модуляторов, контролле-

ной посылке, подслушиватель принципиально не мо-

ров поляризации и т. д.), поэтому не требует под-

жет определить, из какого когерентного состояния

стройки поляризации на выходе из линии связи [3].

|α〉 или |ν〉 было получено данное число фотонов k в

Данный протокол является единственным протоко-

посылке. Блокирование доли однофотонных состоя-

лом, который обладает такими преимуществами в

ний |1〉〈1| в линии, которые произошли из разных

случае однопроходных систем.

208

ЖЭТФ, том 156, вып. 2 (8), 2019

Состояния «ловушки», коды коррекции ошибок. ..

Работа имеет следующую структуру. Сначала

число фотонов в когерентном состоянии, |n〉i — фо-

будут получены выражения для состояний в кана-

ковское состояние с n фотонами, |0〉 отвечает ваку-

ле связи для фазово-временного кодирования. За-

умному состоянию поля. Индекс поляризации σ опу-

тем будут получены совместные состояния Али-

щен как несущественный для нашего протокола. Со-

са-Боб-Ева до измерений на приемной стороне. Из-

стояние поляризации оказывается несущественным

мерения на приемной стороне изменяют состояния

при фазовом кодировании (см. детали реализации в

Евы. Далее будут получены квантовые состояния

работе [3]).

Алиса-Ева после измерений Боба. Данные состоя-

Поскольку фаза θ самого когерентного состоя-

ния необходимы для подсчета утечки информации

ния в разных посылках является случайной, матри-

к подслушивателю. Состояния Алиса-Боб требуют-

ца плотности информационных состояний, которую

ся для подсчета вероятности ошибки и вероятности

«видит» подслушиватель в базисе L имеет вид

отсчетов в контрольных временных окнах. В ито-

∫

ге будет получено выражение для длины секретно-

(

)

dθ

ρL(μ, ϕ) =

|ei(θ+ϕ)√μ〉1 ⊗ |eiθ√μ〉2

×

го ключа как функции наблюдаемых параметров на

2π

приемной стороне.

0

(

)

Здесь нужно отметить, что Decoy state-метод

×2〈eiθ

√μ| ⊗1〈ei(θ+ϕ)√μ |

=

предназначен для детектирования PNS-атаки. Ата-

∑

ка со светодилителем рассматривалась в работе [22].

= e-2μμk|ΘLk(ϕ)〉〈ΘLk(ϕ)| =

В данной работе будет сделан анализ Decoy sta-

k=0

te-метода для протокола с фазово-временным коди-

∑

2k

рованием и получены формулы для длины секретно-

=

P (k, μ)ρLk(μ, ϕ),

P (k, μ) = e-2μμk

,

(13)

k!

го ключа для случая различных детекторов и с ис-

k=0

пользованием коррекции ошибок в первичных клю-

чах при помощи кодов с низкой плотностью прове-

ρLk(μ, ϕ) = |ΘLk(ϕ)〉〈ΘLk(ϕ)|,

рок на четность — LDPC-кодов (low density parity

√

∑

(14)

|m〉1 ⊗ |k - m〉2

check codes) [23, 24].

|ΘLk(ϕ)〉 =

eiϕm

√

√

k

2

m!

(k - m)!

m=0

Для состояний в базисе R находим

4. ИНФОРМАЦИОННЫЕ КОГЕРЕНТНЫЕ

СОСТОЯНИЯ

∫

(

)

dθ

ρR(μ, ϕ) =

|ei(θ+ϕ)

√μ〉2 ⊗ |eiθ√μ〉3

×

В протоколе используются два базиса. В каждом

2π

0

базисе имеется пара ортогональных состояний, отве-

(

)

чающих 0 и 1. Состояния из разных базисов попарно

×3〈eiθ

√μ| ⊗2〈ei(θ+ϕ)√μ |

=

неортогональны. Информационные состояния в про-

∑

токоле фазово-временного кодирования имеют вид

= e-2μμk2k|ΘRk(ϕ)〉〈ΘRk(ϕ)| =

(обратим внимание на расстановку фазового мно-

k=0

жителя в базисах L и R, такой выбор фазового мно-

∑

жителя принципиален для сохранения одинакового

=

P (k, μ)ρRk(μ, ϕ),

(15)

k=0

суммарного регистрируемого числа 0 и 1 в обоих ба-

зисах при различных детекторах)

ρRk(μ, ϕ) = |ΘRk(ϕ)〉〈ΘRk(ϕ)|,

√

∑

(16)

0L → |α〉1 ⊗ |α〉2,

1L → |α〉1 ⊗ |eiπα〉2,

(10)

|m〉2 ⊗ |k - m〉3

|ΘRk(ϕ)〉 =

eiϕm

√

√

k

2

m!

(k - m)!

m=0

0R → |α〉2 ⊗ |eiπα〉3,

1R → |α〉2 ⊗ |α〉3,

(11)

Фаза ϕ выбирается Алисой в зависимости от посы-

∑

лаемого информационного состояния. Для логиче-

eiθn|α|n

|α〉i = e-μ/2

√

|n〉i,

(12)

ского 0 (в базисе L и R) значение фазы ϕ = 0 и

n!

n=0

для логической 1 (в базисе L и R) ϕ = π. Отме-

где индекс i отвечает когерентному состоянию, ло-

тим, что состояния |ΘL,Rk(ϕ)〉 при разных индексах

кализованному в i-м временном окне на входе в ли-

k внутри одного базиса (для подслушивателя при

нию связи (см. разд. 9, рис. 1), индексы L и R обо-

известном базисе) являются ортогональными и иг-

значают базисы, сдвинутые по времени, μ — среднее

рают роль состояний с заданным «числом фотонов».

209

2

ЖЭТФ, вып. 2 (8)

И. В. Синильщиков, С. Н. Молотков

ЖЭТФ, том 156, вып. 2 (8), 2019

Этот факт потребуется при построении PNS-атаки

вании принципиально отличается от структуры из-

для фазового кодирования. Вакуумная компонента

мерений при поляризационном кодировании.

состояний имеет вид

Измерение описывается разложением единицы:

ρL(μ, k = 0) = e-2μ(|0〉1 ⊗ |0〉2)(2〈0| ⊗1〈0|),

(

)

∑

IH = I1 ⊗ I2 ⊗ I3 =

|n1〉11〈n1|

⊗

аналогично для состояний в базисе R. Соответствен-

n1=0

но, вероятность обнаружить в линии связи 0 фото-

(

)

(

)

∑

∑

нов (k = 0) есть e-2μ.

⊗

|n2〉22〈n2|

⊗

|n3〉33〈n3|

=

Как видно из

(13)-(16), структура матрицы

n1=0

n1=0

плотности информационных состояний на выходе

∑

передающей станции в квантовый канал связи от-

= Pk,

(17)

личается от структуры матрицы плотности при по-

k=0

ляризационном кодировании (3).

∑

∑

Pk =

(|k - m〉1 ⊗ |m - l〉2 ⊗ |l〉3) ×

5. НЕРАЗРУШАЮЩЕЕ ИЗМЕРЕНИЕ

m=0 l=0

«ЧИСЛА ФОТОНОВ» ПРИ ФАЗОВОМ

× (3〈l| ⊗ 2〈m - l| ⊗ 1〈k - m|).

(18)

КОДИРОВАНИИ

Стандартная статистическая интерпретация

В формуле (17) единичный оператор Ii (i = 1, 2, 3) —

матрицы плотности

(13),

(15) сводится к сле-

проектор на подпространство фоковских состояний,

дующему. В каждой посылке подслушиватель с

локализованных во временном окне i, соответствен-

вероятностью

P (k, μ) = e-2μμk2k/k! «видит» чистое

но, IH — проектор на фоковское пространство со-

состояние |ΘLk(ϕ)〉 в базисе L или |ΘRk(ϕ)〉 в базисе

стояний, локализованных во всех временных окнах

R, но базис подслушивателю на данный момент

1, 2 и 3.

неизвестен.

Проектор Pk в формуле (18) имеет простой фи-

Подслушиватель проводит неразрушающее из-

зический смысл — это проектор на фоковское под-

мерение с целью определить «число фотонов» в ли-

пространство, содержащее суммарное число фото-

нии, т. е. определить, какое состояние в линии —

нов во всех временных окнах, равное k. Проекция

|ΘLk(ϕ)〉 или |ΘRk(ϕ)〉.

состояния на подпространство, содержащее k фото-

Неразрушающее измерение позволяет опреде-

нов, равна

лить только индекс k. Далее везде для краткости

будем говорить «число фотонов». Измерение позво-

Pk′ ρL,Rk(μ, ϕA)Pk′ = δk,k′ ρL,Rk(μ, ϕA) =

ляет узнать число фотонов в каждой посылке, но не

=P˜(k, μ)|ΘL,Rk(ϕ)〉〈ΘL,Rk(ϕ)|.

(19)

позволяет определить фазу ϕ. Фаза однозначно да-

ет информацию о передаваемом бите ключа 0 или

Условие нормировки состояний на единицу выпол-

1, если базис L или R подслушивателю известен.

нено, поскольку

Принципиально важно для дальнейшего под-

∑

черкнуть, что состояния в (14), (16) не зависят от

1

〈ΘL,Rk(ϕ)|ΘL,Rk(ϕ)〉 =

= 1.

(20)

интенсивности μ когерентного состояния. Подслу-

2k

m!(k - m)!

m=0

шиватель не может определить, из какого когерент-

ного состояния произошло состояние с данным «чис-

Важно отметить, что сами состояния |Θk(ϕ)〉 не за-

лом фотонов», т. е. не может различить когерентные

висят от среднего числа фотонов μ в когерентном

состояния с разными средними числами фотонов.

состоянии, а зависят только от суммарного числа

Любое измерение в квантовой механике дается

фотонов k во всех временных окнах.

разложением единичного оператора. В данном слу-

При PNS-атаке подслушиватель действует сле-

чае каждому исходу k — числу фотонов, приписы-

дующим образом. Проводит измерение (17)-(19) с

вается проекционный оператор Pk в пространстве

бесконечным числом исходов, которые нумеруются

состояний H = ⊕∞k=0Hk, где Hk — фоковское про-

индексом k. Исход k зависит о того, какое состояние

странство с числом фотонов k.

присутствует в данной посылке в канале связи. Пос-

Еще раз отметим, что структура неразрушаю-

ле измерения числа фотонов в данной посылке под-

щих измерений числа фотонов при фазовом кодиро-

слушиватель знает принадлежность состояний (14),

210

ЖЭТФ, том 156, вып. 2 (8), 2019

Состояния «ловушки», коды коррекции ошибок. ..

(16) к подпространству с данным числом фотонов и

ющего унитарного оператора, который находится в

не производит искажений этого состояния. Фаза ϕ

руках подслушивателя. Данный оператор строится

остается неизвестной.

явно и зависит только от одного параметра Q — на-

Если получен исход k, то подслушиватель име-

блюдаемой ошибки на приемной стороне. Унитар-

ет в своем распоряжении состояние |ΘL,Rk(ϕ)〉 с из-

ный оператор строится из соображений, чтобы при

вестным числом фотонов k. Напомним еще раз, что

данной наблюдаемой ошибке Q на приемной стороне

базис L или R неизвестен и знание базиса не тре-

Ева получала максимум информации о передавае-

буется для проведения неразрушающего измерения

мом ключе.

(17)-(19). Вероятность такого исхода равна

P (k, μ).

Исследуемый в данной работе протокол с фазо-

При этом фаза ϕ = 0 или ϕ = π, несущая информа-

во-временным кодированием является двухпарамет-

цию о бите ключа, подслушивателю неизвестна. Для

рическим протоколом [20,21]. На приемной стороне

проведения неразрушающего измерения (17)-(19)

при измерениях Боба возникают два наблюдаемых

знание фазы ϕ не требуется, см. (19).

параметра: вероятность ошибки Q при измерении в

Далее стратегия подслушивателя определяется

информационных временных окнах (временное ок-

тем, какое число фотонов обнаружено в данной по-

но 2 в базисе L или временное окно 3 в базисе R,

сылке. Цель подслушивателея — получить макси-

см. разд. 9, рис. 1) и вероятность отсчетов q в к он-

мум информации о ключе и произвести минимум

трольных временных окнах (временное окно 4 в ба-

детектируемых ошибок на приемной стороне.

зисе L или временное окно 1 в базисе R, см. разд. 9,

Если обнаружена вакуумная компонента состоя-

рис. 1). Данные параметры находятся в руках под-

ния, то подслушиватель не предпринимает никаких

слушивателя. Ранее была построена коллективная

действий, поскольку данная компонента не несет ни-

унитарная атака для случая строго однофотонно-

какой информации о ключе. При обнаружении одно-

го источника информационных состояний [20, 21].

фотонной компоненты при неизвестном базисе нель-

Эти результаты нам потребуются для конструирова-

зя получить достоверную информацию о состоянии

ния атаки Евы, если она обнаружила однофотонную

без его искажения. Наиболее общая атака в одно-

компоненту когерентного состояния в канале связи.

фотонном случае сводится к запутыванию переда-

ваемого состояния со вспомогательным состоянием

Евы (ancilla). После этого искаженное информаци-

онное состояние отправляется на приемную сторону,

6. ДЕЙСТВИЯ ПОДСЛУШИВАТЕЛЯ ПОСЛЕ

а искаженное вспомогательное состояние Евы оста-

НЕРАЗРУШАЮЩИХ ИЗМЕРЕНИЙ

ется в квантовой памяти до разглашения базисов и

проведения измерений Бобом. Состояние анциллы в

Рассмотрим квантовые состояния, которые воз-

квантовой памяти будет коррелировано с результа-

никают после неразрушающих измерений числа фо-

том измерений Боба. После проведения измерений

тонов Евой, но до измерений Бобом на приемной

Бобом Ева делает коллективные измерения над всей

стороне.

квантовой памятью. Такая атака называется кол-

Действие подслушивателя зависит от того, какое

лективной атакой и, как было доказано, является

число фотонов обнаружено в линии связи. После

самой общей атакой [25], которую допускают законы

обнаружения конкретного числа фотонов происхо-

квантовой механики в однофотонном случае. Коге-

дит преобразование состояния |ΘL,Rk(ϕ)〉〈ΘL,Rk(ϕ)|.

рентная атака, когда Ева использует вспомогатель-

Любое преобразование входного квантового состоя-

ное состояние в пространстве большой размерности

ния (эрмитова положительного оператора со следом

и запутывает его сразу со всей передаваемой после-

единица) в некоторое другое квантовое состояние со

довательностью, сводится к коллективной атаке, ес-

следом, меньшим или равным единице, дается ли-

ли состояния передаются Алисой в каждой посылке

нейным вполне положительным отображением, ко-

независимо друг от друга [25].

торое часто называется супероператором. Суперопе-

Для однопараметрических протоколов, напри-

ратор T [. . .] полностью определяется Евой и дейст-

мер протокола BB84, такая атака параметризует-

вие его зависит от числа обнаруженных фотонов k.

ся одним параметром — наблюдаемой ошибкой Q

Супероператор действует в прямой сумме ортого-

на приемной стороне, которая задается действия-

нальных подпространств с разным числом фотонов,

ми подслушивателя. Более точно, совместная эво-

имеем

люция информационного состояния и вспомогатель-

T [. . .] = ⊕∞k=0Tk[. . .].

(21)

ного состояния определяется действием запутыва-

211

2*

И. В. Синильщиков, С. Н. Молотков

ЖЭТФ, том 156, вып. 2 (8), 2019

6.1. Вакуумная компонента состояний

однофотонных посылок, регистрируемых на прием-

ной стороне.

Регистрация квантовых состояний на приемной

Однофотонные информационные состояния для

стороне происходит при помощи лавинных детекто-

фазово-временного кодирования в базисе L имеют

ров, которые работают в стробируемом режиме. Де-

вид

текторы имеют неединичную квантовую эффектив-

|1〉1 + |1〉2

0L → |0L〉B =

√

,

ность и имеют темновые шумы. Неединичная кван-

2

(23)

товая эффективность означает, что однофотонное

|1〉1 - |1〉2

1L → |0L〉B =

√

,

фоковское состояние может быть зарегистрировано

2

лишь с вероятностью η < 1 во временном окне стро-

в базисе R —

ба. Темновые шумы означают, что даже в отсутствие

|1〉2 - |1〉3

реальных фотонов детектор произведет отсчет с ве-

0R → |0R〉B =

√

,

2

роятностью pd, т. е. регистрация вакуумной компо-

(24)

|1〉2 + |1〉3

ненты поля на приемной стороне вызовет отсчет с

1R → |0R〉B =

√

2

данной вероятностью.

Для дальнейшего важно, что в посылках, где

Принципиально важно обратить внимание на рас-

имеет место вакуумная компонента поля, у подслу-

становку фаз в (23), (24). Состояние 0L регистри-

шивателя нет никаких отсчетов. Считаем, что де-

руется детектором 1 в информационном временном

текторы у Евы идеальные — единичной квантовой

окне 2, а состояние 1L регистрируется детектором 2

эффективности и без темновых шумов. На прием-

в информационном временном окне 2 (см. разд. 9,

ной стороне у Боба будут отсчеты в данной посылке

рис. 1).Состояние 0R регистрируется детектором 2

за счет темновых шумов лавинного детектора с ве-

в информационном окне 3, а состояние 1R регистри-

роятностью pd.

руется детектором 1 в информационном окне 3. Это

Действие супероператора подслушивателя на ва-

обеспечивает симметрию по полному количеству ре-

куумную компоненту сводится к тождественному

гистрируемых 0 и 1 в обоих базисах.

действию, имеем

Самой общей атакой является унитарная коллек-

тивная атака (см., например, [25]), которая сводит-

T0[|ΘL,R0(0, 1)〉BB〈ΘL,R0(0, 1)|] =

ся к следующему. Ева в каждой посылке использу-

= |ΘL,R0(0, 1)〉BB〈ΘL,R0(0, 1)|,

(22)

ет вспомогательное состояние |E〉E, которое она за-

путывает с информационным. Свое состояние Ева

где 0 отвечает фазе, равной 0, а 1 — фазе, равной

оставляет в квантовой памяти и сохраняет до са-

π. На приемной стороне Боба в данной посылке мо-

мой последней стадии — измерений Боба, согласо-

жет возникнуть темновой отсчет (см. ниже), кото-

вания базисов, коррекции ошибок и сжатия очищен-

рый может дать правильный или неправильный ре-

ных ключей. После этого Ева проводит коллектив-

зультат при сравнении логических битов Алисы и

ные измерения над всей квантовой памятью. Запу-

Боба. Данная посылка будет фигурировать среди

тывание передаваемого состояния с состоянием Евы

зарегистрированных посылок у Боба.

возникает как результат действия унитарного опе-

ратора UBE . Унитарный оператор и, соответствен-

6.2. Однофотонная компонента состояний,

но, состояния Евы должны зависеть только от двух

унитарная коллективная атака

наблюдаемых параметров q1 и Q1 (см. ниже), кото-

рые определяются Евой. Введем обозначения

Если в результате неразрушающих измерений в

|ΨL1(0L)〉BE = UBE (|0L〉B ⊗ |E〉E ) = |Φ0L〉E ⊗

канале связи обнаружена однофотонная компонен-

та состояний, то подслушиватель может блокиро-

⊗ |0L〉B + |Ω0L〉E ⊗ |1L〉B + |Λ0L〉E ⊗ |3〉B,

вать часть посылок, а для остальной доли посылок

YE1 осуществить унитарную атаку. Посылки в до-

|ΨL1(1L)〉BE = UBE (|1L〉B ⊗ |E〉E ) = |Φ1L〉E ⊗

ле YE1 выбираются подслушивателем и неизвестны

⊗ |1L〉B + |Ω1L〉E ⊗ |0L〉B + |Λ1L〉E ⊗ |3〉B,

легитимным пользователям. Задача Алисы и Боба

(25)

состоит в определении величины YE1 . Из однофотон-

|ΨR1(0R)〉BE = UBE (|0R〉B ⊗ |E〉E ) = |Φ0R〉E ⊗

ных посылок Ева не может получить достоверную

⊗ |0R〉B + |Ω0R〉E ⊗ |1R〉B + |Λ0R〉E ⊗ |1〉B,

информацию о передаваемом бите ключа без возму-

щения квантовых состояний. Неформально говоря,

|ΨR1(1R)〉BE = UBE (|1R〉B ⊗ |E〉E ) = |Φ1R〉E ⊗

весь секретный ключ «набирается» только из доли

⊗ |1R〉B + |Ω1R〉E ⊗ |0R〉B + |Λ1R〉E ⊗ |1〉B.

212

ЖЭТФ, том 156, вып. 2 (8), 2019

Состояния «ловушки», коды коррекции ошибок. ..

Формула (25) есть разложение состояния в тен-

При этом, согласно проекционному постулату

зорном произведении пространств состояний. Пусть

фон Неймана - Людерса, у Боба будет состоя-

ортонормированный базис в пространстве состоя-

ние ρLB(0, before) → |0L〉BB〈0L|. Подсистема Евы

ний Евы есть {|μ〉E }dim(HE)μ=1, dim(HE ) — размер-

при таком исходе измерения у Боба окажется в

ность пространства. Ортонормированный базис в

состоянии

пространстве Боба (размерность равна 3) может

быть выбран разными способами. Поскольку оста-

TrB{(|0L〉BB〈0L|)(|ΨL1(0L)〉BEBE 〈ΨL1(0L)|)} =

ются только те посылки, в которых базисы Алисы

= |ΦL1 (0L)〉EE 〈ΦL1 (0L)|.

и Боба совпадают, удобно в качестве базиса разло-

Аналогично для двух других исходов измерений.

жения выбрать базис измерений, {|0L〉B, |1L〉B , |3〉B}

Подсистема Боба после измерения с вероятнос-

для базиса L, аналогично для базиса R. Базисом в

тензорном произведении является произведение все-

тьюE〈Ω0L|Ω0L〉E окажется в состоянии |1L〉BB〈1L|.

Ева будет «видеть» свою подсистему в состоянии

возможных пар базисных векторов:

|Ω0L〉EE 〈Ω0L|. Вероятность исхода в контрольном вре-

{|μ〉E ⊗ |0L〉B,

|μ〉E ⊗ |1L〉B,

|μ〉E ⊗ |3〉B}dim(HE )μ=1.

менном окне 3 равнаE 〈Λ0L|Λ0L〉E . Боб при этом «ви-

дит» состояние |3〉BB〈3|, соответственно, у Евы бу-

Формула (25) представляет собой краткую запись,

дет состояние |Λ0L|〉EE 〈Λ0L|.

например, для 0L:

В итоге Боб «видит» следующую матрицу плот-

ности:

|ΨL1(0L)〉BE = UBE (|0L〉B ⊗ |E〉E ) =

ρLB(0) =E〈Φ0L|Φ0L〉E |0L〉BB〈0L| +E〈Ω0L|Ω0L〉E ×

∑

∑

=

cμ,0|μ〉E ⊗|0L〉B+

cμ,1|μ〉E ⊗|1L〉B +

× |1L〉BB〈1L| + E 〈Λ0L|Λ0L〉E |3〉BB 〈3|.

(27)

μ

μ

Матрица плотности, которую «видит» Ева, равна

∑

+

cμ,3|μ〉E ⊗ |3〉B,

ρLE(0) = |Φ0L|〉EE〈Φ0L| + |Ω0L|〉EE〈Ω0L| +

μ

+ |Λ0L|〉EE 〈Λ0L

|.

(28)

где

Частичный след по подпространству Евы мат-

∑

рицы плотности Боб-Ева (26) до измерений содер-

|Φ0L〉E ⊗ |0L〉B =

cμ,0|μ〉E ⊗ |0L〉B,

жит перекрестные слагаемые со скалярными произ-

μ

ведениямиE〈Φ0L|Ω0L〉E и т.д. и, соответственно,пере-

крестные слагаемые |0L〉BB 〈1L| и т. д., которые про-

∑

|Ω0L〉E ⊗ |1L〉B =

cμ,1|μ〉E ⊗ |1L〉B,

падают после измерений Боба. Перекрестные сла-

μ

гаемые несущественны, и после измерений ситуа-

ция выглядит так, как если бы состояния Евы были

∑

ортогональны — отсутствуют перекрестные скаляр-

|Λ0L〉E ⊗ |3〉B =

cμ,3|μ〉E ⊗ |3〉B.

ные произведения в (27). Более того, ортогональ-

μ

ность состояний гарантирует Еве сразу после изме-

Про состояния |Φ0,1L,R〉E , |Ω0,1L,R〉E и |Λ0,1L,R〉E не делает-

рений Боба, по состоянию, которое у нее возника-

ся пока никаких предположений. Матрица плотнос-

ет, достоверно знать, какой отсчет — правильный,

ти, которую «видит» Боб до измерений, например,

ошибочный (по сравнению логических переменных

для 0L равна

у Алисы и Боба) или контрольный, был получен

Бобом в данном измерении. После измерения Ева

ρLB(0, before) = TrE{(|Φ0L〉E ⊗ |0L〉B +

видит состояния |Φ0L|〉EE 〈Φ0L| или |Ω0L|〉EE 〈Ω0L| или

+ |Ω0L〉E ⊗ |1L〉B+|Λ0L〉E ⊗ |3〉B)(E 〈Φ0L| ⊗ B〈|0L| +

|Λ0L|〉EE 〈Λ0L|. Если состояния попарно ортогональ-

ны, то они достоверно различимы. Ева достоверно

+E〈Ω0L| ⊗B〈1L| +E〈Λ0L| ⊗B〈3|)}.

(26)

знает тип отсчета (но не сам логический отсчет 0

или 1, см. ниже) — правильный, неправильный или

После измерений над матрицей плотности

ρLB(0, before) в базисе

{|0L〉B, |1L〉B , |3〉B} Боб

контрольный. Если состояния неортогональны, то

достоверно этого сделать нельзя. Поэтому первое

получит результат 0 с вероятностью

выражение в (25) является фактически разложени-

E 〈ΦL|ΦL〉E = TrB{|0L〉BB〈0L|ρB(0, before)}.

ем Шмидта [26], т. е. векторы базиса измерений Боба

213

И. В. Синильщиков, С. Н. Молотков

ЖЭТФ, том 156, вып. 2 (8), 2019

являются собственными векторами частичной мат-

E 〈ΦL|ΦL〉E + E 〈ΩL|ΩL〉E + E 〈ΛL|ΛL〉E =

рицы плотности Боба (27), по которым происходит

=E〈Φ1L|Φ1L〉E +E〈Ω1L|Ω1L〉E +E〈Λ1L|Λ1L〉E =

разложение в (25).

=E〈Φ0R|Φ0R〉E +E〈Ω0R|Ω0R〉E +E〈Λ0R|Λ0R〉E =

Поскольку состояния в пространстве Боба, по

=E〈Φ1R|Φ1R〉E+E〈Ω0R|Ω1R〉E+E〈Λ1R|Λ1R〉E = 1.

(32)

которым происходит разложение в (25), являются

собственными векторами частичной матрицы плот-

Унитарность оператора требует сохранения скаляр-

ности Боба (27), теорема Шмидта гарантирует, что

ных произведений. Для состояний в базисе L имеем

состояния в пространстве Евы также будут автома-

тически собственными состояниями частичной мат-

B 〈0L|1L〉B = BE 〈0|0L〉BE = (E 〈ΦL|ΩL〉E +

рицы плотности Евы, т. е. будут ортогональными.

+E〈Ω0L|Φ1L〉E) +E〈Λ0L|Λ1L〉E = 0.

(33)

Ненулевые собственные числа частичных матриц

плотности Боба и Евы по теореме Шмидта совпа-

Первые два слагаемых в правой части (33) в скоб-

дают.

ках функционально зависят от двух наблюдаемых

Дальнейшие шаги по конструированию атаки

параметров — от доли отсчетов в информационных

Евы следующие. Имеются свойства симметрии по

окнах 1 - q1 и от вероятности ошибки в этих ок-

0 и 1, а также симметрия между базисами. Состоя-

нах Q1. Последнее слагаемое зависит только от до-

ния, отвечающие 0 и 1 внутри базиса и в разных

ли отсчетов в контрольном окне q1 и не зависит

базисах, посылаются равновероятно, поэтому веро-

от наблюдаемой вероятности ошибки Q1. Причем

ятности правильного/ошибочного отсчета для 0 и

это имеет место при любых значениях Q1 и q1. По-

1 внутри одного базиса, а также в разных базисах

этому по отдельности два слагаемых в скобках и

естественно считать одинаковыми. Аналогично ве-

последнее слагаемое, должны быть равны 0. Име-

роятности отсчетов в контрольном окне для 0 и 1

емE〈Λ0L|Λ1L〉E = 0, т. е. данные векторы ортого-

внутри одного базиса и в разных базисах должны

нальны. Аналогично в базисе R. Условия симмет-

быть одинаковыми. Это приводит к соотношениям

рии между 0 и 1, а также симметрии между бази-

для вероятностей

сами L и R даютE〈Ω0L|Φ1L〉E =E〈Ω1L|Φ0L〉E, далее

E 〈ΩL|ΦL〉E = (E 〈ΦL|ΩL〉E )∗, что приводит к тому,

что скалярное произведение является веществен-

E 〈ΦL|ΦL〉E = E 〈ΦL|ΦL〉E = E 〈ΦR|ΦR〉E =

ным, Re(E 〈Φ0L|Ω1L〉E ). Таким образом, от мнимой ча-

=E〈Φ1R|Φ1R〉E = (1 - q1)(1 - Q1).

(29)

сти скалярного произведения нет зависимости, по-

этому без ограничения общности можно считать

Формула (29) дает вероятности правильного отсчета

скалярное произведение вещественным. Из форму-

в информационных окнах Боба, которые удобно вы-

лы (33) следуетE 〈Φ0L|Ω1L〉E = 0, что означает орто-

разить через два наблюдаемых параметра на прием-

гональность состояний.

ной стороне: q1 и Q1, где 1-q1 — полная вероятность

Из рассмотрения выше следует, что векторы

отсчетов (правильных и неправильных) в информа-

|Φ0,1L〉E и |Ω0,1L〉E лежат в ортогональных подпрост-

ционных окнах, 1 - Q1 — вероятность правильных

ранствах. Скалярные произведения между группа-

отсчетов, Q1 — вероятность неправильных отсчетов.

ми векторов (|Φ0,1L〉E , |Ω0,1L〉E ) и |Λ0,1L〉E не возни-

Соответственно вероятности ошибочного отсчета

кают, поэтому без ограничения общности можно

считать векторы из разных групп ортогональными.

Этот произвол — отсутствие скалярных произведе-

E 〈ΩL|ΩL〉E = E 〈ΩL|ΩL〉E = E 〈ΩR|ΩR〉E =

ний — возникает фактически из-за ортогональнос-

=E〈Ω1R|Ω1R〉E = (1 - q1)Q1.

(30)

ти информационных состояний Боба |0L〉E, |1L〉E и

контрольного состояния |3〉B

Вероятности контрольного отсчета — отсчеты в окне

На данный момент имеем, что векторы {|Φ0,1L〉E},

3 базиса L (окне 1 базиса R)

{|Ω0,1L〉E } и {|Λ0,1L〉E } лежат в ортогональных под-

пространствах. Требования симметрии по базисам

(см. выше) диктуют только равенство следующих

E 〈ΛL|ΛL〉E = E 〈ΛL|ΛL〉E = E 〈ΛR|ΛR〉E =

скалярных произведений, но не их величину:

=E〈Λ1R|Λ1R〉E = q1.

(31)

E 〈ΦL|ΦL〉E = E 〈ΦR|ΦR

〉E,

(34)

Условие сохранения нормировки (следствие унитар-

ности оператора UBE ) записывается как

E 〈ΩL|ΩL〉E = E 〈ΩR|ΩR〉E ,

(35)

214

ЖЭТФ, том 156, вып. 2 (8), 2019

Состояния «ловушки», коды коррекции ошибок. ..

E 〈ΛL|ΛL〉E = E 〈ΛR|ΛR〉E = 0.

(36)

Выражая состояния |aij 〉E как линейные комби-

нации {|xx〉, |xy〉, |zx〉, |yy〉, |yx〉, |zz〉, |xz〉} с некото-

В (34)-(36) использовано условие симметрии по ба-

рыми коэффициентами, затем подставляя |aij 〉E

зисам. Ортогональность в (36) следует из (33) выше.

в условия (29)-(36), получаем систему линейных

Для дальнейшего продвижения удобно ортогональ-

уравнений, решение которой позволяет однозначно

ным преобразованием перейти от информационно-

выразить коэффициенты разложения через наблю-

го базиса к базису временных окон. Ортогональное

даемые параметры q1 = δ2/2, Q1 = (1 - cos α)/2. Из-

преобразование базиса в пространстве Боба инду-

за ортогональности семи векторов в систему уравне-

цирует ортогональное преобразование состояний в

ний входят только квадраты модулей коэффициен-

пространстве Евы. Находим

тов разложения по семи векторам. Линейно незави-

симыми являются только семь векторов из девяти

UBE (|i〉B ⊗ |E〉E) = |˜i〉BE =

(42)-(45) (см. ниже), поэтому девять векторов мож-

∑

=

|aij 〉E ⊗ |j〉B,

(37)

но разложить по ортогональному набору семи век-

j=1,2,3

торов. Формально коэффициенты разложения мож-

но выбрать комплексными, но, поскольку при опре-

где |i〉B, |j〉B — базисные состояния Боба, индексы

делении коэффициентов важны только их квадраты

i, j обозначают временные окна i, j = 1, 2, 3. Орто-

модулей, имеется произвол, поэтому без ограниче-

гональный поворот от одного базиса к другому со-

ния общности коэффициенты могут быть выбраны

храняет ортогональность новых базисных векторов.

вещественными. С учетом (29)-(36) находим

Например, для 0L векторы |Ψ0L〉E, |Ω0L〉E, |Λ0L〉E (см.

√

выше) — базис, новый набор векторов при фиксиро-

|a11〉E =

1 - δ2|x〉 ⊗ |x〉,

ванном i |aij〉E (j = 1, 2, 3) также ортогонален, т. е.

(42)

δ

δ

образует базис. Разложение (37) также есть разло-

|a12〉E =

√

|x〉 ⊗ |y〉,

|a13〉E =

√ |z〉 ⊗ |x〉,

2

2

жение Шмидта. Состояния в (37) и в (25) связаны

линейными соотношениями:

δ

|a21〉E =

√ (cos α|x〉 ⊗ |y〉 + sin α|y〉 ⊗ |y〉),

2

(43)

(|a11〉 + |a22〉) ± (|a12〉 + |a21〉)

√

|Φ0,1L〉E =

,

2

|a22〉E =

1-δ2(cos α|x〉 ⊗ |x〉+ sin α|y〉 ⊗ |x〉),

(38)

(|a11〉 - |a22〉) ∓ (|a12〉 - |a21〉)

|Ω0,1L〉E =

,

δ

|a23〉E =

√ (cos α|z〉 ⊗ |z〉 + sin α|x〉 ⊗ |z〉),

2

2

(44)

(|a23〉 ± |a13〉)

δ

δ

|Λ0,1L〉E =

√

,

(39)

|a31〉E =

√

|y〉 ⊗ |x〉,

|a32〉E =

√ |z〉 ⊗ |z〉,

2

2

2

√

(|a22〉 + |a33〉) ± (|a23〉 + |a32〉)

|a33〉E =

1 - δ2|x〉 ⊗ |x〉.

(45)

|Φ0,1R〉E =

,

2

(40)

Действие супероператора Евы на однофотонную

(|a22〉 - |a33〉) ∓ (|a23〉 - |a32〉)

|Ω0,1L〉E =

,

компоненту приводит к совместной матрице плотно-

2

сти Ева-Боб:

(|a21〉 ± |a31〉)

|Λ0,1L〉E =

√

(41)

(

2

T1[|ΨL1(0)〉BB〈ΨL1(0)|] = YE1

|0L〉B ⊗ |Φ0L〉E +

)(

Далее при выполнении условий (29)-(36) удобно

+ |1L〉B ⊗ |Ω0L〉E +|3c〉B ⊗ |Λ0

L

〉EB〈0L| ⊗E〈Φ0L| +

)

пользоваться представлением (38)-(41). Существу-

+B〈1L| ⊗E〈Ω0L| +B〈3c| ⊗E〈Λ0L|

,

(46)

ют девять векторов |aij 〉E , которые не все явля-

ются линейно независимыми. Поскольку имеются

(

семь условий (29)-(36), которые выражаются через

T1[|ΨL1(1)〉BB〈ΨL1(1)|] = YE1

|1L〉B ⊗ |Φ1L〉E +

)(

данные векторы, в качестве семи линейно незави-

+ |0L〉B ⊗ |Ω1L〉E +|3c〉B ⊗ |Λ1

〉EB〈1L| ⊗E〈Φ1L| +

L

)

симых векторов удобно выбрать семь ортогональ-

+B〈0L| ⊗E〈Ω1L| +B〈3c| ⊗E〈Λ0L|

,

(47)

ных векторов, через линейные комбинации кото-

рых выражаются векторы |aij 〉E и которые обо-

(

значим как {|xx〉, |xy〉, |zx〉, |yy〉, |yx〉, |zz〉, |xz〉}. От-

T1[|ΨR1(0)〉BB〈ΨR1(0)|] = YE1

|0R〉B ⊗ |Φ0R〉E +

метим, что условий (29)-(36) реально семь, по-

)(

+ |1R〉B ⊗ |Ω0R〉E +|1c〉B ⊗ |Λ0

R

〉EB〈0R| ⊗E〈Φ0R| +

скольку соотношения для базисов L и R выража-

)

+ B〈1R| ⊗ E〈ΩR | + B〈1c| ⊗ E〈ΛR |

,

(48)

ются через одни и те же девять функций |aij 〉E .

215

И. В. Синильщиков, С. Н. Молотков

ЖЭТФ, том 156, вып. 2 (8), 2019

(

T1[|ΨR1(1)〉BB〈ΨR1(1)|] = YE1

|1R〉B ⊗ |Φ1R〉E +

деляет многофотонное состояние на произведение

)(

состояний. Однако вид супероператора для состоя-

+ |0R〉B ⊗ |Ω1R〉E +|1c〉B ⊗ |Λ1R〉EB〈1R| ⊗E 〈Φ1R| +

)

ний с k > 2 не является очевидным в отличие от

+ B〈0R| ⊗ E〈ΩR | + B〈1c| ⊗ E〈ΛR |

(49)

состояний с k = 2. Как будет видно ниже, явный

вид супероператора не потребуется. Достаточно бу-

Отметим, что такой вид матрицы плотности

дет того факта, что Ева в принципе может разде-

Ева-Боб имеют до измерений Боба. Кроме того,

лить многофотонные состояния и оставить в кванто-

матрицы плотности (46)-(49) нормированы на долю

вой памяти часть невозмущенных состояний из мно-

YE1 — не блокированных Евой однофотонных состо-

гофотонной компоненты поля.

яний.

Обозначим через YEk долю посылок с многофо-

тонной компонентой с k ≥ 2, которую Ева направля-

6.3. Многофотонные компоненты

ет на приемную сторону. В пользу Евы считаем, что

Атака Евы на однофотонную компоненту состоя-

детекторы у Евы идеальные. В итоге для действия

ний всегда приводит к возмущению состояния. Для

супероператора Евы для многофотонных компонент

многофотонных компонент ситуация принципиаль-

состояний получаем

но другая. Предполагается [6-11], что при обна-

Tk[|ΘL,Rk(0, 1)〉BB〈ΘL,Rk(0, 1)|] =

ружении многофотонной компоненты подслушива-

тель часть фотонов оставляет в квантовой памя-

= Y Ek|ΘL,Rk(0,1)〉BEBE〈ΘL,Rk(0,1)|, k ≥ 2,

(50)

ти, остальные невозмущенные через канал с мень-

где состояние

шими потерями (в идеале без потерь) направляет

на приемную сторону. Дождавшись раскрытия ба-

|ΘL,Rk(0, 1)〉BE = |ΘL,Rk(0, 1)〉B ⊗ |ΘL,Rk(0, 1)〉E

B

E

зисов, Ева проводит измерения над квантовой па-

является факторизованным. В таком виде состоя-

мятью уже в известном базисе и получает достовер-

ние записано лишь для краткости обозначений. При

ный результат, поскольку внутри базиса состояния

измерении такого состояния ошибки на приемной

ортогональны. Однако явно не показано, как можно

стороне будут возникать только за счет неидеаль-

разделить многофотонную компоненту на пару фак-

ности аппаратуры Боба, например, неточной ба-

торизованных (независимых) состояний. Такое раз-

лансировки интерферометра Маха - Цандера и тем-

деление является отнюдь не очевидным. Покажем,

новых шумов лавинных однофотонных детекторов

как можно разделить двухфотонное фоковское со-

(см. ниже). В итоге полная матрица плотности пос-

стояние на произведение однофотонных фоковских

ле PNS-атаки Евы имеет вид

состояний.

Пусть обнаружено двухфотонное фоковское сос-

ρL,RBE(0, 1) =

тояние |2〉B. Ева использует симметричный свето-

[

]

∑

делитель, а затем неразрушающее измерение числа

μk

=T e-2μ

gk

|ΘL,R(0, 1)〉BB〈ΘL,R(0, 1)|

=

фотонов на его выходах, определяет число фотонов

k!

k=0

на выходах. Если на одном из выходов обнаруже-

∑

μk

но два фотона — состояние |2〉B, то Ева повторя-

=e-2μ YEgk

×

k

k!

ет процедуру, посылает это состояние опять на вход

k=0

симметричного светоделителя. Такая ситуация реа-

× |ΘL,Rk(0, 1)〉BEBE 〈ΘL,Rk(0, 1)|,

(51)

лизуется с вероятностью 1/2. Если на двух выходах

при неразрушающих измерениях обнаружены одно-

где gk = 2k и YEk имеет смысл условной вероятности

того, что Ева проведет действия, при которых исход-

фотонные фоковские состояния |1〉B и |1〉E, то со-

стояние |1〉B направляется к Бобу, а состояние |1〉E

ное состояние перейдет в состояние |ΘL,Rk(0, 1)〉BE —

совместное состояние Ева-Боб.

Ева оставляет у себя в квантовой памяти и ждет раз-

глашения базисов. Весь описанный выше набор дей-

ствий — преобразование входного состояния в вы-

7. ДЛИНА СЕКРЕТНОГО КЛЮЧА В

ходное — дается действием супероператора. Вид су-

АСИМПТОТИЧЕСКОМ ПРЕДЕЛЕ

пероператора зависит от того, сколько фотонов об-

ДЛИННЫХ ПОСЛЕДОВАТЕЛЬНОСТЕЙ

наружено в линии.

Аналогично для многофотонных компонент сос-

Нашей целью является вычисление длины сек-

тояний с k > 2, по-видимому, можно сконструиро-

ретного ключа как функции наблюдаемых парамет-

вать соответствующий супероператор, который раз-

ров на приемной стороне, q1 и Q1. Длина секретного

216

ЖЭТФ, том 156, вып. 2 (8), 2019

Состояния «ловушки», коды коррекции ошибок. ..

ключа (ℓn) в асимптотическом пределе длинных по-

Евы минус информация, которую Ева получает че-

следовательностей n → ∞ выражается через услов-

рез открытый классический канал связи при кор-

ную энтропию фон Неймана совместной матрицы

рекции ошибок у Боба.

плотности Алиса-Ева и количество информации в

В итоге длина секретного ключа в битах, точ-

битах, расходуемое на коррекцию ошибок [25]. Дан-

нее, доля секретных битов в пересчете на одну заре-

ная утечка выражается через условную классичес-

гистрированную посылку n в совпадающих базисах

кую энтропию Шеннона для состояния Алиса-Боб.

Алисы и Боба — на длину сырого ключа, становится

Приведем сначала формулу для длины секретного

равной

ключа, а затем перейдем к вычислению энтропий

фон Неймана и Шеннона для соответствующих со-

(ℓn)

lim

= H(ρXE|ρE) - leak,

(53)

стояний. Формула для длины секретного ключа в

n→∞ n

пределе бесконечно длинных последовательностей

(n → ∞ — число зарегистрированных на приемной

здесь leak — доля битов, расходуемых на коррекцию

стороне посылок в одинаковых базисах) имеет вид

ошибок в пересчете на одну позицию сырого ключа.

(см. подробности в [25])

)

(ℓn

H (ρ(n)XE |ρ(n)E) - leakn

lim

= lim

,

(52)

n→∞ n

n→∞

n

8. СОВМЕСТНЫЕ МАТРИЦЫ ПЛОТНОСТИ

АЛИСА-БОБ-ЕВА ДО ИЗМЕРЕНИЙ НА

где leakn — информация в битах, расходуемая на ис-

ПРИЕМНОЙ СТОРОНЕ

правление ошибок в первичном ключе длины n. По-

скольку PNS-атака в целом является атакой прием-

Важно отличать состояния, которые возникают

перепосыл, матрица плотности Алиса-Ева ρ(n)XE име-

сразу после атаки Евы, от состояний, которые по-

ет структуру тензорного произведения ρ(n)XE = ρn⊗XE.

лучаются после измерений на приемной стороне Бо-

Соответственно утечка информации при коррекции

ба. Измерения на приемной стороне изменяют со-

ошибок на приемной стороне выражается через мат-

стояния Евы. Например, однофотонная компонента

рицу плотности Алиса-Боб ρn⊗XY после измерений

исходных состояний оказывается в запутанном со-

Боба на приемной стороне, где Y = {0, 1}n — множе-

стоянии (25) между Бобом и Евой, поэтому измере-

ство битовых строк (сырой ключ Боба). В шеннонов-

ния Боба отражаются на состояниях, которые будет

ском пределе при коррекции ошибок случайными

«видеть» Ева после измерений Боба. Сначала рас-

кодами минимальная утечка информации к подслу-

смотрим состояния, которые возникают после атаки

шивателю дается выражением leakn → nH(X|Y ),

Евы, но до измерений Боба. В следующем разделе

где H(X|Y ) = H(ρXY |ρY ) — условная классиче-

рассмотрим модификацию состояний Боб-Ева после

ская энтропия Шеннона. Предел Шеннона являет-

измерений Боба.

ся теоремой существования и конструктивно недо-

Согласно предыдущему разделу, для вычисле-

стижим. В реальной ситуации коррекция ошибок

ния длины секретного ключа потребуются совмест-

происходит при помощи эффективно реализуемых

ные матрицы плотности Алиса-Боб-Ева. Удобнее

кодов коррекции ошибок, которые дают несколько

воспользоваться следующим приемом. Алиса сохра-

большую утечку информации к подслушивателю.

няет у себя копию посланного информационного со-

LDPC-коды дают утечку, незначительно превыша-

стояния, которая никому недоступна (за это отвеча-

ющую предел Шеннона (см., например, [27], где бы-

ет индекс X в матрицах плотности).

ла продемонстрирована рекордная эффективность

Важно отметить одно обстоятельство. Посколь-

LDPC-кодов), поэтому в дальнейшем при вычисле-

ку состояния Евы (25) ортогональны, частичная

нии утечки информации при коррекции ошибок бу-

матрица плотности Боба будет иметь диагональный

дем использовать LDPC-коды.

вид в базисе измерений, значит, можно сразу за-

Формула (52) имеет интуитивно понятную ин-

писать матрицу плотности Алиса-Боб-Ева в диаго-

терпретацию. Неформально величина H(ρ(n)XE|ρ(n)E)

нальном виде. До измерений Боба в информацион-

имеет смысл нехватки информации Евы о битовой

ных окнах в базисе L матрица плотности становится

строке X ∈ X Алисы из множества X = {0, 1}n при

равной

условии, что в ее распоряжении находится кванто-

∑

вая система E, коррелированная с данной строкой.

ρXBE(0L) = ρ(k)XBE(0L),

(54)

Длина ключа в битах есть нехватка информации

k=0

217

И. В. Синильщиков, С. Н. Молотков

ЖЭТФ, том 156, вып. 2 (8), 2019

где k — фотонная часть матрицы плотности, k = 0

где введено обозначение

отвечает вакуумной компоненте. Далее

(k)

| = TrB{|ΘLk(0)〉BEBE〈ΘLk(0)|}.

|0(k)L〉EE 〈0

L

ρ(0)XBE(0L) = e-2μ|0L〉XX〈0L| ⊗ (|vac〉BB〈vac|) ⊗

(k)

Здесь также введено обозначение: |0

〉E — часть

⊗ (|vac〉EE 〈vac|) .

(55)

L

многофотонного невозмущенного состояния, кото-

Однофотонная компонента матрицы плотности за-

рое остается у Евы и при измерении которого, пос-

писывается как

ле раскрытия базисов Ева получит достоверную ин-

формацию о передаваемом бите ключа, в данном

ρ(1)XBE(0L) = e-2μ|0L〉XX〈0L| ⊗

случае о 0L. Аналогично для состояния 1

L

{

[

⊗

μg1YE1

|0L〉BB〈0L| ⊗ |ΦL0〉EE 〈ΦL0| +

ρXE(1L) = e-2μ|1L〉XX〈1L| ⊗

+ |1L〉BB〈1L| ⊗ |ΩL0 〉EE 〈ΩL0 | + |3c〉BB 〈3c| ⊗

{

]}

[

⊗ |ΛL0〉EE 〈ΛL0|

,

(56)

⊗

|vac〉EE 〈vac| + μg1YE1

|ΦL1〉EE 〈ΦL1| +

многофотонные компоненты матрицы плотности —

]

+

+ |ΩL1〉EE 〈ΩL1| + |ΛL1〉EE 〈ΛL1|

}

ρ(k)XBE(0L) = e-2μ μkgk

×

∑μk

k!

+

gkYEk|1(k)L〉EE〈1(k)L|

,

(63)

k!

× Y Ek|0L〉XX〈0L| ⊗ |ΘLk(0)〉BEBE〈ΘLk(0)|.

(57)

k=2

Матрицы плотности, когда Алиса посылала 1L, име-

|1(k)L〉EE 〈1(k)L| = TrB{|ΘLk(1)〉BEBE 〈ΘLk(1)|},

ют вид

∑

где |1(k)L〉E — часть исходного многофотонного сос-

ρXBE(1L) = ρ(k)XBE(1L).

(58)

тояния, которое Ева оставляет у себя в квантовой

k=0

памяти.

Далее

ρ(0)XBE(1L) = e-2μ|1L〉XX〈1L| ⊗ (|vac〉BB〈vac|)⊗

9. ИЗМЕРЕНИЯ НА ПРИЕМНОЙ СТОРОНЕ

⊗ (|vac〉EE 〈vac|) .

(59)

Любое измерение в квантовой механике дается

Однофотонная компонента матрицы плотности за-

разложением единицы — формальное описание из-

писывается как

мерительного прибора. Применительно к данному

протоколу такое разложение единицы выглядит сле-

ρ(1)XBE(1L) = e-2μ|1L〉XX〈1L|⊗

{

[

дующим образом:

⊗

μg1YE1

|1L〉BB〈1L| ⊗ |ΦL1〉EE 〈ΦL1| +

∑

+ |1L〉BB〈1L| ⊗ |ΩL1 〉EE 〈ΩL1 | +

IB = I(k)B,

(64)

]}

+ |1c〉BB〈1c| ⊗ |ΛL1〉EE 〈ΛL1|

,

(60)

k=1

многофотонные компоненты матрицы плотности —

где разложение единичных операторов I(k)B задается

выбором базиса измерений. В реальной ситуации пе-

ρ(k)XBE(1L) = e-2μ μkgk

YEk ×

ред измерением состояний на приемной стороне про-

k!

исходит их преобразование на интерферометре Ма-

× |1L〉XX 〈1L| ⊗ |ΘLk(1)〉BEBE 〈ΘLk(1)|.

(61)

ха - Цандера (МЦ) и только потом происходит реги-

В итоге частичные матрицы плотности Алиса-Ева

страция лавинными однофотонными детекторами.

до измерений Боба имеют вид

Результатом измерений является отсчет одного из

двух детекторов на выходах интерферометра МЦ в

ρXE(0L) = e-2μ|0L〉XX〈0L|⊗

информационном или контрольном временном окне.

{

Рассмотрим сначала преобразование состояний

[

⊗

|vac〉EE 〈vac| + μg1YE1

|ΦL0〉EE 〈ΦL0| +

на интерферометре МЦ. Неидеальная балансировка

интерферометра, несимметричность светоделителей

]

+ |ΩL0〉EE 〈ΩL0| + |ΛL0〉EE 〈ΛL0|

+

также может вносить ошибки в битовую последова-

}

тельность Боба. Несимметричность светоделителей

∑

μk

+

gkYEk|0(k)L〉EE〈0(k)L|

,

(62)

не важна, поскольку самокомпенсируется при ис-

k!

k=2

пользуемой реализации протокола (см. детали в [3],

218

ЖЭТФ, том 156, вып. 2 (8), 2019

Состояния «ловушки», коды коррекции ошибок. ..

а также формулы (54)-(63)). Остается только учесть

где ϕ — фазовый сдвиг, который получают состоя-

неточность балансировки интерферометра МЦ.

ния при прохождении по верхнему и нижнему путям

Кроме того, лавинные детекторы имеют неиде-

интерферометра МЦ за счет неточной балансировки

альную (не равную единице) квантовую эффектив-

и который будет вносить вклад в ошибку при детек-

ность η, а также ненулевые темновые шумы, кото-

тировании состояний. Символ δ→ обозначает изме-

рые приводят к ошибочным отсчетам.

нение индекса на единицу для состояний, распро-

Рассмотрим преобразование и детектирование

страняющихся по длинному пути интерферометра.

однофотонной компоненты состояний на стороне

На обратном проходе преобразование операторов на

Боба, поскольку только из нее формируется секрет-

светоделителе принимает вид

ный ключ. Явный вид преобразования многофотон-

⎛

⎞

1

(1-eiϕ)

eiϕ

ных компонент состояний, в отличие от однофотон-

a†1 +

a†2 -

a†3

⎜

2

2

2

⎟

ной компоненты состояний, для анализа не потребу-

1

√

⎜

⎟

⎠=

ется.

2

⎝ 1

(1+eiϕ)

eiϕ

a†1 +

a†2 +

a†

3

Рассмотрим преобразование информационных и

2

2

2

⎛

⎞

контрольных состояний, фигурирующих в матрице

a†1 + a†2

(

)

√

плотности Алиса-Боб-Ева до измерений (46)-(51)

⎜

⎟

1

1

-1

1

⎜

2

⎟

на примере |0L〉B и |3〉B. Удобнее использовать пре-

=

√

√

⎜

(

)

⎟.

(67)

⎜

⎟

2

1

1

2

+a†3

образование соответствующих операторов, а не са-

⎠

⎝ eiϕ a2√

мих состояний. Входному состоянию, например, для

2

†

0L отвечают операторы -a

√

, где a†1,2 — опера-

2

Рассмотрим вероятность детектирования в инфор-

торы рождения фоковских состояний во временных

мационном временном окне. Далее от операторов,

окнах 1 и 2. Преобразование операторов на прямом

отвечающих состояниям во временных окнах, мож-

проходе на светоделителе имеет вид

но уже перейти к вероятности фотоотсчета в со-

⎛

⎞

ответствующем временном окне. Отсчеты в инфор-

a†1 + a†2

√

⎜

⎟

мационном временном окне интерпретируются как

1

⎜

2

⎟

√

⎜

⎟

=

отсчеты от информационных состояний. С учетом

2

⎝

a†1 + a†2

⎠

-

√

(65)-(67) для вероятности детектирования состоя-

2

ний на двух выходах интерферометра находим

⎛

⎞

(

)

a†1 + a†2

1

1

1

⎜

√

⎟

1

|1 - eiϕ|2

2

|0L〉B →

η1

+pd1 =

=

√

⎝

⎠,

(65)

2

4

2

-1

1

0

η1

(ϕ)

η1

=

sin2

+pd1 =

(1 - QB) + pd1,

2

2

2

где операторы рождения в вектор-столбце отвечают

(68)

1

|1 + eiϕ|2

операторам рождения на верхнем и нижнем путях

|1L〉B →

η2

+pd2 =

2

4

интерферомтера МЦ.

η2

(ϕ)

η2

=

cos2

+pd2 =

QB + pd2.

Светоделители считаем идеально симметричны-

2

2

2

ми, поскольку несимметричность светоделителей

Интерпретация формул (68) достаточно прозрачна.

компенсируется на обратном проходе после отраже-

Если из канала поступило состояние |0L〉B, то отсчет

ния состояний от фарадеевских зеркал. После отра-

в информационном окне 2 является правильным, и

жения от зеркал и задержки состояний в одном из

если возник отсчет в первом лавинном детекторе,

плеч интерферометра состояния принимают вид

то результат интерпретируется как 0. Вероятность

⎛

⎞

†

a†1 + a

отсчета есть12 η1(1 - QB) + pd1; первое слагаемое —

2

√

⎜

⎟

отсчет от однофотонного состояния на детекторе с

1

⎜

2

⎟

√

⎜

(

)

⎟=

квантовой эффективностью η1. Сомножитель 1-QB

⎜

⎟

2

⎝

a†2 + a†3

⎠

отвечает за неидеальность балансировки плеч ин-

eiϕ

√

2

терферометра. Второе слагаемое — темновой отсчет

⎛

⎞

детектора с вероятностью pd1. Темновой отсчет в де-

a†1 + a†2

(

)

⎜

√

⎟

текторе 1 воспринимается как правильный отсчет от

1

0

1

⎜

2

⎟

=

√

⎜

⎟,

(66)

состояния 0L.

0

eiϕδ→

2

⎝ a†1 +a†2

⎠

Ошибочные отсчеты — это отсчеты, возникаю-

√

2

щие на детекторе 2. Отсчет от реального фотона

219

И. В. Синильщиков, С. Н. Молотков

ЖЭТФ, том 156, вып. 2 (8), 2019

SPAD1

L

FM

QC

L

MI

PM

FM

L

Circ

L

1

2

3

4

1

SPAD2

1

1

PZ

2

2

2

3

3

3

L

R

R

SPAD1

R

Alice

R

SPAD2

Bob

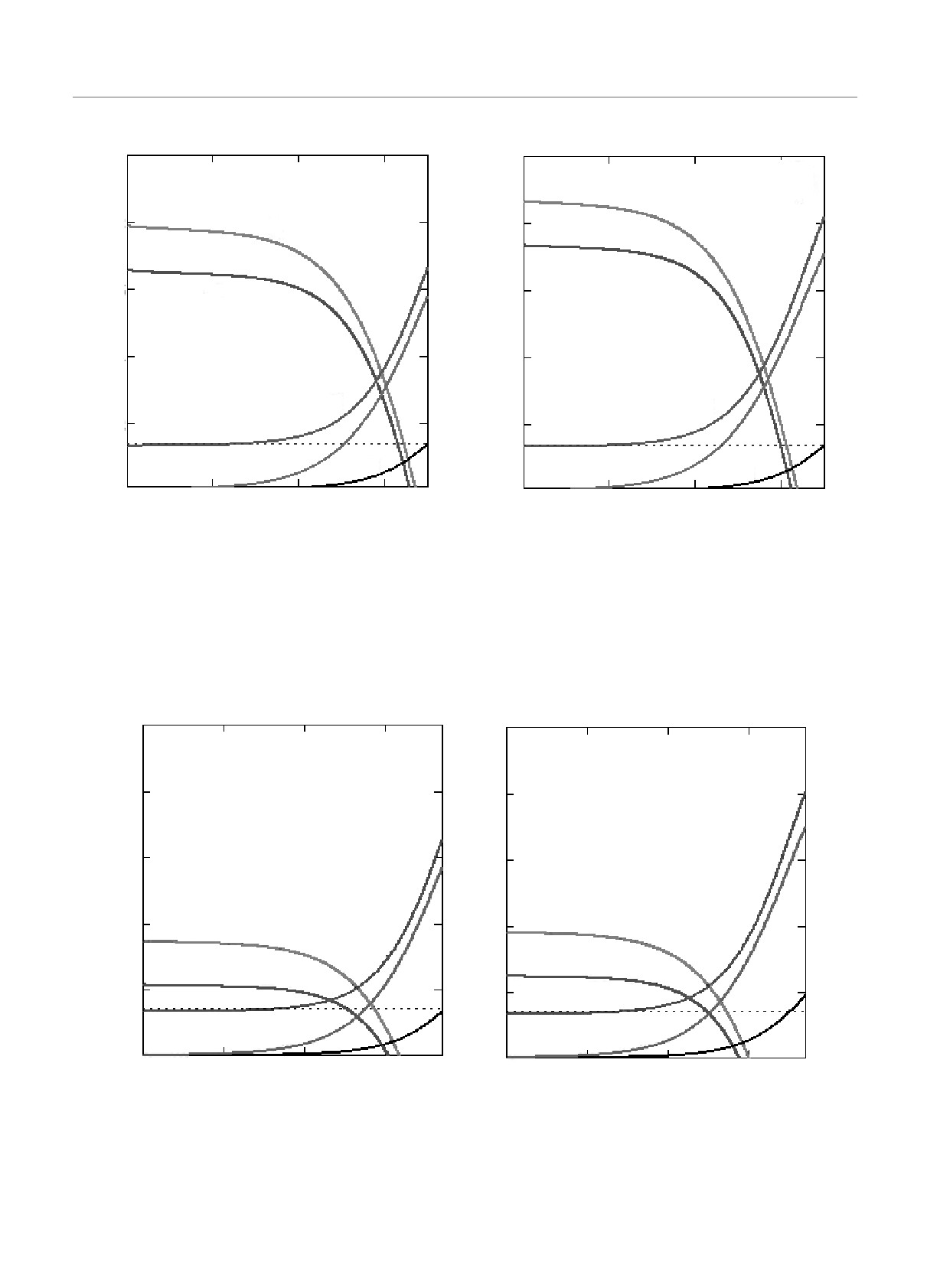

Рис. 1. Передающая сторона (Alice): L — лазер, работающий в CW-моде, MI — модулятор интенсивности, PM — фазовый

модулятор. Весь оптический тракт на передающей станции выполнен на волокне, сохраняющем поляризацию. Приемная

часть (Bob): весь оптический тракт выполнен на стандартном одномодовом SM-волокне. Circ — волоконный поляриза-

ционно независимый циркулятор. SPAD1,2 — однофотонные лавинные детекторы. FM — фарадеевское зеркало. PZ —

управляемый пьезоэлемент для выравнивания разности хода в верхнем и нижнем плечах интерферометра. QC — линия

связи на основе SM-волокна. Стрелками показана эволюция состояний

имеет место из-за неидеальной балансировки интер-

дут использованы ниже для вывода матриц плотно-

ферометра и происходит с вероятностью12 η2QB +

сти Алиса-Ева и Алиса-Боб, которые фигурируют

+ pd1. При идеальной балансировке (QB = 0) оши-

в условной энтропии фон Неймана Алиса-Ева, вхо-

бочный отсчет в детекторе 2 от реального фотона

дящей в формулы (52), (53) для длины секретного

отсутствует. Ошибочный отсчет возникает только

ключа.

из-за темновых шумов детектора 2 и имеет место

с вероятностью pd2.

10. СОВМЕСТНЫЕ МАТРИЦЫ ПЛОТНОСТИ

Рассмотрим теперь преобразование состояния

АЛИСА-БОБ-ЕВА ПОСЛЕ ИЗМЕРЕНИЙ НА

|3〉B. Находим для преобразования контрольного со-

ПРИЕМНОЙ СТОРОНЕ

стояния |3〉B

(

)

(

)(

)

1

Найдем матрицы Алиса-Ева-Боб плотности пос-

a†4

1

1

-1

1

0

2

=

√

×

1

ле измерений Боба. Матрицы плотности после изме-

a†4

2

1

1

0

eiϕδ→

2

рений отличаются от матриц плотности до измере-

(

)(

)

ний тем, что остаются только те посылки, где бы-

†

1

1

1

a

3

ли отсчеты у Боба. Прежде чем выписать матрицы

×

√

(69)

2

-1

1

0

плотности, во избежание недоразумений необходи-

мо сделать комментарий по поводу обозначений, ис-

Вероятность детектирования контрольного состоя-

пользуемых ниже.

ния во временном окне 4 (см. рис. 1) на обоих де-

Правильный отсчет, если было послано состоя-

текторах имеет вид

ние |0L〉B , происходит с вероятностью (68). После

1

акта регистрации формально это означает, что мат-

|3u〉B →

η1 + pd1,

4

рица плотности становится равной

(70)

]

[η

1

1

|0L〉B → |0〉〈0|

(1 - QB) + pd1

+

|3d〉B →

η2 + pd2,

2

4

]

[η2

где индексы u, d относятся к верхнему (up) и ниж-

+ |1〉〈1|

QB + pd2 ,

(71)

2

нему (down) детекторам. Выражения (68), (70) бу-

220

ЖЭТФ, том 156, вып. 2 (8), 2019

Состояния «ловушки», коды коррекции ошибок. ..

где |0〉 и |1〉 — состояние в информационном времен-

вычислении вероятностей (68) можно пренебречь.

ном окне, которое получается после преобразований

Отметим, что следующие ниже матрицы плот-

на интерферометре МЦ и которое отличается от ис-

ности являются ненормированными, что для даль-

ходного |0L〉B. Чтобы не вводить новых избыточных

нейшего неважно, поскольку длина секретного клю-

обозначений, ниже сохраним за обозначением состо-

ча вычисляется в пересчете на зарегистрированные

яния |0〉 старое обозначение |0L〉B , что не должно

посылки.

привести к путанице. Аналогично для других состо-

Полная матрица плотности может быть записана

яний. Формула (71) имеет простой смысл. Состоя-

как сумма компонент с разным числом фотонов:

ние |0〉B после преобразования на интерферометре

∑

и последующего детектирования лавинными детек-

ρXBE(0L) = ρ(k)XBE(0L),

(72)

торами с вероятностьюη12(1-QB)+pd1дастотсчет

k=0

в детекторе 1, который будет интерпретирован как

правильный отсчет 0 — состояние |0〉〈0|. Состояние с

где k — фотонная часть матрицы плотности, k = 0

отвечает вакуумной компоненте. Далее матрица

вероятностьюη22QB+pd2дастотсчетвдетекторе2,

который будет интерпретирован как 1 из-за неиде-

плотности, отвечающая вакуумной компоненте сос-

тояний, имеет вид

альной балансировки интерферометра (слагаемое с

QB) и темновых шумов (слагаемое pd2).

(0)

ρ

(0L) = e-2μ|0L〉XX 〈0L| ⊗ {pd1|0L〉BB〈0L| +

Фактически формула (71) — это запись постула-

XBE

та фон Неймана - Людерса, которая дает матрицу

+ pd2|1L〉BB〈1L|+pd1|3u〉BB〈3u|+pd2|3d〉BB〈3d|) ⊗

плотности после измерений, при условии, что полу-

чен данный исход измерений — отсчет конкретного

⊗ (|vac〉EE 〈vac|} .

(73)

детектора. В нашем случае данная запись является

скорее формальным техническим приемом, который

Интерпретация достаточно проста. У Боба от ваку-

нужен для подсчета условных энтропий фон Ней-

умной компоненты могут возникнуть отсчеты в ин-

мана. Тот факт, что фотон после отсчета детектора

формационном временном окне и контрольном окне

фактически пропадает, здесь не важен.

только из-за темновых отсчетов в обоих детекторах.

Заметим, что из-за малости pd1,2 и η1,2 слагаемы-

Однофотонная компонента матрицы плотности по-

ми pd1,2η1,2, отвечающими за парные отсчеты, при

сле измерений, если Алиса посылала 0L, имеет вид

ρ(1)XBE(0L) = e-2μμg1YE1|0L〉XX〈0L| ⊗

{{[η

]

]

}

1

[η2

⊗

(1 - QB) + pd1 |0L〉BB 〈0L| +

QB + pd2 |1L〉BB〈1L|

⊗ |ΦL0 〉EE 〈ΦL0 | +

2

2

]

]

}

{[η2

[η1

+

(1 - QB) + pd2 |1L〉BB〈1L| +

QB + pd1 |0L〉BB〈0L|

⊗ |ΩL0 〉EE 〈ΩL0 | +

2

2

]

]

}

}

{[η1

[η2

+

+pd1 |3uc〉BB〈3uc|+

+pd2 |3dc〉BB〈3dc|

⊗ |ΛL0〉EE 〈ΛL0|

(74)

4

4

Интерпретируем данную компоненту. Рассмотрим

Ева при этом

«видит» состояние

|ΩL0〉EE 〈ΩL0|.

вторую строку формулы (74). До измерений Боба из

Неправильное состояние |1L〉BB〈1L| может дать как

линии связи поступало состояние |0L〉BB〈0L|, в рас-

правильный отсчет в детекторе 1 с вероятностью

поряжении Евы было состояние |ΦL0〉EE 〈ΦL0|. После

η12QB+pd1из-занеидеальнойбалансировкиинтер-

измерений этой компоненты поля у Боба с вероят-

ферометра и темновых шумов детектора 1. При иде-

альной балансировке интерферометра (QB = 0) слу-

ностьюη12(1-QB)+pd1будетзарегистрированпра-

вильный отсчет детектором 1, т. е. будет зарегистри-

чайные, но правильные отсчеты детектора 1 могут

рован 0. Ошибочный отсчет будет зарегистрирован

быть в окне строба с вероятностью pd1 из-за темно-

вых шумов. Ева при этом все равно «видит» состо-

детектором 2 с вероятностьюη22QB+pd2.

|.

яние |ΩL0〉EE 〈ΩL0

Аналогичным образом интерпретируется третья

строка формулы (74). До измерений Боба на прием-

Четвертая строка формулы (74) относится к сле-

ную станцию поступало состояние |1L〉BB〈1L| вме-

дующей ситуации. В результате унитарной атаки

сто неискаженного состояния Алисы |0L〉BB〈0L|.

(см. формулы (25)) на состояние 0L возникает ис-

221

И. В. Синильщиков, С. Н. Молотков

ЖЭТФ, том 156, вып. 2 (8), 2019

каженное состояние, которое содержит компоненту

+ pd2. В распоряжении Евы при этом будет состоя-

|3〉B — однофотонное состояние, локализованное в

ние |ΛL0〉EE 〈ΛL0|.

окне 3. Данное состояние после преобразований на

При обнаружении многофотонной компоненты

интерферометре (см. формулы (65)-(70)) приводит

Ева посылает к Бобу часть неискаженного многофо-

к отсчетам во временном окне 4 (см. рис. 1). От-

тонного квантового состояния. Для многофотонной

счет во временном окне 4 на детекторе 1 и детекто-

компоненты матрицы плотности, если Алисой был

ре 2 происходит с вероятностями η1/4 + pd1 и η2/4 +

послан 0L, матрица плотности имеет вид

ρ(k)XBE(1L) = e-2μ gkYEk|0L〉XX〈0L| ⊗

k!

{[

]

[

]

⊗ η(k)1(1 - Q(k))+pd1

|0L〉BB〈0L| + η(k)2Q(k)

+pd2 |1L〉BB〈1L| +

B

B

[

]

[

]

}

(k)

+ η(k)

1

(c) + pd1 |3u〉BB〈3u|+ η2

(c) + pd2 |3d〉BB〈3d|

⊗ |0(k)L〉EE 〈0(k)L|.

(75)