ЖЭТФ, 2020, том 158, вып. 6 (12), стр. 1011-1031

© 2020

О СТОЙКОСТИ СИСТЕМ КВАНТОВОЙ КРИПТОГРАФИИ

С ФАЗОВО-ВРЕМЕННЫМ КОДИРОВАНИЕМ К АТАКАМ

АКТИВНОГО ЗОНДИРОВАНИЯ

С. Н. Молотков*

Институт физики твердого тела Российской академии наук

142432, Черноголовка, Московская обл., Россия

Академия криптографии Российской Федерации

121552, Москва, Россия

Центр квантовых технологий, Московский государственный университет им. М. В. Ломоносова

119899, Москва, Россия

Поступила в редакцию 11 мая 2020 г.,

после переработки 11 мая 2020 г.

Принята к публикации 3 июля 2020 г.

Рассмотрена криптостойкость системы квантовой криптографии, использующей протокол с фазово-вре-

менным кодированием на ослабленных когерентных состояниях. Данный протокол имеет эффективную

волоконную реализацию, при которой не требуется фазовый модулятор на приемной стороне, что не

требует регулировки состояния поляризации при входе в приемную часть. Отсутствие фазового моду-

лятора на приемной стороне исключает побочный канал утечки информации, связанный с активным

зондированием фазового модулятора на приемной станции, что делает систему более устойчивой к та-

ким атакам по сравнению с другими системами. Нестрогая однофотонность информационных состояний,

а также утечка информации через побочные каналы учитывается обобщенным Decoy State-методом с

учетом совместных коллективных измерений информационных квантовых состояний и квантовых состо-

яний в побочных каналах. Получена оценка длины секретного ключа, которая выражается только через

наблюдаемые величины на приемной станции и параметры квантовых состояний в побочных каналах.

DOI: 10.31857/S0044451020120019

Для различных протоколов квантового распре-

деления ключей были получены фундаментальные

верхние границы утечки информации к подслуши-

1. ВВЕДЕНИЕ

вателю при атаках на состояния в квантовом кана-

ле связи. Источник квантовых состояний — сильно

Системы квантовой криптографии предназначе-

ослабленное когерентное состояние — не является

ны для создания общего секрета — секретного клю-

строго однофотонным источником, что приводит к

ча, между пространственно-удаленными пользова-

ряду новых атак на передаваемые квантовые состоя-

телями. Распределение ключей основано на пере-

ния, которые отсутствуют при строго однофотонном

даче и измерении квантовых состояний. Попытки

источнике [4]. Были разработаны методы, учитыва-

вторжения в квантовый канал связи приводят к воз-

ющие не строго однофотонный источник квантовых

мущению состояний и ошибкам на приемной сто-

информационных состояний [5-8].

роне [1].

На сегодняшний день применительно к атакам

Фундаментальные законы квантовой механики

на передаваемые квантовые состояния в канале свя-

позволяют связать утечку информации к подслуши-

зи достигнуто достаточное понимание. При дока-

вателю с наблюдаемым уровнем ошибок на прием-

зательстве секретности ключей в квантовой крип-

ной стороне [2, 3].

тографии неявно предполагается, что приемная и

передающая аппаратура абсолютно изолирована от

* E-mail: sergei.molotkov@gmail.com

внешнего мира.

1011

С. Н. Молотков

ЖЭТФ, том 158, вып. 6 (12), 2020

Важным источником утечки информации в лю-

ров интенсивности, лавинных детекторов. В итоге в

бой системе криптографии являются побочные ка-

каждой посылке подслушиватель имеет в своем рас-

налы. В классических системах криптографии од-

поряжении дополнительные квантовые состояния,

ним из таких каналов является побочное электро-

которые «привязаны» к информационным состоя-

магнитное излучения электронной аппаратуры, ко-

ниям. Разумеется, что побочные каналы возникают

торое можно детектировать дистанционно без непо-

и в том случае, когда в канале связи присутствуют

средственного доступа к самой аппаратуре.

состояния с числом фотонов k ≥ 2, но информация,

Для систем квантовой криптографии ситуация с

заключенная в этих посылках, и так отдается (кон-

побочными каналами утечки информации еще бо-

сервативно считается известной) подслушивателю.

лее деликатная, чем в классической криптографии.

Поэтому квантовые состояния в побочных каналах

Системы квантовой криптографии являются откры-

можно считать «привязанными» только к однофо-

тыми системами в том смысле, что кроме детектиро-

тонной компоненте информационных состояний.

вания побочного излучения передающей и приемной

Квантовые состояния из побочных каналов под-

аппаратуры подслушиватель может активно зонди-

слушиватель также сохраняет в квантовой памяти

ровать состояние активных элементов (фазовых мо-

до конца протокола, а затем проводит совместные

дуляторов, модулятора интенсивности, переизлуче-

коллективные измерения над состоянием ancilla и

ния лавинных детекторов и др.) внешним излучени-

квантовыми состояниями из побочных каналов.

ем через волоконную линию связи. Принципиальное

Следующий шаг состоит в оценке доли одно-

отличие вторжения в квантовый канал связи от де-

фотонной компоненты, которая достигает прием-

тектирования побочного излучения и активного зон-

ной стороны. В этом случае используется Decoy

дирования аппаратуры состоит в том, что детекти-

State-метод, который сводится к посылке случай-

рование состояний в побочных каналах не приводит

ным образом когерентных состояний с разным сред-

к ошибкам на приемной стороне, поскольку не воз-

ним числом фотонов в разных посылках. Модуля-

мущает передаваемых состояний.

ция интенсивности когерентных состояний происхо-

Дальнейшая логика доказательства секретности

дит при помощи модулятора интенсивности. Decoy

ключей с учетом побочных каналов утечки инфор-

State-метод основан на том факте, что подслуши-

мации и не строго однофотонного источника ин-

ватель, обнаружив в канале фоковское состояние с

формационных состояний будет состоять в следу-

данными числом фотонов k, не может определить,

ющем. Статистика лазерного излучения является

из какого когерентного состояния и с каким сред-

пуассоновской по числу фотонов — в канале связи

ним числом фотонов происходит данная компонен-

с пуассоновскими вероятностями присутствуют фо-

та. При наличии активного зондирования модуля-

ковские состояния с разным числом фотонов. Сек-

тора интенсивности подслушиватель может, пусть с

ретный ключ набирается только из однофотонной

некоторой вероятностью ошибки, определить, из ка-

компоненты состояний. Информация, заключенная

кого состояния происходит данное число фотонов.

в многофотонных компонентах с числом фотонов

По этой причине стандартный Decoy State-метод

k ≥ 2 консервативно в пользу подслушивателя, счи-

при атаке активного зондирования модулятора ин-

тается известной подслушивателю. Наиболее общая

тенсивности должен быть модифицирован. Такая

атака подслушивателя на однофотонные состояния

модификация будет сделана ниже.

сводится к унитарной атаке, которая строится яв-

При унитарной атаке на однофотонные состоя-

но. Унитарная атака — это атака, при которой под-

ния без побочных каналов утечки информации мож-

слушиватель использует свое вспомогательное со-

но воспользоваться фундаментальными энтропий-

стояние ancilla и запутывает с передаваемым состо-

ными соотношениями неопределенностей, которые

янием при помощи унитарного оператора. Искажен-

связывают ошибку на приемной стороне с утечкой

ное информационное состояние подслушиватель на-

информации к подслушивателю. При этом не требу-

правляет на приемную сторону, а свою подсистему

ется явное построение атаки подслушивателя — уни-

оставляет в квантовой памяти. После измерений на

тарного оператора, состояния ancilla и пр. При на-

приемной стороне, коррекции ошибок и усиления

личии побочных каналов утечки информации при-

секретности подслушиватель проводит коллектив-

ходится явно строить атаку на однофотонную ком-

ные измерения над всей своей квантовой памятью.

поненту состояний, поскольку побочные каналы не

Каждый побочный канал утечки представляет

приводят к ошибкам на приемной стороне, и связь

собой квантовое состояние, которое отражает состо-

утечки информации с ошибками на приемной сто-

яние аппаратуры, фазовых модуляторов, модулято-

роне «разрывается». Явное построение атаки необ-

1012

ЖЭТФ, том 158, вып. 6 (12), 2020

О стойкости систем квантовой криптографии. ..

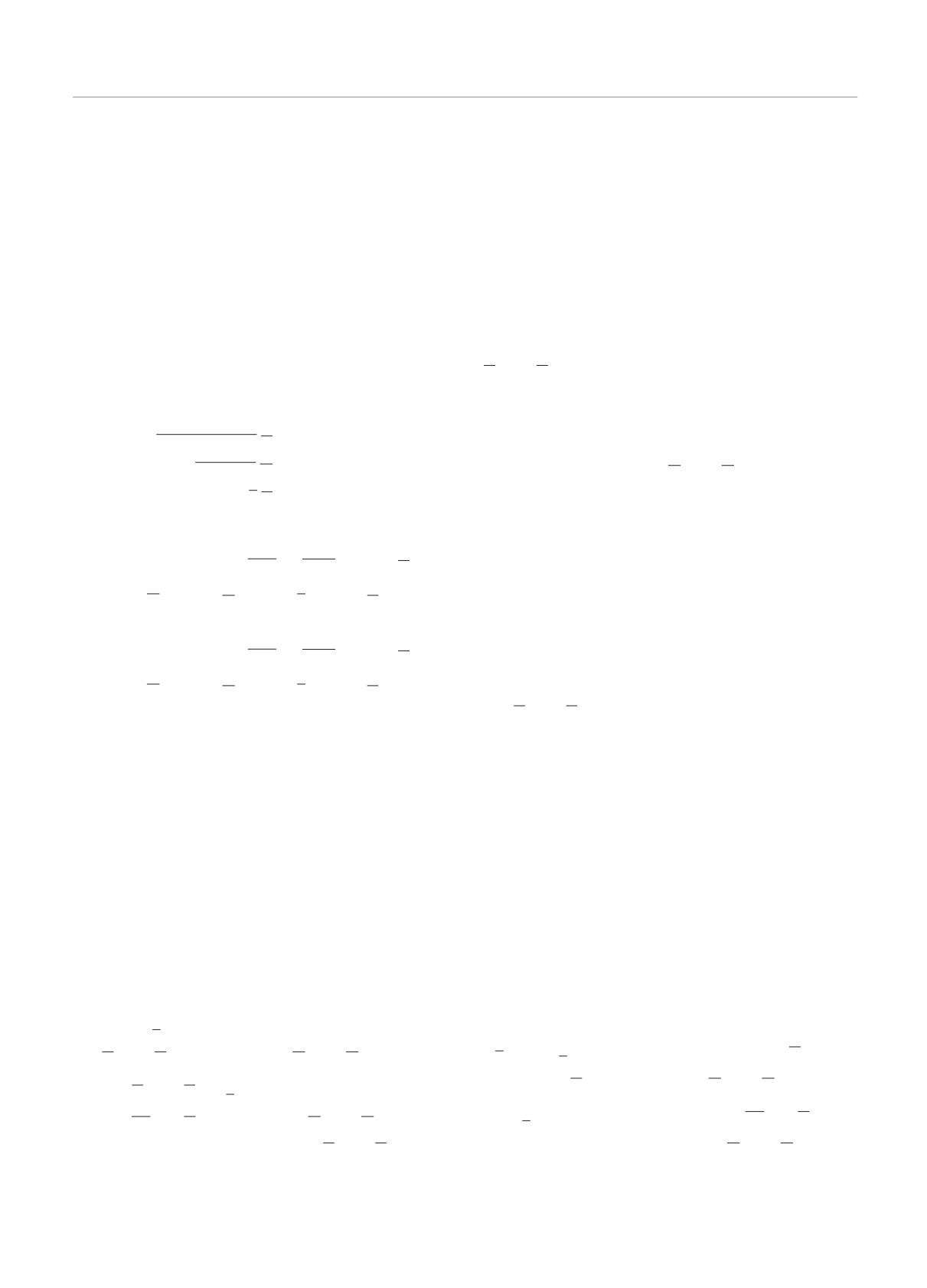

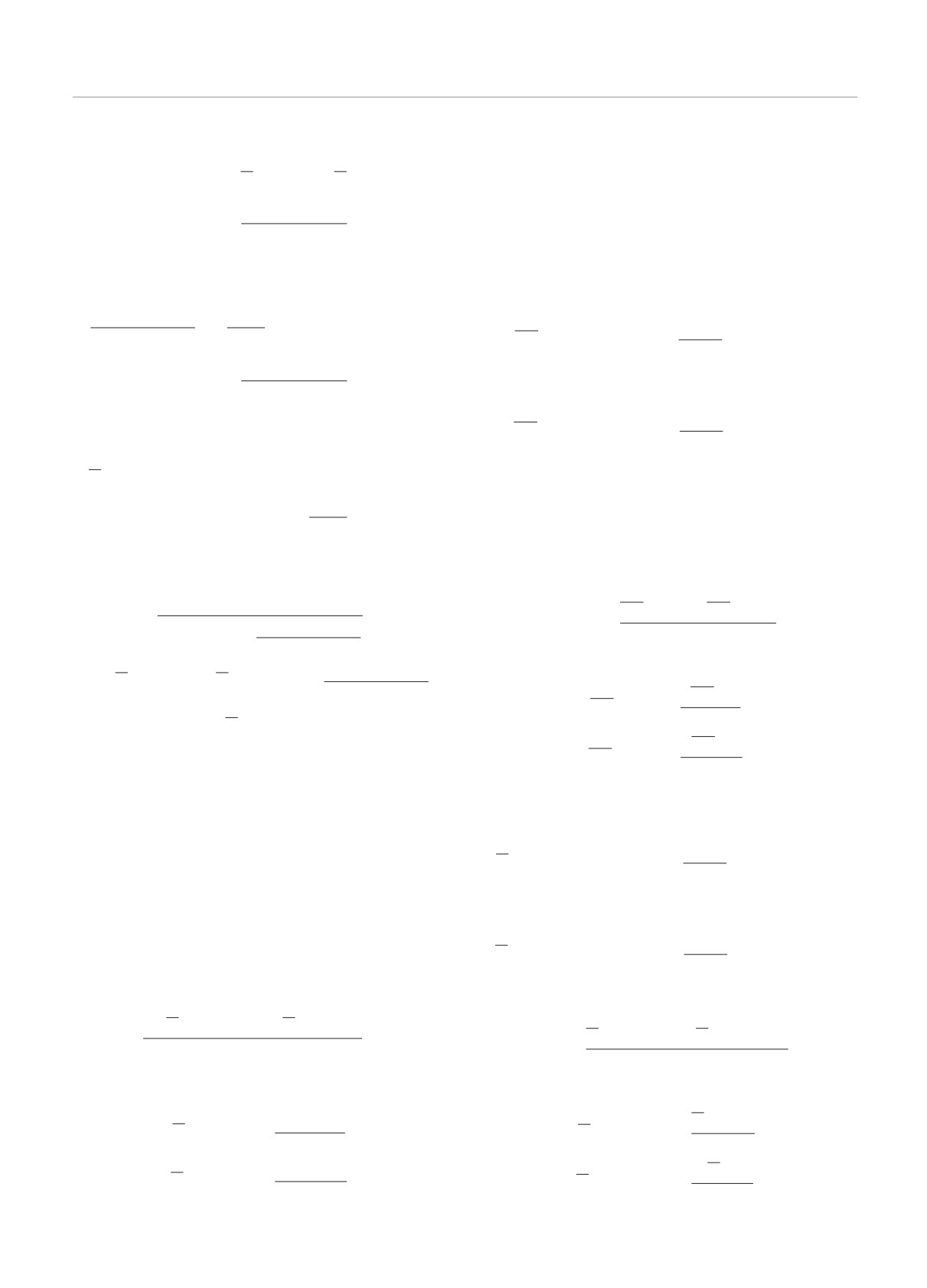

a, б) Реализация системы с фазово-временным кодированием. a) Передающая сторона (Alice), L — лазер, работающий

в CW-моде, MZ — интерферометр Маха - Цандера, MI — модулятор интенсивности, PM — фазовый модулятор. Весь оп-

тический тракт на передающей станции выполнен на поляризационно сохраняющем волокне. б) Приемная часть (Bob),

весь оптический тракт выполнен на стандартном одномодовом SM-волокне. Circ — волоконный поляризационно неза-

висимый циркулятор, SPAD1,2 — однофотонные лавинные детекторы, FM — фарадеевское зеркало, PZ — управляемый

пьезоэлемент для выравнивания разности хода в верхнем и нижнем плечах интерферометра, QC — линия связи на осно-

ве SM-волокна. Стрелками показана эволюция состояний, а также формирование интерференции на приемной стороне.

в,г,д) Реализация системы с протоколом BB84. в) Передающая станция, эволюция состояний. г) Приемная станция и

эволюция состояний в прямом (индекс +) и сопряженном (индекс ×) базисах. д) Интерференция состояний на приемной

стороне в прямом и сопряженном базисах

ходимо еще и потому, что квантовые состояния в по-

Далее, такая система позволяет реализовать,

бочных каналах «привязаны» в каждой посылке к

кроме протокола с фазово-временным кодировани-

искаженным информационным состояниям, что тре-

ем, также протокол BB84 [9], что обеспечивает еще

бует их явного знания.

большую гибкость и универсальность системы.

В реальной системе информационными состоя-

ниями являются сильно ослабленные когерентные

состояния. В протоколе фазово-временного кодиро-

2. ФАЗОВО-ВРЕМЕННОЕ КОДИРОВАНИЕ,

вания используется два базиса L и R (см. пояснения

ОДНОФОТОННЫЙ СЛУЧАЙ

на рисунке, индексы «L» и «R» соответствуют Left

и Right), в каждом базисе имеется пара ортогональ-

Обсуждаемая ниже реализация квантовой

ных состояний. Между базисами из-за перекрытия

криптографии с фазово-временным кодировани-

по времени состояния попарно неортогональны.

ем замечательна тем, что на приемной стороне

Состояния в базисе L имеют вид

не используется поляризационно-чувствительный

элемент — фазовый модулятор, что делает систему

0L → |α〉1 ⊗ |α〉2,

1L → |α〉1 ⊗ | - α〉2,

(1)

более устойчивой к атакам активного зондирования

по сравнению с другими системами. Кроме того,

где индексы «1» и «2» отвечают за временное окно

отсутствие поляризационно-чувствительных эле-

(см. рисунок), |α|2 = μ — среднее число фотонов в

ментов на приемной стороне приводит к тому, что

сильно ослабленном когерентном состоянии, |α|2 =

в системе не требуется регулировка поляризации

= μ ≪ 1. Аналогично, в базисе R

состояний, поступающих на приемную сторону из

квантового канала связи.

0R → |α〉2 ⊗ |α〉3,

1R → | - α〉2 ⊗ |α〉3.

(2)

1013

С. Н. Молотков

ЖЭТФ, том 158, вып. 6 (12), 2020

1

Кодирование логических битов 0 и 1 в каждом ба-

|1L〉X =

√

(|1〉1 ⊗ |0〉2 - |0〉1 ⊗ |1〉2) =

зисе происходит в относительную фазу когерентных

2

состояний во временных окнах 1 и 2 в базисе L и

1

=

√

(|1〉1 - |1〉2) ,

(6)

во временных окнах 2 и 3 в базисе R. Поскольку

2

в каждой посылке импульсный лазер включается и

в правом базисе состояния равны

выключается при формировании информационных

1

состояний, фаза θ самого когерентного состояния

|0R〉X =

√

(|1〉2 ⊗ |0〉3 + |0〉2 ⊗ |1〉3) =

2

(параметр α = eiθ|α|) является случайной. По этой

1

причине подслушиватель видит в канале связи не

=

√

(|1〉2 + |1〉3) ,

(7)

чистые когерентные состояния, а их статистическую

2

смесь. В базисе L имеем

1

|1R〉X =

√

(|1〉2 ⊗ |0〉3 - |0〉2 ⊗ |1〉3) =

∑

(2μ)k

2

ρx(μ) = e-2μ

|Ψxk〉BB〈Ψxk| =

k!

1

k=0

=

√

(|1〉2 - |1〉3) ,

(8)

∑

2

(3)

= P(k)(μ)|Ψxk〉BB〈Ψxk|,

для экономии обозначений вакуумная компонента

k=0

поля в соответствующих временных окнах опуще-

k

(2μ)

на, далее |1〉i — однофотонное состояние, локализо-

P(k)(μ) = e-2μ

,

k!

ванное во временном окне i. В базисе L информаци-

√

онные состояния представляют собой суперпозицию

k!

∑

|m〉1 ⊗ |k - m〉2

|Ψxk〉B =

eiϕxm

√

,

(4)

однофотонных состояний во временных окнах 1 и

2k

m!(k - m)!

m=0

2, соответственно, в базисе R — суперпозицию во

где x = 0, 1; ϕx = 0 (x = 0) и ϕx = π (x = 1), ϕx —

временных окнах 2 и 3. Внутри базиса информаци-

относительная фаза состояний, локализованных во

онные состояния ортогональны, поэтому достовер-

временных окнах 1 и 2, в которую кодируется ин-

но различимы. Состояния из базисов L и R попарно

формация о битах ключа; состояния |m〉1⊗|k-m〉2 —

неортогональны, достоверно неразличимы. Неорто-

фоковские состояния во временных окнах 1 и 2

гональность состояний из разных базисов гаранти-

(нижние индексы). В базисе R выражение для мат-

рует, что вторжение подслушивателя в квантовый

рицы плотности аналогично (3), (4) с заменой ин-

канал связи будет приводить к возмущению переда-

дексов временных окон у состояний (1, 2) → (2, 3).

ваемых состояний и появлению ошибок на приемной

Секретный ключ набирается из однофотонной

стороне. В отличие от протокола BB84, возмущение

компоненты состояний. Информация, заключенная

состояний будет приводить также к отсчетам в кон-

в многофотонных компонентах состояний (3), (4)

трольных временных окнах [10, 11].

консервативно в пользу подслушивателя, считает-

Унитарная атака на однофотонныe состояния

ся ему известной. Для однофотонной компоненты

может быть представлена в виде

вторжение в канал связи приводит к возмущению

|Ψ0L 〉XYQ = |0L〉X ⊗ UBE (|0L〉Y ⊗ |E〉Q),

и ошибкам на приемной стороне. Дальнейшая за-

(9)

|Ψ1L 〉XYQ = |1L〉X ⊗ UBE (|1L〉Y ⊗ |E〉Q),

дача будет сводится к установлению связи вероят-

ности ошибок на приемной стороне и количеством

где |E〉Q — вспомогательное состояние Евы, ancilla;

|0L〉X , |1L〉X — эталонные состояния Алисы, недо-

информации, которую может получить подслушива-

тель при данной наблюдаемой вероятности ошибок.

ступные подслушивателю, |0L〉Y , |1L〉Y — состояния

в квантовом канале связи, направленные к Бобу, до-

В дальнейшем модифицированным Decoy State-ме-

тодом будет оценена доля однофотонной компонен-

ступные для атаки Евы.

ты на приемной стороне, из которой набирается сек-

Аналогичные уравнения получаются в базисе R.

ретный ключ.

Запутывание информационного состояния и состо-

Однофотонная компонента информационных со-

яния ancilla Евы в базисе R получаются линейным

стояний в левом базисе имеет вид

преобразованием (9)-(11) из формул (5)-(8).

В базисе L находим (см. детали в [10,11], далее

1

индекс «L» для краткости опускаем)

|0L〉X =

√

(|1〉1 ⊗ |0〉2 + |0〉1 ⊗ |1〉2) =

2

|Ψ0〉XYQ = |0L〉X ⊗[|0L〉Y ⊗|Φ0〉Q +|1L〉Y ⊗|Θ0〉Q +

1

=

√

(|1〉1 + |1〉2) ,

(5)

2

+ |cL〉Y ⊗ |Λ0〉Q],

(10)

1014

ЖЭТФ, том 158, вып. 6 (12), 2020

О стойкости систем квантовой криптографии. ..

|Ψ1〉XYQ = |1L〉X ⊗[|1L〉Y ⊗|Φ1〉Q +|0L〉Y ⊗|Θ1〉Q +

Необходимо дать физическую интерпретацию мат-

рицы плотности (18). Алиса с вероятностью 1/2 по-

+ |cL〉Y ⊗ |Λ1〉Q].

(11)

сылает в канал состояние, отвечающее 0, и с вероят-

Разложение (10), (11) представляет собой разложе-

ностью 1/2 состояние, отвечающее 1.

ние Шмидта в тензорном произведении пространств

Пусть Алиса посылала в базисе L состояние

состояний Евы и Боба. Разложение в базисе R по-

|0〉YY 〈0| (в распоряжении Алисы остается эталон-

лучается линейным преобразованием (9)-(11).

ное состояние |0〉XX 〈0|). После атаки Евы и измере-

Нормировка состояний имеет вид (см. детали в

ний Боба на приемной стороне Боб с вероятностью

[10, 11])

(1-ζ)(1-Q) видит состояние |0〉YY 〈0|, которое будет

давать правильный исход измерений. Боб будет ин-

Q〈Φ0,1|Φ0,1〉Q = (1 - ζ)(1 - Q),

терпретировать исход измерений как логический 0.

Q〈Θ0,1|Θ0,1〉Q = (1 - ζ)Q,

(12)

При этом в распоряжении Евы окажется состояние

Q〈Λ0,1|Λ0,1〉Q = ζ.

|Φ0〉QQ〈Φ0|.

Для дальнейшего удобно ввести нормированные со-

Далее, с вероятностью (1-ζ)Q Боб видит состоя-

стояния

ние |1〉YY 〈1|, которое будет давать ошибочный исход

√

измерений. Боб будет интерпретировать исход изме-

(1 - ζ)(1 - Q)|Φ0,1〉Q = |Φ0,1〉Q,

рений как логическую 1. При этом в распоряжении

√

(1 - ζ)Q|Θ0,1〉Q = |Θ0,1〉Q,

(13)

Евы окажется состояние |Θ0〉QQ〈Θ0|.

√

Полная вероятность отсчетов как правильных,

ζ|Λ0,1〉Q = |Λ0,1〉Q,

так и ошибочных в информационных временных ок-

вместо (10), (11) с учетом (12), (13) получаем

нах 1 и 2, будет равна (1-ζ)(1-Q)+(1-ζ)Q = 1-ζ.

√

[√

Кроме отсчетов в информационных временных ок-

|Ψ0〉XYQ = |0L〉X ⊗

1-ζ

1-Q|0L〉Y ⊗ |Φ0〉Q +

нах 1 и 2, искаженные состояния будут давать от-

√

]

√

счеты в контрольном временном окне 3 в базисе L

+

Q|1L〉Y ⊗ |Θ0〉Q +

ζ|cL〉Y ⊗ |Λ0〉Q,

(14)

(соответственно в контрольном окне 1 в базисе R).

Невозмущенные состояния в базисе L никогда не да-

√

[√

ют отсчетов в контрольном временном окне 3.

|Ψ1〉XYQ = |1L〉X ⊗

1-ζ

1-Q|1L〉Y ⊗ |Φ1〉Q +

]

Вероятность отсчетов в контрольном временном

√

√

+

Q|0L〉Y ⊗ |Θ1〉Q +

ζ|cL〉Y ⊗ |Λ1〉Q.

(15)

окне 3 равна ζ. При этом у Евы оказывается состоя-

|. В итоге суммарная вероятность от-

ние |Λ0〉QQ〈Λ0

Измерения на приемной станции в базисе L дается

счетов в информационных и контрольном времен-

разложением единицы:

ном окне равна 1 - ζ + ζ = 1.

(16)

Подчеркнем, что утечка информации к подслу-

IY = |0L〉Y Y 〈0L| + |1L〉Y Y 〈1L| + |cL〉Y Y 〈cL|,

шивателю определяется не только ошибкой в ин-

где |cL〉Y = |1〉3 — состояние во временном окне 3 в

формационных временных окнах, но и вероятнос-

базисе L. Аналогичное разложение единицы, описы-

тью отсчета в контрольном временном окне (см. по-

вающее измерение в базисе R, имеет вид

дробности в [10,11]. Для вычисления утечки инфор-

(17)

мации к Еве требуется знать (измерять) вероятность

IY = |0R〉Y Y 〈0R| + |1R〉Y Y 〈1R| + |cR〉Y Y 〈cR|,

отсчетов в контрольном временном окне 3.

где |cR〉Y = |1〉1 — состояние во временном окне 3 в

Поскольку ключ получается только из отсчетов

базисе R.

в информационных окнах, для дальнейшего удоб-

Далее индекс «L» для краткости опускаем. По-

но перейти к редуцированной матрице плотности —

сле измерений в соответствующем базисе для мат-

нормированной на вероятность отсчетов в информа-

рицы плотности Алиса-Боб-Ева получаем

ционных временных окнах. Получаем (индекс «L» у

1

состояний Боба опускаем)

ρXYQ =

|0〉XX 〈0| ⊗ [(1 - ζ)[(1 - Q)|0〉YY 〈0| ⊗

2

1

ρXYQ =

|0〉XX 〈0| ⊗ [(1 - Q)|0〉YY 〈0| ⊗ |Φ0〉Q ×

⊗ |Φ0〉QQ〈Φ0| + Q|1〉Y Y 〈1| ⊗ |Θ0〉QQ〈Θ0|] + ζ|c〉Y ×

2

1

×Q〈Φ0| + Q|1〉YY 〈1| ⊗ |Θ0〉QQ〈Θ0|]+

×Y 〈c|⊗|Λ0〉QQ〈Λ0|]+

|1〉XX 〈1|⊗[(1-ζ)[(1-Q)|1〉Y ×

2

1

×Y 〈1|⊗|Φ1〉QQ〈Φ1|+Q|0〉YY 〈0|⊗|Θ1〉QQ〈Θ1|]+ζ|c〉Y ×

+ 2|1〉XX〈1|⊗[(1-Q)|1〉YY〈1|⊗|Φ1〉QQ〈Φ1|+

×Y 〈c| ⊗ |Λ1〉QQ〈Λ1|].

(18)

+ Q|0〉Y Y 〈0| ⊗ |Θ1〉QQ〈Θ1|].

(19)

1015

С. Н. Молотков

ЖЭТФ, том 158, вып. 6 (12), 2020

Соответственно, для матрицы плотности Алиса-Ева

Если коррекция ошибок происходит конструктив-

получаем

ными кодами, то последнее слагаемое в (28) надо

заменить на leak(Q):

1

ρXQ =

|0〉XX 〈0| ⊗ [(1 - Q)|Φ0〉QQ〈Φ0| +

[

(

)]

2

ζ

ℓ=

1-h

- leak(Q) =

1

1-ζ

+Q|Θ0〉QQ〈Θ0|]+

|1〉XX 〈1| ⊗ [(1 - Q)|Φ1〉Q ×

2

= [1 - χHol(ζ)] - leak(Q),

(29)

×Q〈Φ1| + Q|Θ1〉QQ〈Θ1|].

(20)

где leak(Q) — утечка информации при коррекции

Матрица плотности Алиса-Боб имеет вид

ошибок, которая зависит от полной ошибки.

Формула (29) имеет интуитивно прозрачную ин-

1

ρXY =

|0〉XX 〈0| ⊗ [(1-Q)|0〉YY 〈0|+Q|1〉Y ×

терпретацию. Из (29) следует, что протокол явля-

2

ется двухпараметрическим, длина секретного клю-

1

×Y 〈1|]+

|1〉XX 〈1| ⊗ [(1-Q)|1〉YY 〈1|+Q|0〉Y ×

ча зависит не только от наблюдаемой ошибки Q в

2

информационных временных окнах, но и от вероят-

×Y 〈0|].

(21)

ности отсчетов в контрольных временных окнах ζ.

Матрица плотности, которую видит Ева, есть

Данную причину несложно понять на примере прос-

тейшей атаки прием-перепосыл. Состояния из раз-

1

ных базисов L и R являются неортогональными, они

ρQ =

(1 - Q)[|Φ0〉QQ〈Φ0| + |Φ1〉QQ〈Φ1|] +

2

перекрываются во временном окне 2 (см. рисунок).

1

Еве базис неизвестен, поэтому перепосыл состояний

+

Q[|Θ0〉QQ〈Θ0| + |Θ1〉QQ〈Θ1|].

(22)

2

в неправильном базисе неизбежно приведет к отсче-

там в контрольном временном окне, где их не долж-

Аналогично матрица плотности, которую видит

но быть. Например, если базис Алисы и Боба есть

Боб, есть

L, а Ева перепосылает состояния в базисе R, то это

1

приведет к отсчетам в контрольном временном окне

ρY =

[|0〉YY 〈0| + |1〉YY 〈1|] .

(23)

2

3. Аналогично для базиса измерений Алисы и Боба

Оценка длины секретного ключа в асимптоти-

R перепосыл состояний в базисе L приведет к от-

ческом пределе при коррекции ошибок случайными

счетам в контрольном временном окне 1, где их не

шенновскими кодами имеет вид (см. детали в [2])

должно быть. Разумеется, атака прием-перепосыл

не является самой общей. Наиболее общей атакой на

ℓ = H(ρXQ|ρQ) - H(ρXY |ρY ),

(24)

однофотонные состояния является унитарная атака

(9)-(11).

где условные энтропии фон Неймана

H(ρXQ|ρQ) = H(ρXQ) - H(ρQ),

3. ДЕТЕКТИРОВАНИЕ ПОБОЧНОГО

(25)

H(ρXY |ρY ) = H(ρXY ) - H(ρY ).

ИЗЛУЧЕНИЯ ПЕРЕДАЮЩЕЙ

АППАРАТУРЫ

С учетом (19)-(25) получаем

Подслушиватель может получать информацию

H(ρXQ) = 1 + h(Q),

о передаваемом ключе не только из квантового ка-

(

)

ζ

нала связи, но и используя побочные каналы утеч-

H(ρQ) = h

+ h(Q),

1-ζ

(26)

ки информации. При этом получение информации

(

)

из этих каналов не приводит к искажению инфор-

ζ

H (ρXQ|ρQ) = 1 - h

,

мационных состояний и ошибкам на приемной сто-

1-ζ

роне. Побочные каналы утечки являются инфор-

H(ρXY ) = 1 + h(Q), H(ρY ) = 1,

мационным «бесплатным бонусом». Одним из та-

(27)

ких каналов является побочное электромагнитное

H (ρXY |ρY ) = h(Q).

излучение передающей аппаратуры. При приготов-

С учетом (24) для оценки длины секретного ключа

лении аппаратурой состояния |0〉XX 〈0| вне пере-

получаем

дающей станции Алисы возникает квантовое со-

[

(

)]

стояние |e0〉SS〈e0|. Если аппаратура приготавлива-

ζ

ℓ=

1-h

- h(Q).

(28)

ет состояние |1〉XX〈1|, то это приводит к излуче-

1-ζ

1016

ЖЭТФ, том 158, вып. 6 (12), 2020

О стойкости систем квантовой криптографии. ..

нию вне состояния |e0〉SS 〈e0|. Состояния, отвечаю-

Условная энтропия имеет вид

щие 0 и 1 в побочном канале, можно считать ор-

тогональными, а их неразличимость учесть в ве-

H(ρXY |ρY ) = H(ρXY ) - H(ρY ) = h(Q),

(34)

роятности различения p. Эффективно подслушива-

где h(x) = -x log(x) - (1 - x) log(1 - x), log ≡ log2.

тель видит в побочном канале матрицу плотности

Вычислим матрицу плотности Алиса-Ева:

(1 - p)|e0〉SS 〈e0| + p|e1〉SS 〈e1|, которая интерпрети-

руется следующим образом: с вероятностью 1 - p

1

подслушиватель видит состояние |0〉XX 〈0| и счита-

ρXQS =

|0〉XX 〈0| ⊗ [(1-p)|e0〉SS 〈e0|+p|e1〉S ×

2

ет, что Алиса приготовила бит 0. В этом случае Ева

×S〈e1|] ⊗ [(1-Q)|Φ0〉QQ〈Φ0|+Q|Θ0〉QQ〈Θ0|] +

в результате измерения побочного излучения узнает

1

бит ключа. С вероятностью p Ева детектирует со-

+

|1〉XX 〈1| ⊗ [(1-p)|e1〉SS 〈e1|+p|e0〉SS 〈e0|] ⊗

стояние |1〉XX〈1| и считает, что Алиса приготовила

2

бит 1, т. е. с вероятностью p Ева ошибается. Анало-

⊗ [(1-Q)|Φ1〉QQ〈Φ1| + Q|Θ1〉QQ〈Θ1|].

(35)

гично, если Алиса приготавливала бит 1. С учетом

Матрица плотности Евы записывается как

сказанного матрица плотности Алиса-Боб-Ева мо-

жет быть записана в виде

1

ρQS =

(1 - Q)[(1 - p)|Φ0〉QQ〈Φ0| + p|Φ1〉QQ ×

1

2

ρXYQS =

|0〉XX 〈0| ⊗ [(1-p)|e0〉SS 〈e0|+p|e1〉S ×

2

1

× 〈Φ1|] ⊗ |e0〉SS 〈e0| +

(1 - Q)[p|Φ0〉QQ〈Φ0|+

×S〈e1|] ⊗ [(1 - ζ)(1 - Q)|0〉YY 〈0| ⊗ |Φ0〉QQ〈Φ0| +

2

+ (1 - p)|Φ1〉QQ〈Φ1|] ⊗ |e1〉SS 〈e1| +

+ (1 - ζ)Q|1〉Y Y 〈1| ⊗ |Θ0〉Q ×

1

×Q〈Θ0| + ζ|c〉YY 〈c| ⊗ |Λ0〉QQ〈Λ0|]+

+

Q[(1-p)|Θ0〉QQ〈Θ0|+p|Θ1〉QQ〈Θ1|] ⊗ |e0〉SS ×

2

1

1

+

|1〉XX 〈1| ⊗ [(1 - p)|e1〉SS 〈e1| + p|e0〉SS 〈e0|]⊗

× 〈e0| +

Q[p|Θ0〉QQ〈Θ0| + (1 - p)|Θ1〉QQ〈Θ1|] ⊗

2

2

⊗ [(1 - ζ)(1 - Q)|1〉Y Y 〈1| ⊗ |Φ1〉QQ ×

⊗ |e1〉SS 〈e1|.

(36)

× 〈Φ1| + (1 - ζ)Q|0〉Y Y 〈0| ⊗ |Θ1〉QQ ×

Собственные числа ρXQS равны

× 〈Θ1| + ζ|c〉Y Y 〈c| ⊗ |Λ1〉QQ〈Λ1|].

(30)

1

1

1

1

Для того чтобы не усложнять выкладки, в (30) по-

(1-p)(1-Q),

(1-p)Q,

p(1-Q),

pQ (37)

2

2

2

2

бочный канал утечки информации считается сим-

метричным для приготовления 0 и 1. Обобщение на

и дважды вырождены. Энтропия H(ρXQS ) равна

несимметричный случай делается аналогично. При

переходе к редуцированной матрице плотности име-

H(ρXQS ) = 1 + h(p) + h(Q).

(38)

ем

Матрица плотности Евы принимает вид

1

ρXYQS =

|0〉XX 〈0| ⊗ [(1-p)|e0〉SS 〈e0|+p|e1〉S ×

2

1

×S〈e1|] ⊗ [(1-Q)|0〉YY 〈0| ⊗ |Φ0〉QQ〈Φ0|+Q|1〉Y ×

ρQS =

(1 - Q)[(1 - p)|Φ0〉QQ〈Φ0| + p|Φ1〉Q ×

2

1

1

×Y 〈1|⊗|Θ0〉QQ〈Θ0|]+

|1〉XX 〈1| ⊗ [(1-p)|e1〉SS 〈e1| +

×Q〈Φ1|] ⊗ |e0〉SS〈e0|+

(1-Q)[p|Φ0〉QQ〈Φ0| +

2

2

+p|e0〉SS〈e0|]⊗[(1-Q)|1〉YY 〈1|⊗|Φ1〉QQ〈Φ1|+Q|0〉Y ×

+ (1 - p)|Φ1〉QQ〈Φ1|] ⊗ |e1〉SS 〈e1| +

×Y 〈0| ⊗ |Θ1〉QQ〈Θ1|],

(31)

1

+

(1 - Q)[(1 - p)|Θ0〉QQ〈Θ0| + p|Θ1〉Q ×

2

1

1

×Q〈Θ1|] ⊗ |e0〉SS〈e0|+

(1-Q)[p|Θ0〉QQ〈Θ0| +

ρXY =

|0〉XX 〈0| ⊗ [(1 - Q)|0〉YY 〈0| +

2

2

1

+ (1 - p)|Θ1〉QQ〈Θ1|] ⊗ |e1〉SS 〈e1|.

(39)

+ Q|1〉Y Y ] +

|1〉XX 〈1| ⊗ [(1 - Q)|1〉Y ×

2

С учетом того, что (см. подробности в [10,11])

×Y 〈1| + Q|0〉YY 〈0|].

(32)

Матрица плотности Боба записывается как

Q〈Θ0,1|Θ0,1〉Q = Q〈Φ0,1|Φ0,1〉Q = ε(ζ),

ζ

(40)

1

1

ρY =

|0〉YY 〈0| +

|1〉YY 〈1|.

(33)

ε(ζ) = 1 - 2κ(ζ), κ(ζ) =

,

2

2

1-ζ

1017

С. Н. Молотков

ЖЭТФ, том 158, вып. 6 (12), 2020

достаточно привести к диагональному виду слагае-

где I — единичный оператор в подпространстве, на-

мые в каждых отдельных квадратных скобках. Для

тянутом на {|Φ0〉Q, |Φ1〉Q}, в базисе этих векторов

первых скобок задача на собственные значения дает

детерминант секулярного уравнения имеет вид

[(1 - p)|Φ0〉QQ〈Φ0| + p|Φ1〉QQ〈Φ1|] - λI = 0,

(41)

(

)

(1 - p) + pε(ζ)2 - λ

(1 - p)ε(ζ) + pε(ζ) - λε(ζ)

Det

= 0.

(42)

(1 - p)ε(ζ) + pε(ζ) - λε(ζ)

(1 - p)ε(ζ)2 + p - λ

Корни (42) имеют вид

Отметим, что утечка информации в (48) при кор-

рекции ошибок отвечает шенноновскому пределу.

1 ± ε(ζ,p)

λ±(ζ, p) =

,

При коррекции ошибок конструктивными кодами

2

последнее слагаемое в (48) надо заменить на leak —

ε(ζ, p) =

(43)

число битов в пересчете на посылку, расходуемое

√

2

при коррекции ошибок.

[(1-p)+pε(ζ)2][(1-p)ε(ζ)2+p]-ε(ζ)

=

1-4

1 - ε(ζ)2

Важно отметить, что в формуле

(48) ниж-

няя граница нехватки информации Евы, допусти-

Проводя аналогичные вычисления для других сла-

мая фундаментальными законами квантовой тео-

гаемых, получаем полный набор собственных чисел:

рии, выражается через условную энтропию. Данная

нижняя граница достигается на коллективных сов-

1

1 + ε(ζ,p)

(1 - Q)

,

местных измерениях Евы, что подразумевает сов-

2

2

местные коллективные измерения Евы над кванто-

1

1 - ε(ζ,p)

(1 - Q)

,

(44)

выми состояниями в побочном канале и искаженны-

2

2

ми состояниями ancilla в квантовом канале связи.

1

1 + ε(ζ,p)

1

1 - ε(ζ,p)

Q

,

Q

,

Формула (48) имеет простую интерпретацию. Ес-

2

2

2

2

ли вероятность различения состояний 0 и 1 в побоч-

которые двукратно вырождены. Энтропия фон Ней-

ном канале равна p = 1/2, то h(p) = 1 и выражение

мана ρQS равна

(48) переходит в выражение (28) для длины ключа

)

без учета побочного канала утечки информации. Ес-

(1 ± ε(ζ,p)

H (ρQS ) = 1 + h(Q) + χ

,

(45)

ли p = 0, то Ева достоверно различает состояния 0 и

2

1 в побочном канале, знает передаваемые биты клю-

где χ — информация Холево [12-14],

ча, даже не вторгаясь в квантовый канал связи и не

)

производя ошибок Q = 0 на приемной стороне. В

(1 ± ε(ζ,p)

1 + ε(ζ,p)

χ

=-

×

этом случае h(p) = 0 и длина секретного ключа ока-

2

2

зывается формально отрицательной, т. е. секретный

)

(1 + ε(ζ,p)

1 - ε(ζ,p)

ключ распределить нельзя. Таким образом, утечка

× log

-

×

2

2

информации по побочному каналу связи уменьшает

)

(1 - ε(ζ,p)

длину секретного ключа. Для уменьшения утечки

× log

(46)

2

информации по данному побочному каналу следу-

ет эффективно экранировать передающую станцию.

Окончательно для условной энтропии с учетом

Параметры различения состояния p должны опре-

(40)-(46) находим

деляться экспериментально для каждой конкретной

)

(1 ± ε(ζ,p)

реализации системы квантовой криптографии.

H(ρXQS |ρQS ) = h(p) - χ

(47)

2

Соответственно для длины ключа получаем

4. АКТИВНОЕ ЗОНДИРОВАНИЕ

СОСТОЯНИЯ ФАЗОВОГО МОДУЛЯТОРА

ℓ = H(ρXQS|ρQS) - H(ρXY |ρY ) =

)

НА ПЕРЕДАЮЩЕЙ СТАНЦИИ

(1 ± ε(ζ,p)

= h(p) - χ

- h(Q) =

2

Подслушиватель может зондировать состояние

= [1 - χHol(ζ, p)] - h(Q).

(48)

фазового модулятора на передающей станции через

1018

ЖЭТФ, том 158, вып. 6 (12), 2020

О стойкости систем квантовой криптографии. ..

волоконную линию связи. Состояние фазового мо-

Для энтропии находим

дулятора однозначно связано с передаваемым Али-

H(ρXQT ) = 1 + h(Q).

(53)

сой битом ключа. В своем распоряжении Ева будет

иметь дополнительное квантовое состояние, корре-

Для вычисления собственных чисел требуется диа-

лированное с состоянием фазового модулятора. В

гонализация матрицы плотности ρQT , получаем

пользу Евы можно считать, что отраженные состо-

яния чистые, а это увеличивает их различимость.

1

ρQT =

(1 - Q)[λ0〉TT 〈λ0| ⊗ |Φ0〉QQ〈Φ0| +

Наш метод позволяет учесть не только чистые от-

2

раженные состояния, но и матрицы плотности. Чис-

1

+ |λ1〉TT 〈λ1| ⊗ |Φ1〉QQ〈Φ1|] +

Q[λ0〉T ×

тые состояния выбраны для того, чтобы не загро-

2

мождать выкладки несущественными техническими

×T 〈λ0| ⊗ |Θ0〉QQ〈Θ0| + |λ1〉TT 〈λ1| ⊗

деталями.

⊗ |Θ1〉QQ〈Θ1|].

(54)

Интенсивность отраженных зондирующих состо-

яний точно неизвестна, но можно ограничить интен-

Если зондирование происходит когерентными со-

сивность входных зондирующих состояний входны-

стояниями, фаза которых, консервативно в пользу

ми волоконными оптическими изоляторами, у ко-

Евы, однозначно привязана к состоянию фазового

торых известно обратное пропускание. Входная ин-

модулятора, т. е. равна либо 0 (|λ0〉T

= |√μT 〉T ),

тенсивность зондирующего излучения ограничена,

либо π (|λ1〉T = |-

√μT 〉T ) в зависимости от пе-

поскольку не может быть больше критической ин-

редаваемого бита, то для скалярного произведения

тенсивности, при которой происходит плавление во-

отраженных состояний получаем |T 〈λ0|λ1〉T | = η =

локна. Подбирая нужный коэффициент обратного

= e-2μT. С учетом сказанного находим секулярное

пропускания оптического изолятора, можно ограни-

уравнение для первого слагаемого в (54):

чить выходную интенсивность отраженных состоя-

⎛

⎞

1+η2ε(ζ)2

ний требуемой величиной.

-λ

2ηε(ζ)-ληε(ζ)

⎜

⎟

⎜

2

⎟

При атаке с активным зондированием состояния

Det

0.

(55)

⎝

⎠=

1+η2ε(ζ)2

аппаратуры внешним излучением следует ввести в

2ηε(ζ)-ληε(ζ)

-λ

2

рассмотрение еще один побочный канал. Формаль-

но это сводится к введению квантовых состояний,

Собственные числа матрицы плотности с учетом се-

коррелированных с состоянием Алисы. Получаем

кулярного уравнения имеют вид

1 + ηε(ζ)

1 - ηε(ζ)

|0〉X → |0〉X ⊗ |λ0〉T ,

|1〉X → |1〉X ⊗ |λ1〉T .

(49)

(1 - Q)

,

(1 - Q)

,

2

2

(56)

Для матрицы плотности вместо (30) получаем

1 + ηε(ζ)

1 - ηε(ζ)

Q

,

Q

2

2

1

ρXYQT =

|0〉XX 〈0| ⊗ |λ0〉TT 〈λ0| ⊗ [|0〉Y ×

Для энтропии H(ρQT ) получаем

2

×Y 〈0| ⊗ |Φ0〉QQ〈Φ0|+|1〉YY 〈1| ⊗ |Θ0〉QQ〈Θ0|]+

(1 ± ηε(ζ))

H(ρQT ) = h(Q) + χ

,

(57)

1

2

+

|1〉XX 〈1| ⊗ |λ0〉TT 〈λ0| ⊗ [|1〉YY 〈1| ⊗ |Φ1〉Q ×

2

где информация Холево [12-14]

×Q〈Φ1| + |0〉YY 〈0| ⊗ |Θ1〉QQ〈Θ1|].

(50)

)

(1 ± ηε(ζ)

1+ηε(ζ)

(1+ηε(ζ))

Матрица плотности Алиса-Ева приобретает вид

χ

=-

) log

-

2

2

2

1

1 - ηε(ζ)

(1 - ηε(ζ))

ρXQT =

|0〉XX 〈0| ⊗ |λ0〉TT 〈λ0| ⊗ [|Φ0〉QQ〈Φ0| +

−

log

(58)

2

2

2

1

+ |Θ0〉QQ〈Θ0|]+

|1〉XX 〈1| ⊗ |λ0〉TT 〈λ0| ⊗ [|Φ1〉Q ×

Окончательно для длины секретного ключа на-

2

ходим с учетом (53), (57)

×Q〈Φ1| + |Θ1〉QQ〈Θ1|].

(51)

ℓ = H(ρXQT|ρQT) - H(ρXY |ρY ) =

Собственные числа с учетом нормировки (13), (40)

(1 ± ηε(ζ))

принимают вид

=1-χ

- h(Q) =

2

1

1

1

1

(1 - Q),

Q,

(1 - Q),

Q.

(52)

= [1 - χHol(ζ, η)] - h(Q).

(59)

2

2

2

2

1019

С. Н. Молотков

ЖЭТФ, том 158, вып. 6 (12), 2020

Чем меньше среднее число фотонов μT в отражен-

(50) матрица плотности Алиса-Ева для комбиниро-

ных состояниях, тем скалярное произведение η боль-

ванной атаки имеет вид

ше — состояния сильнее слипаются, поэтому отра-

женные состояния менее различимы. При η → 1

1

ρXQST =

|0〉XX 〈0| ⊗ [(1-p)|e0〉SS 〈e0|+p|e1〉S ×

(μT → 0) состояния полностью слипаются и полно-

2

стью неразличимы. При малых μT длина секретного

×S〈e1|] ⊗ |λ0〉TT 〈λ0| ⊗ [|Φ0〉QQ〈Φ0|+|Θ0〉QQ〈Θ0|]+

ключа уменьшается и становится равной

1

+

|1〉XX 〈1|⊗[p|e0〉SS 〈e0|+(1-p)|e1〉SS 〈e1|]⊗|λ1〉T ×

2

ℓ = 1 - h(ε(ζ) + O(μT)) - h(Q) =

×T 〈λ1| ⊗ [|Φ1〉QQ〈Φ1| + |Θ1〉QQ〈Θ1|].

(61)

(

)

ζ

=1-h

+ O(μT )

- h(Q) <

1-ζ

Вычисление энтропии для матрицы плотности (61)

(

)

дает

ζ

<1-h

- h(Q),

(60)

H(ρXQST ) = 1 + h(p) + h(Q).

(62)

1-ζ

что меньше, чем без зондирования фазового модуля-

Далее, частичная матрица плотности, которую

тора. Отметим также, что нижняя граница нехватки

имеет в своем распоряжении Ева, с учетом (61) рав-

на

информации подслушивателя, которая выражается

через условную энтропию, достигается на совмест-

1

ных коллективных измерениях отраженных кванто-

ρQST =

(1 - Q)[(1 - p)|λ0〉TT 〈λ0| ⊗ |Φ0〉Q ×

2

вых состояний и квантовых состояний ancilla при

×Q〈Φ0|+p|λ1〉TT 〈λ1| ⊗ |Φ1〉QQ〈Φ1|] ⊗ |e0〉SS〈e0| +

атаке на информационные квантовые состояния в

1

канале связи.

+

(1-Q)[p|λ0〉TT 〈λ0| ⊗ |Φ0〉QQ〈Φ0|+(1-p)|λ1〉T ×

2

×T 〈λ1| ⊗ |Φ1〉QQ〈Φ1|] ⊗ |e1〉SS〈e1| +

5. СОВМЕСТНОЕ ДЕТЕКТИРОВАНИЕ

1

ПОБОЧНОГО ИЗЛУЧЕНИЯ И АКТИВНОЕ

+

Q[(1 - p)|λ0〉TT 〈λ0| ⊗ |Θ0〉QQ〈Θ0| + p|λ1〉T ×

2

ЗОНДИРОВАНИЕ СОСТОЯНИЯ ФАЗОВОГО

×T 〈λ1| ⊗ |Θ1〉QQ〈Θ1|] ⊗ |e0〉SS〈e0|+

МОДУЛЯТОРА ПЕРЕДАЮЩЕЙ СТАНЦИИ

1

Рассмотрим комбинированную атаку с детекти-

+ 2Q[p|λ0〉TT〈λ0|⊗|Θ0〉QQ〈Θ0|+(1-p)|λ1〉T ×

рованием побочного излучения передающей стан-

×T 〈λ1| ⊗ |Θ1〉QQ〈Θ1|] ⊗ |e1〉SS〈e1|.

(63)

ции и активного зондирования фазового модулято-

ра. Для этого необходимо включить в матрицу плот-

Аналогично предыдущему (см. (42), (55)) секуляр-

ности квантовые состояния в обоих побочных кана-

ное уравнение, определяющее собственные числа

лах утечки информации. С учетом формул (30) и

матрицы плотности (63), записывается как

(

)

(1 - p) + pη2ε(ζ)2 - λ

(1 - p)ηε(ζ) + pηε(ζ) - ληε(ζ)

Det

= 0.

(64)

(1 - p)ηε(ζ) + pηε(ζ) - ληε(ζ)

(1 - p)η2ε(ζ)2 + p - λ

Собственные числа (63) с учетом секулярного уравнения (64) имеют вид

1

(1 + ε(ζ,η,p))

(1 - Q)

,

2

2

1

(1 - ε(ζ,η,p))

(1 - Q)

,

(65)

2

2

1

(1 + ε(ζ,η,p))

1

(1 - ε(ζ,η,p))

Q

,

Q

,

2

2

2

2

где

√

2

[(1 - p) + pη2ε(ζ)2][(1 - p)η2ε(ζ)2 + p] - η2ε(ζ)

ε(ζ, η, p) =

1-4

(66)

1 - η2ε(ζ)2

1020

ЖЭТФ, том 158, вып. 6 (12), 2020

О стойкости систем квантовой криптографии. ..

Принимая во внимание (65), для энтропии H(ρQST )

волоконный канал связи, которое может детектиро-

получаем

ваться Евой. Для учета такого переизлучения требу-

)

ется ввести в рассмотрение еще один побочный ка-

(1 ± ε(ζ,η,p)

H (ρQST ) = 1 + h(Q) + χ

,

(67)

нал утечки, точнее, квантовое состояние, связанное

2

с переизлучением.

где информация Холево [12-14]

)

Если, например, зарегистрировано состояние

(1 ± ε(ζ,η,p)

1 + ε(ζ,η,p)

χ

=-

×

|0〉YY 〈0|, то это приведет к появлению в побочном

2

2

)

канале состояния [(1 - d)|d0〉DD〈d0| + d|d1〉DD〈d1|] —

(1 + ε(ζ,η,p)

1 - ε(ζ,η,p)

× log

-

×

матрицы плотности. Неформально это означает, что

2

2

с вероятностью 1 - d Ева будет иметь в своем рас-

)

(1 - ε(ζ,η,p)

поряжении состояние |d0〉DD〈d0| и с вероятностью

× log

(68)

2

d — состояние |d1〉DD〈d1|. Состояния |d0〉DD〈d0| и

|d1〉DD〈d1| можно считать ортогональными (чтобы

Собирая вместе формулы (62) и (67), окончательно

не загромождать выкладки несущественными дета-

для длины секретного ключа получаем

лями), тогда с вероятностью 1 - d Ева, детекти-

ℓ = H(ρXQST|ρQST) - H(ρXY |ρY ) =

руя обратное переизлучение, правильно узнает реги-

)

стрируемый бит ключа, а с вероятностью d — оши-

(1 ± ε(ζ,η,p)

= h(p) - χ

- h(Q) =

бается. Вероятность различения включена в вероят-

2

ность d. Аналогично учитываются состояния в по-

= [1 - χHol(ζ, p, η)] - h(Q).

(69)

бочном канале при регистрации 1. Отметим, что мы

рассматриваем симметричную ситуацию в побоч-

6. СОВМЕСТНОЕ ДЕТЕКТИРОВАНИЕ

ном канале. Это сделано исключительно для эконо-

ПОБОЧНОГО ИЗЛУЧЕНИЯ, АКТИВНОЕ

мии математических выкладок. Не составляет тру-

ЗОНДИРОВАНИЕ ФАЗОВОГО

да обобщить выкладки на случай, когда состояния

МОДУЛЯТОРА ПЕРЕДАЮЩЕЙ СТАНЦИИ

и вероятности при регистрации 0 и 1 оказываются

И ДЕТЕКТИРОВАНИЕ ПЕРЕИЗЛУЧЕНИЯ

разными.

ЛАВИННЫХ ДЕТЕКТОРОВ НА ПРИЕМНОЙ

СТОРОНЕ

Реализация протокола с фазово-временным ко-

Матрица плотности Алиса-Боб-Ева с учетом

дированием (см. рисунок) не использует фазового

упомянутых побочных каналов утечки информации

модулятора на приемной стороне, поэтому побоч-

может быть представлена в виде

ный канал утечки информации, связанный с зон-

1

дированием фазового модулятора на приемной сто-

ρXYSQTD =

|0〉XX 〈0|⊗[(1-p)|e0〉SS 〈e0|+p|e1〉S ×

2

роне, отсутствует. Отсутствие фазового модулятора

{

достигается за счет использования протокола с фа-

×S〈e1|] ⊗ |λ0〉TT 〈λ0| ⊗

(1 - Q)|Φ0〉QQ〈Φ0| ⊗

зово-временным кодированием, что делает систему

⊗ [(1 - d)|d0〉DD〈d0| + d|d1〉DD〈d1|] ⊗ |0〉YY 〈0| +

устойчивой к такой атаке по сравнению с другими

системами.

+ Q|Θ0〉QQ〈Θ0| ⊗ [(1 - d)|d1〉DD〈d1| + d|d0〉D ×

1

× D〈d0|] ⊗ |1〉Y Y 〈1|}+

|1〉XX 〈1| ⊗ [(1-p)|e1〉S ×

При регистрации 0 и 1 состояние электронного

2

{

оборудования приемной станции является разным,

×S〈e1|+p|e0〉SS〈e0|] ⊗ |λ1〉TT 〈λ1| ⊗

(1-Q)|Φ1〉Q ×

поэтому побочное электромагнитное излучение, свя-

× Q〈Φ1| ⊗ [(1-d)|d1〉DD〈d1|+d|d0〉DD〈d0|] ⊗ |1〉Y ×

занное с работой электроники, также является раз-

ным. Электромагнитное излучение может регистри-

× Y 〈1|+Q|Θ1〉QQ〈Θ1| ⊗ [(1-d)|d0〉DD〈d0|+d|d1〉D ×

роваться Евой. Побочный канал, связанный с элек-

× D〈d1|] ⊗ |0〉Y Y 〈0|}.

(70)

тромагнитным излучением электронного оборудова-

Матрица плотности имеет простую интерпретацию.

ния приемной станции при регистрации 0 и 1 может

Детектирование состояний |0〉YY 〈0| или |1〉YY 〈1| на

быть включен в состояния |d0〉DD〈d0| и |d1〉DD〈d1|,

приемной стороне проводится двумя лавинными де-

соответствующие вероятностям d - 1 и d. С учетом

текторами (см. рисунок). При срабатывании детек-

(70) матрица плотности Алиса-Ева дается частич-

тора образуется лавина носителей, при их рекомби-

ным следом по пространству состояний Боба, полу-

нации может происходить обратное переизлучение в

чаем

1021

С. Н. Молотков

ЖЭТФ, том 158, вып. 6 (12), 2020

1

1

ρXSQTD =

|0〉XX 〈0| ⊗ [(1 - p)|e0〉SS 〈e0| + p|e1〉S ×

ρSQTD =

[(1-p)|e0〉SS 〈e0|+p|e1〉SS 〈e1|] ⊗ |λ0〉Q ×

2

2

[

{

×Q〈λ0| ⊗

(1 - Q)|Φ0〉QQ〈Φ0| ⊗ [(1 - d)|d0〉D×

×S〈e1|] ⊗ |λ0〉TT 〈λ0| ⊗

(1 - Q)|Φ0〉QQ〈Φ0| ⊗

×D〈d0| + d|d1〉DD〈d1|] + Q|Θ0〉QQ〈Θ0| ⊗

⊗ [(1 - d)|d0〉DD〈d0| + d|d1〉DD〈d1|]+

}

⊗ [(1 - d)|d1〉DD〈d1| + d|d0〉DD〈d0|]] +

+Q|Θ0〉QQ〈Θ0| ⊗ [(1-d)|d1〉DD〈d1|+d|d0〉DD〈d0|]

+

1

+

[(1 - p)|e1〉SS 〈e1| + p|e0〉SS 〈e0|] ⊗ |λ1〉TT 〈λ1|⊗

1

2

+

|1〉XX 〈1|⊗[(1-p)|e1〉SS 〈e1|+p|e0〉SS 〈e0|]⊗|λ1〉T ×

[

2

⊗

(1 - Q)|Φ1〉QQ〈Φ1| ⊗ [(1 - d)|d1〉D ×

{

×T 〈λ1| ⊗

(1 - Q)|Φ1〉QQ〈Φ1| ⊗ [(1 - d)|d1〉D ×

× D〈d1| + d|d0〉DD〈d0|] + Q|Θ1〉QQ〈Θ1| ⊗

×D〈d1|+d|d0〉DD〈d0|]+Q|Θ1〉QQ〈Θ1| ⊗ [(1-d)|d0〉D×

⊗ [(1 - d)|d0〉DD〈d0| + d|d1〉DD〈d1|]] .

(75)

× D〈d0| + d|d1〉DD〈d1|]}.

(71)

Собственные числа ρSQTD определяются корня-

ми секулярных уравнений

Собственные числа (71) равны

(

)

Ai - λ

ε(ζ)η(Ci - λ)

Det

= 0,

(76)

ε(ζ)η(Ci - λ)

Bi - λ

1

1

(1 - Q)(1 - p)(1 - d),

Q(1 - p)(1 - d),

2

2

где

(72)

1

1

A1 = (1 - p)(1 - d) + pdε(ζ)2η2,

(1 - Q)p(1 - d),

Qp(1 - d),

2

2

B1 = (1 - p)(1 - d)ε(ζ)2η2 + pd,

(77)

C1 = (1 - p)(1 - d) + pd,

1

1

(1 - Q)(1 - p)d,

Q(1 - p)d,

A2 = (1 - p)d + p(1 - d)ε(ζ)2η2,

2

2

(73)

B2 = (1 - p)dε(ζ)2η2 + p(1 - d),

(78)

1

1

(1 - Q)pd,

Qpd,

C2 = (1 - p)d + p(1 - d),

2

2

A3 = p(1 - d) + (1 - p)dε(ζ)2η2,

собственные числа двукратно вырождены. С учетом

B3 = p(1 - d)ε(ζ)2η2 + (1 - p)d,

(79)

(72), (73) получаем выражение для энтропии:

C3 = p(1 - d) + (1 - p)d,

A4 = pd + (1 - p)(1 - d)ε(ζ)2η2,

H(ρXSQTDD) = 1 + h(p) + h(d) + h(Q).

(74)

B4 = pdε(ζ)2η2 + (1 - p)(1 - d),

(80)

C4 = pd + (1 - p)(1 - d).

Перейдем к вычислению H(ρSQTD). Для матрицы

плотности ρSQTD находим

Корни (76)-(80) равны

1

λi± =

×

2(1 - ε(ζ)2η2)

[

√

]

× Ai + Bi - 2ε(ζ)2η2Ci ±

[Ai + Bi - 2ε(ζ)2η2Ci]2 - 4[AiBi - ε(ζ)2η2C2i](1 - ε(ζ)2η2)

(81)

Собственные числа (76)-(80) равны

χi(ζ, p, d, η) = -λi+ log(λi+) - λi- log(λi-),

∑

(83)

1

χ(ζ, p, η, d) =

χi(ζ, p, d, η).

2

1

1

i=1

(1 - Q)λi±,

Qλi±, , i = 1, 2, 3, 4.

(82)

2

2

Для условной энтропии получаем

Введем обозначение

H(ρXSQTD|ρSQTD) = h(p) + h(d) - χ(ζ, p, d, η). (84)

1022

ЖЭТФ, том 158, вып. 6 (12), 2020

О стойкости систем квантовой криптографии. ..

В итоге для оценки длины секретного ключа в стро-

te-метода является то обстоятельство, что, обнару-

го однофотонном случае с учетом (74), (83) имеем

жив данное фоковское число фотонов в квантовом

канале связи, подслушиватель не может знать, из

ℓn

какого состояния и с каким средним числом фото-

ℓ = lim

= h(p) + h(d) - χ(ζ, p, d, η) - h(Q) =

n→∞ n

нов происходит данная компонента состояний.

= [1 - χHol(ζ, p, d, η)] - h(Q),

(85)

При активном зондировании состояния модуля-

тора интенсивности это условие нарушается. Под-

где утечка информации при коррекции ошибок взя-

слушиватель, пусть с некоторой вероятностью, зна-

та в шенноновском пределе. При коррекции конст-

ет, из какого состояния произошла компонента со-

руктивными кодами последнее слагаемое в правой

стояний с данным фоковским числом фотонов. По

части (85) нужно заменить на реальное число битов

этой причине при активном зондировании модуля-

в пересчете на одну позицию, раскрытое при кор-

тора интенсивности стандартный Decoy State-метод

рекции ошибок, h(Q) → leak.

не работает. Ниже явно покажем, на каком этапе это

Еще раз отметим, что выражение для длины сек-

происходит.

ретного ключа (85) учитывает совместные коллек-

Побочный канал утечки информации, связанный

тивные измерения Евы над квантовыми состояния-

с активным зондированием модулятора интенсив-

ми в побочных каналах и квантовом канале связи.

ности на передающей станции, обладает принципи-

альным отличием от других побочных каналов. От-

раженные от модулятора интенсивности зондирую-

7. АКТИВНОЕ ЗОНДИРОВАНИЕ

щие состояния не несут прямой информации о пе-

СОСТОЯНИЯ МОДУЛЯТОРА

редаваемом бите ключа, а лишь об интенсивности

ИНТЕНСИВНОСТИ НА ПЕРЕДАЮЩЕЙ

состояния — среднем числе фотонов. Поэтому от-

СТАНЦИИ

раженные квантовые состояния не могут непосред-

Выше были получены формулы для длины сек-

ственно быть включены в матрицу плотности Али-

ретного ключа с учетом побочных каналов утечки

са-Боб-Ева, через которую вычисляется условная

информации, когда состояния являются строго одо-

энтропия и утечка информации к подслушивателю.

фотонными. В реальной ситуации информационные

В предыдущих разделах состояния в побочных

состояния в квантовом канале связи представляют

каналах утечки информации мы «привязывали» к

собой статистическую смесь состояний с разным фо-

однофотонной компоненте состояний. Естественно,

ковским числом фотонов. Подчеркнем, что реализа-

побочные каналы утечки имеют место и в том слу-

ция системы, использующей импульсный лазер, ко-

чае, когда в квантовом канале присутствуют неодно-

торый включается и выключается в каждой посыл-

фотонные компоненты состояний. Но поскольку ин-

ке на передающей стороне (см. рисунок), приводит

формация о битах ключа, содержащаяся в этих ком-

к рандомизации фаз информационных когерентных

понентах и так консервативно в пользу подслушива-

состояний в разных посылках. Именно по этой при-

теля, считается известной Еве, не нужно «привязы-

чине в квантовом канале связи присутствуют не чи-

вать» состояния в побочных каналах к многофотон-

стые когерентные состояния, а статистическая смесь

ным компонентам информационных состояний.

фоковских состояний с пуассоновской статистикой

Зондирование состояния модулятора интенсив-

по числу фотонов.

ности в отличие от зондирования состояния фазово-

Секретный ключ набирается только из однофо-

го модулятора не дает прямой информации о пере-

тонной компоненты статистической смеси состоя-

даваемом бите ключа, а дает лишь информацию об

ний. Консервативно в пользу подслушивателя счи-

интенсивности передаваемого состояния. Доля од-

тается, что информация, заключенная в многофо-

нофотонной компоненты состояний и вероятность

тонных компонентах состояний, известна подслуши-

ошибки в ней в посылках, в которых посылались

вателю. Поэтому для оценки доли однофотонной

информационные состояния, оценивается через из-

компоненты состояний, достигающей приемной сто-

менение статистики фотоотсчетов в посылках, в ко-

роны, используется Decoy State-метод. В этом мето-

торых посылались состояния «ловушки». Имея до-

де случайно посылаются в квантовый канал связи

полнительную информацию о том, какое состояние

состояния с разным средним числом фотонов. Со-

передается в конкретной посылке — информацион-

стояние с фоковским числом фотонов k может про-

ное или состояние «ловушка», подслушиватель мо-

исходить из состояния с любым средним числом фо-

жет менять свою стратегию при данном обнаружен-

тонов. Принципиальным моментом для Decoy Sta-

ном числе фотонов k. Например, если известно, что

1023

С. Н. Молотков

ЖЭТФ, том 158, вып. 6 (12), 2020

послано состояние «ловушка», то подслушиватель

измерений Евы — узнать, из состояния с каким сред-

ничего не делает (ведет себя пассивно) и не искажа-

ним числом фотонов ξ произошла компонента с дан-

ется статистику фотоотсчетов состояний ловушек.

ным числом фотонов k. Фактически цель подслуши-

Ниже мы модифицируем Decoy State-метод на

вателя состоит в различении одного из состояний

случай активного зондирования модулятора интен-

|ψ(μ)〉SM , |ψ(ν1)〉SM , |ψ(ν2)〉SM .

сивности, неформально, когда подслушиватель име-

Полное измерение Евы и Боба (I = {μ, ν1, ν2})

ет дополнительно в своем распоряжении отражен-

дается разложением единицы:

⎛

⎞

ное квантовое состояние, которое несет информа-

∑

цию о состоянии модулятора интенсивности, соот-

Fξ′⎠ ⊗

IBSM = IB ⊗ ISM =⎝

ветственно о среднем числе фотонов.

ξ′∈I

Обозначим отраженное от модулятора интен-

⎛

⎞

(87)

∑

сивности зондирующее квантовое состояние как

⊗⎝

My⎠, ξ′ ∈ {μ, ν1, ν2}.

|ψ(ξ)〉SM . Примем, что данное состояние зависит

y∈Y

только от состояния модулятора интенсивности, т. е.

Измерение подслушивателя над отраженным со-

от того, какое состояние со средним числом фотонов

стоянием дается положительно-значными мерами

ξ ∈ I = {μ,ν1,ν2} посылается в канал связи. Воз-

Fξ′ . Естественно, подслушиватель выбирает опти-

можно обобщение на случай, когда данное состоя-

мальное измерение, которое минимизирует ошибку

ние зависит также от состояния фазового модулято-

различения отраженных состояний, отвечающих со-

ра. Но чтобы не загромождать выкладки, приведем

стояниям с разным средним числом фотонов. Для

вывод только для упомянутого случая.

конструирования оптимального измерения необхо-

При измерении числа фотонов в канале связи

димо знать структуру отраженного состояния, что

вместо состояния |Ψxk〉BB〈Ψxk|, которое не зависит от

должно определяться экспериментально для кон-

среднего числа фотонов ξ, Ева имеет в своем распо-

кретной реализации системы криптографии.

ряжении состояние |Ψxk(ξ)〉BSBS 〈Ψxk(ξ)|. Данное со-

Далее нам не потребуются явно сами отражен-

стояние содержит информацию о среднем числе фо-

ные состояния, нужно лишь знать вероятности раз-

тонов, что дается присутствием отраженного зонди-

личения разных состояний, которые считаем извест-

рующего состояния |ψ(ξ)〉SM . Данное состояние дает

ными из экспериментальных измерений. С учетом

Еве дополнительную информацию об интенсивности

(86), (87) получаем

передаваемого состояния. Информационное кванто-

вое состояние вместе с зондирующим отраженным

PJ|I(ξ′|I = ξ) = TrS{Fξ′ |ψ(ξ)〉SS〈ψ(ξ)|},

(88)

состоянием, доступное Еве, имеет вид

J = {μ,ν1,ν2},

∑

где PJ|I (ξ′|I = ξ) — условная вероятность того, что

(2ξ)k

ρx(ξ) = e-2ξ

|Ψxk(ξ)〉BSM BSM 〈Ψk(ξ)| =

в канал было послано состояние со средним числом

k!

k=0

фотонов ξ, а подслушиватель в результате измере-

∑

ний (87), (88) получил исход ξ′ — Ева приняла реше-

(86)

= P(k)(ξ)|Ψxk(ξ)〉BSMBSM〈Ψk(ξ)|,

ние, что в канале присутствует состояние со средним

k=0

числом фотонов ξ′.

k

(2ξ)

С учетом сказанного действие супероператора

P(k)(ξ) = e-2ξ

,

k!

Евы может быть представлено в виде

|Ψxk(ξ)〉BSM = |Ψxk)〉B ⊗ |ψ(ξ)〉SM , ξ = μ, ν1, ν2,

TBSM [|Ψxk)〉B ⊗ |ψ(ξ)〉SM SM 〈ψ(ξ)| ⊗ B〈Ψk

)|] =

где отраженное от модулятора интенсивности состо-

∑

= PJ|I(ξ′|I = ξ)ρxk,ξ′,B.

(89)

яние |ψ(ξ)〉SM не зависит от информационного со-

ξ′∈J

стояния.

Ева имеет в своем распоряжении отраженное от

Дадим интерпретацию формулы (89). После обнару-

модулятора интенсивности квантовое состояние, по-

жения в канале числа фотонов k Ева в зависимости

этому действия Евы после обнаружения фоковского

от исхода измерений над отраженным квантовым

состояния с данным числом фотонов будут зависеть

состоянием осуществляет преобразование фоковско-

еще от дополнительной информации, которую под-

го информационного состояния. Это означает, что

слушиватель может получить из отраженного состо-

преобразованная матрица плотности ρxk,ξ′,B, в отли-

яния. Действия Евы определяются результатом из-

чие от ситуации без побочного канала, зависит от

мерения на ходу над отраженным состоянием. Цель

исходного состояния — от среднего числа фотонов ξ

1024

ЖЭТФ, том 158, вып. 6 (12), 2020

О стойкости систем квантовой криптографии. ..

∑

∑

в нем. Эта зависимость выражается через переход-

Pcontr,totξ =

PX(x)Pcontrξ(y|X = x) =

ные вероятности PJ|I (ξ′|I = ξ), которые определя-

x∈{0,1} y∈{C}

ются различимостью отраженных состояний.

∑

∑

Фактически по этой причине стандартный Decoy

= P(k)(ξ)

PJ|I(ξ′|I = ξ)×

k=0

ξ′∈J

State-метод не работает при атаке активного зонди-

∑

∑

рования модулятора интенсивности.

×

PX(x)P(k)X|Y (y, ξ′|X = x).

(94)

Вероятность исходов измерений на приемной

x∈{0,1} y∈{C}

стороне Боба выражается через матрицу плотности

Перейдем к более компактным обозначениям, для

в (89), с учетом (88) находим

вероятности отсчетов в информационных времен-

P(k)X|Y (y, ξ′|X = x) = TrB{Myρxk,ξ′,B},

ных окон получаем

(90)

x = 0,1, y = 0,1,c.

Y infk(ξ′) =

∑

∑

(k)

=

PX(x)PX

(y, ξ′|X = x).

(95)

Для парциального темпа отсчетов в информацион-

|Y

x∈{0,1} y∈{0,1}

ных временных окнах на приемной стороне получа-

ем

Во избежание недоразумений необходимо интер-

∑

претировать величины P(k)X|Y (y, ξ′|X = x) и пояснить

Pinfξ (y|X = x) =

P(k)(ξ)×

обозначения. Хотя обозначение и выглядит как ве-

k=0

роятность, но не является нормированной на едини-

∑

цу величиной. Рассмотрим посылки, в которых ба-

(91)

× PJ|I(ξ′|I = ξ)P(k)X|Y (y,ξ′|X = x),

зисы Алисы и Боба совпадали, и Алиса посылала со-

ξ′∈J

стояния со средним числом фотонов ξ. Выделим по-

сылки, в которых Алиса посылала состояния, отве-

y = 0,1.

чающие биту x с вероятностью PX (x). Пусть таких

посылок было N(x). Рассмотрим отсчеты у Боба в

Аналогично для парциального темпа отсчетов в

информационных временных окнах. Действия Евы

контрольном временном окне на приемной стороне

зависят от исхода измерений над отраженными со-

получаем

стояниями от модулятора интенсивности. Пусть Ева

∑

решила, что k-фотонная компонента состояний про-

Pcontrξ(y|X = x) =

P(k)(ξ)×

изошла от состояний со средним числом фотонов ξ′

k=0

при заданном (реальном) ξ (см. формулу (91)). На

∑

(92)

приемной стороне для k-фотонной компоненты со-

× PJ|I(ξ′|I = ξ)P(k)X|Y (y,ξ′|X = x),

стояний при условии, что Ева решила, что в кана-

ξ′∈J

ле состояния со средним числом фотонов ξ′ и ин-

формационный бит есть x, будет зарегистрировано

y = c.

N(k)(ξ′, y) отсчетов и результат регистрации бита

Для полного темпа отсчетов в информационных

будет интерпретирован Бобом как y. При больших

временных окнах y = 0, 1 с учетом (91) находим

N (ξ, x) доля отсчетовN(k)(ξ′,y)N(x) будет стремиться к

∑

∑

P(k)X|Y (y, ξ′|X = x) (см. формулу (95)).

Pinf,totξ =

PX(x)Pinfξ (y|X = x) =

Для вероятности отсчетов в контрольных вре-

x∈{0,1} y∈{0,1}

менных окнах получаем

∑

∑

= P(k)(ξ)

PJ|I(ξ′|I = ξ)×

Y contrk(ξ′) =

∑

∑

k=0

ξ′∈J

=

PX(x)P(k)X|Y (y, ξ′|X = x).

(96)

∑

∑

x∈{0,1} y∈{C}

×

PX(x)P(k)X|Y (y, ξ′|X = x).

(93)

x∈{0,1} y∈{0,1}

Далее, обозначив для краткости P(ξ′|μ)

=

= PJ|I(ξ′|I = μ) для (88), находим

Для полного темпа отсчетов в контрольном окне

(индекс c) 3 в базисе L и окне 1 в базисе R с учетом

∑

∑

(92) находим

Pinf,totμ =

P(k)(μ)

P (ξ′|μ)Yinfk (ξ′),

(97)

k=0

ξ′∈J

1025

2

ЖЭТФ, вып. 6 (12)

С. Н. Молотков

ЖЭТФ, том 158, вып. 6 (12), 2020

∑

∑

Отметим, что в отличие от стандартного Decoy

Pcontr,totμ =

P(k)(μ)

P (ξ′|μ)Ycontrk(ξ′).

(98)

State-метода в выражение для темпа отсчетов со-

k=0

ξ′∈J

стояний с разным средним числом фотонов входят

Получим выражение для парциальной ошибки в ин-

различные величины Yinf,contrk и с разными весовы-

формационных состояниях:

ми коэффициентами — условными вероятностями,

зависящими от отраженных состояний от модулято-

ek(ξ′) =

ра интенсивности.

∑

PX(i)P(k)X|Y (y, ξ′|X = x)

Введем новые более удобные обозначения для ве-

роятности ошибки:

∑

(99)

PX(i)P(k)X|Y (y, ξ′|X = x)

tot

x=0,1,y=0,1

Errξ

= e2ξErrtotξ =

∑

∑

(2ξ)k

Используя (91), (93), (96), получаем выражение для

=

P (ξ′|ξ)ek(ξ)Yinfk (ξ).

(103)

полной ошибки в информационных состояниях:

k!

k=0

ξ′∈J

Errtotμ =

Далее обозначим

∑

∑

= P(k)(μ)

P (ξ′|μ)ek(ξ′)Yinfk (ξ′).

(100)

pmin(ξ) =

min P (ξ′|ξ),

ξ′∈{μ,ν1,ν2}

k=0

ξ′∈J

(104)

pmax(ξ) = max

P (ξ′|ξ).

ξ′∈{μ,ν

1,ν2}

8. ОЦЕНКА ПАРАМЕТРОВ

С использованием (101)-(104) получаем следующую

ОДНОФОТОННОЙ КОМПОНЕНТЫ

ИНФОРМАЦИОННЫХ СОСТОЯНИЙ НА

цепочку неравенств:

ПРИЕМНОЙ СТАНЦИИ

inf,tot

Pμ

≥ pmin(μ)Y inf,Σ0 + pmin(μ)×

Нашей дальнейшей целью будет оценка вероят-

[

]

ности однофотонной компоненты и ошибки в одно-

∑

(2μ)k

× 2μYinf,Σ1 +

Yinf,Σ

,

(105)

фотонной компоненте для определения длины сек-

k

k!

k=2

ретного ключа. Для вычисления длины секретного

ключа необходимо знать по отдельности величины

Y1(μ), Y1(ν1), Y1(ν2), аналогично для вероятности

Y inf,Σk = Y infk(μ) + Y infk(ν1) + Y infk(ν2),

∑

ошибки нужны отдельные значения e1(μ), e1(ν1),

(106)

Yinf,Σ0 =

Y inf0(ξ).

e1(ν2).

ξ∈{μ,ν1,ν2}

Decoy State-метод не позволяет получить выра-

жения для отдельных долей однофотонных компо-

Далее имеем

нент и ошибок. Decoy State-метод позволяет полу-

чить лишь их комбинации (сумму всех величин, см.

Pinf,totν

≤ pmax(ν1)Y inf,Σ0 + pmax(ν1)×

1

ниже). Тем не менее, можно будет получить оценку

[

]

∑

(2ν1)k

длины ключа, используя только сумму величин.

× 2ν1Yinf,Σ1 +

Yinf,Σ

,

(107)

k

Перейдем к получению необходимых комбина-

k!

k=2

ций однофотонных компонент. Для дальнейшего

введем новые обозначения:

inf,tot

Pν2

≥ pmin(ν2)Y inf,Σ0 + pmin(ν2)×

Pinf,totξ = e2ξPinf,totξ =

[

]

∑

(2ν2)k

∑

∑

(2ξ)k

× 2ν2Yinf,Σ1 +

YΣk

(108)

=

P (ξ′|ξ)Yinfk (ξ),

(101)

k!

k!

k=2

k=0

ξ′∈J

Введены обозначения

Pcontr,totξ = e2ξPcontr,totξ =

Pinf,totμ

Pinf,tot,minμ =

,

∑

∑

pmin(μ)

(2ξ)k

=

P (ξ′|ξ)Ycontrk(ξ).

(102)

(109)

k!

Pinf,totν

k=0

ξ′∈J

1

Pinf,tot,maxν

=

1

pmax(ν1)

1026

ЖЭТФ, том 158, вып. 6 (12), 2020

О стойкости систем квантовой криптографии. ..

Комбинируя (105)-(109), находим

Как следует из формул (28), (40), в длину секретно-

го ключа для однофотонной компоненты входит от-

[

]

ношение вероятностей отсчетов в контрольных вре-

(2ν1 - 2ν2)Yinf,Σ1 ≥ Pinf,tot,maxν

-Pinf,tot,min

-

1

ν2

менных окнах и информационных временных окнах

∑

(2ν1)k - (2ν2)kinf,Σ

ζ/(1 - ζ) (см. детали в [10,11]). Нехватка информа-

-

Yk

(110)

k!

ции Евы о ключе выражается через данное отноше-

k=2

ние.

Учитывая, что

Получим оценку для вероятности ошибки в од-

нофотонной компоненте состояний:

∑

{

}

(2ν1)2 - (2ν2)2

(2μ)k

∑

k

Yinf,Σk ≥

(2ν1)

(2μ)2

k!

Errtotν

≥ pmin(ν1)

(eY )Σ

(116)

k=2

1

k

k!

k=0

∑

(2ν1)k - (2ν2)kinf,Σ

≥

Yk

,

(111)

Аналогично предыдущему находим

k!

k=2

{

}

∑

(2ν2)k

Errtotν

≤ pmax(ν2)

(eY )Σ

,

(117)

а также (110), (111), получаем

2

k

k!

k=0

Pinf,tot,minμ - Yinf,Σ0 - 2μYinf,Σ1 ≥

где введено обозначение

∑

(2μ)kinf,Σ

≥

Yk

(112)

(eY )Σk = ek(μ)Yinfk (μ) + ek(ν1)Yinfk (ν1) +

k!

k=2

+ ek(ν2)Y infk(ν2).

(118)

Окончательно находим

Комбинируя неравенства (116) и (117), получаем

1

tot,min

Yinf,Σ1 ≥

×

Errν1

- Errtot,maxν

2

2

(eY )Σ1 ≤

,

(119)

(2ν1)2 - (2ν2)

(2ν1 - 2ν2) -

2ν1 - 2ν2

2μ

{[

]

где введены обозначения

(2ν1)2 - (2ν2)2

× Pinf,tot,maxν

-Pinf,tot,minν

-

×

1

2

(2μ)2

Errtotν

1

[

]}

Errtot,minν

=

,

1

pmin(ν1)

× Pinf,tot,minμ -Yinf,Σ

(113)

(120)

0

tot

tot,max

Errν2

Errν2

=

pmax(ν2)

Как было упомянуто выше и как видно из (106),

(113), удается получить лишь оценку для суммы од-

Получим оценку вероятности однофотонной компо-

нофотонных компонент YΣ1, а не оценку для отдель-

ненты состояний в контрольных временных окнах:

ных компонент. В то же время в оценку для дли-

{

}

∑

ны секретного ключа (см. ниже формулу (129)) вхо-

(2ν1)k

Pcontr,totν

≥ pmin(ν1)

Ycontr,Σ

(121)

1

k

дят значения отдельных компонент. Ниже увидим,

k!

k=0

что эту проблему удается обойти, используя свой-

Аналогично предыдущему находим

ство выпуклости условных энтропий (см. ниже).

{

}

Для оценки суммарной доли вакуумной компо-

∑

(2ν2)k

ненты YΣ0 получаем

Pcontr,totν

≤ pmax(ν2)

Ycontr,Σ

(122)

2

k

k!

k=0

Yinf,Σ0 ≥

Комбинируя неравенства (121) и (122), получаем

{

}

inf,tot,max

2ν1Pν

-2ν2Pinf,tot,min

2

ν1

≥ max

,0

,

(114)

Pcontr,tot,minν

-Pcontr,tot,maxν

1

2

2ν1 - 2ν2

Ycontr,Σ1 ≤

,

(123)

2

2ν1 - 2ν

где

где введены обозначения

contr,tot

Pinf,totν

Pν1

1,2

Pinf,tot,minν

=

,

Pcontr,tot,minν

=

,

1,2

1

pmin(ν1,2)

pmin(ν1)

(115)

(124)

tot

1,2

Pinf,totν

Pν2

Pinf,tot,maxν

=

Pcontr,tot,maxν

=

1,2

2

pmax(ν1,2

)

pmax(ν2)

1027

2*

С. Н. Молотков

ЖЭТФ, том 158, вып. 6 (12), 2020

Для дальнейшего потребуется отношение, кото-

Неформально говоря, после обнаружения в канале

рое входит в нехватку информации Евы о ключе в

состояния с числом фотонов k Ева проводит измере-

однофотонной компоненте. Для k-фотонной компо-

ния над отраженным зондирующим состоянием с це-

ненты имеем

лью выяснить, из какого состояния, информацион-

ного или состояния «ловушки», произошло обнару-

Y contrk(ξ)

ζk(ξ)

=

(125)

женное состояние. После измерения вероятность ис-

Y infk(ξ)

1 - ζk(ξ)

хода дается условной вероятностью P (ξ′|ξ) и Ева де-

Далее обозначим для краткости

лает вывод о дальнейших действиях. Другими сло-

вами, вероятности отсчетов в контрольных окнах

Y inf,Σ1 = Y inf1(μ) + Y inf1(ν1) + Y inf1(ν2),

(126)

ζ1(ξ) и доли однофотонной компоненты Yinf1 (ξ) за-

Y inf,Σk = Y infk(μ) + Y infk(ν1) + Y infk(ν2).

(127)

висят от исхода измерений над отраженным состо-

янием. Условные вероятности P(ξ′|ξ) являются из-

Модифицированный Decoy State-метод не позволя-

вестными. Отметим, что в длину секретн(о клю)

ет получить отдельно парциальные отношения. Он

ζ1(ξ)

(129) входят парциальные величины ζ1(ξ)

,

позволяет лишь получить интегральные отношения

1-ζ1(ξ)

которые являются разными в посылках для состоя-

contr,Σ

Y1

ний с разной интенсивностью ξ.

(ζY )inf,Σ1 =

,

(128)

Yinf,Σ

Функции χHol(ζ1(ξ), p, η, d) в (129) являются вы-

1

пуклыми функциями аргументов. Для выпуклой

которых вместе с учетом свойств выпуклости энтро-

функции f(x) по определению

пии будет достаточно для вычисления длины сек-

)

ретного ключа.

∑

(∑

λif(xi) ≤ f

λixi

,

i

i

(130)

∑

9. ОЦЕНКА ДЛИНЫ СЕКРЕТНОГО КЛЮЧА

0 ≤ λi ≤ 1,

λ1 = 1.

С УЧЕТОМ ПОБОЧНЫХ КАНАЛОВ

i

УТЕЧКИ ИНФОРМАЦИИ И

Поскольку

НЕОДНОФОТОННОСТИ

∑

ИНФОРМАЦИОННЫХ СОСТОЯНИЙ

P (ξ′|μ)Yinf1 (ξ′) ≥ pmin(μ)Yinf,Σ1,

(131)

ξ′

Выше были получены оценки длины секретного

ключа для строго однофотонной компоненты. При

с учетом (130) получаем следующую цепочку нера-

этом параметры, описывающие побочное излучение

венств:

(p, d, η), следует относить к посылкам, в которых пе-

∑ P(ξ|μ)Yinf1(μ)

редавались информационные состояния со средним

∑

χHol(ζ1(ξ), p, η, d) ≤

P (ξ′|μ)Yinf1 (ξ′)

числом фотонов μ. Выражения для длины секрет-

ξ=μ,ν1,ν2

ξ′

ного ключа имеют следующую структуру:

∑

{

pmax(μ)

Y inf1(ξ)

≤

χHol(ζ1(ξ), p, η, d) ≤

e-2μ(2μ)

pmin(μ)

inf,Σ

Y1

ℓ=Pinf,totμ

×

ξ=μ,ν1,ν2

⎛

⎞

Pμnf,tot

⎛

⎞

∑

pmax(μ)

Y inf1(ξ)ζ1(ξ)

∑

≤

χHol ⎝

,p, η, d⎠ =

inf,Σ

pmin(μ)

Y

×⎝

P (ξ|μ)Yinf1 (ξ)[1-χHol(ζ1(ξ), p, η, d)]⎠ -

ξ=μ,ν1,ν2

1

⎛

⎞

ξ=μ,ν1,ν2

}

pmax(μ)

∑

Y contr1(ξ)

=

χHol ⎝

,p, η, d⎠ =

inf,Σ

- leak(Errtotμ)

=Pinf,totμ×

pmin(μ)

Y

ξ=μ,ν1,ν2

1

(

)

⎧

⎛

⎞

pmax(μ)

Ycontr,Σ1

⎨e-2μ(2μ)

∑

=

χHol

,p, η, d

=

⎝

inf,Σ

P (ξ′|μ)Yinf1 (ξ′)⎠ ×

pmin(μ)

Y

1

× ⎩Pinf,tot

μ

ξ′

(

)

pmax(μ)

⎛

=

χHol (ζY )inf,Σ1, p, η, d

(132)

∑

pmin(μ)

P (ξ|μ)Yinf1 (ξ)

×⎝

∑

×

P (ξ′|μ)Yinf1 (ξ′)

В (132) учтено, что

ξ=μ,ν1,ν2

ξ′

⎞

⎫

⎬

contr,Σ

Y contr1(ξ)

Y1

× [1 - χHol(ζ1(ξ), p, η, d)]⎠ - leak(Errtotμ)

(129)

ζ1(ξ) =

,

(ζY )inf,Σ1 =

(133)

⎭

Y inf1(ξ)

Yinf,Σ

1

1028

ЖЭТФ, том 158, вып. 6 (12), 2020

О стойкости систем квантовой криптографии. ..

В итоге, используя (132), а также для краткости обо-

где

∑

значение (133), для доли секретных битов получаем

Pinf,Σtotμ =

Pinf,totμ(b).

b=L,R

∑ P(ξ|μ)Yinf1(ξ)

∑

×

Используя свойство выпуклости функций

P (ξ′|μ)Yinf1 (ξ′)

ξ=μ,ν1,ν2

leak(Errtotμ(b)) и χHol(ζ, p, η, d), находим

ξ′

⎛

⎞

× [1 - χHol(ζ1(ξ), p, η, d)] ≥

(

)

∑Pinf,totμ(b)

pmax(μ)

leak⎝

Errtotμ(b)⎠ ≥

≥1-

χHol (ζY )inf,Σ1, p, η, d

(134)

inf,Σtot

P

μ

pmin(μ)

b=L,R

∑

Pinf,totμ(b)

С учетом (134) находим

≥

leak(Errtotμ(b)),

(138)

{

b=L,R

Pμnf,Σtot

inf,Σ

e-2μ(2μ)pmin(μ)Y1

ℓ=Pinf,tot

×

μ

Pμnf,tot

∑

Pinf,totμ(b)

(

ErrΣtotμ =

Errtotμ(b),

(

))

pmax(μ)

inf,Σ

Pμnf,Σtot

×

1-

χHol (ζY )

,p, η, d

-

b=L,R

1

pmin(μ)

}

⎛

⎞

- leak(Errtotμ)

(135)

∑

inf,Σ

χHol ⎝

(ζY )

(b), p, η, d⎠ ≥

1

b=L,R

В формулу (135) входят интегральная доля однофо-

∑

(

)

тонной компоненты Yinf,Σ1 и интегральное отноше-

Y inf,Σ1(b)

≥

χHol (ζY )inf,Σ1(b), p, η, d

ние (ζY )inf,Σ1. Фактически это означает, что в фор-

inf,Σtot

b=L,R

Y1

мулах (134), (135) в аргументе χHol(ζ1, p, d, η) нужно

заменить парциальные отношения на средние значе-

Окончательно получаем

ния:

{

ζ1 → (ζY )inf,Σ1.

(136)

e-2μ(2μ)pmin(μ)Yinf,Σtot1

ℓΣ = Pinf,Σtotμ

×

Данные величины выражаются в модифицирован-

Pμnf,Σtot

ном Decoy State-методе через наблюдаемые величи-

(

(

))

pmax(μ)

ны — темп отсчетов на приемной стороне для состо-

× 1-

χHol (ζY )inf,Σtot1, p, η, d

-

pmin(μ)

яний с разным средним числом фотонов. Напомним,

}

что это длина секретного ключа в одном базисе. Для

- leak(ErrΣtotμ)

,

(139)

того чтобы получить длину ключа по всем базисам,

придется еще раз воспользоваться свойством выпук-

где

лости функций в (135).

∑

inf,Σ

inf,Σtot

Y1

(b)(ζY )inf,Σ1(b)

(ζY )

1

=

,

10. ОЦЕНКА ДЛИНЫ СЕКРЕТНОГО

Yinf,Σtot

b=L,R

1

КЛЮЧА ПО ВСЕМ БАЗИСАМ

∑

Перейдем к оценке длины секретного ключа по

Yinf,Σtot1 =

Y inf,Σ1(b).

всем базисам. Теперь величины в (135) необходимо

b=L,R

снабдить индексом базиса b = L, R, получаем

∑

ℓΣ =

ℓ(b) =

11. ОБСУЖДЕНИЕ РЕЗУЛЬТАТОВ

b=L,R

{

Формула (139) дает длину секретного ключа в

∑

=

pmin(μ)e-2μ(2μ)Yinf,Σ1(b) ×

битах в пересчете на одну зарегистрированную по-

b=L,R

сылку по всем базисам. Длина ключа в пересчете на

(

(

))}

pmax(μ)

одну зарегистрированную посылку по всем базисам

inf,Σ

×

1-

χHol (ζY )

1

(b), p, η, d

-

выражается через средние значения наблюдаемых

pmin(μ)

параметров на приемной стороне. Такими парамет-

∑

Pinf,totμ(b)

tot

-Pinf,Σtotμ

leak(Err

(b)),

(137)

рами являются следующие.

inf,Σtot

μ

P

μ

b=L,R

1029

С. Н. Молотков

ЖЭТФ, том 158, вып. 6 (12), 2020

1. Средняя по всем базисам полная вероятность

мых в канал связи. Ситуация с состояниями в побоч-

ошибок ErrΣtotμ в информационных временных ок-

ных каналах принципиально иная. Введение в рас-

нах. Данная величина может определяться как пу-

смотрение побочных каналов утечки информации и

тем раскрытия части последовательности зареги-

квантовых состояний в них не может быть сдела-

стрированных посылок, так и по факту, если ис-

но без каких-то модельных соображений. Структу-

правление ошибок происходит сразу без предвари-

ра квантовых состояний в побочных каналах точно

тельной оценки вероятности ошибок. При этом доля

неизвестна. Умозрительно структура квантовых со-

исправленных позиций в асимптотическом пределе

стояний в побочных каналах при каждой конкрет-

сразу дает величину ErrΣtotμ.

ной реализации системы квантовой криптографии

2. Полная вероятность зарегистрированных по-