ЖЭТФ, 2021, том 160, вып. 3 (9), стр. 327-365

© 2021

ПОБОЧНЫЕ КАНАЛЫ УТЕЧКИ ИНФОРМАЦИИ В КВАНТОВОЙ

КРИПТОГРАФИИ: НЕ СТРОГО ОДНОФОТОННЫЕ

СОСТОЯНИЯ, РАЗНЫЕ КВАНТОВЫЕ ЭФФЕКТИВНОСТИ

ДЕТЕКТОРОВ, КОНЕЧНЫЕ ПЕРЕДАВАЕМЫЕ

ПОСЛЕДОВАТЕЛЬНОСТИ

С. Н. Молотков*

Институт физики твердого тела Российской академии наук

142432, Черноголовка, Московская обл., Россия

Академия криптографии Российской Федерации

121552, Москва, Россия

Центр квантовых технологий, Московский государственный университет им. М. В. Ломоносова

119899, Москва, Россия

Поступила в редакцию 20 апреля 2021 г.,

после переработки 20 апреля 2021 г.

Принята к публикации 25 апреля 2021 г.

Реализации систем квантовой криптографии существенно отличаются от идеализированных моделей,

которые используются для доказательства секретности распределяемых ключей. Без учета неидеаль-

ностей реальных систем невозможно всерьез говорить о криптографической стойкости. Для практиче-

ского использования систем квантовой криптографии необходимо учитывать все реальные факторы,

влияющие на секретность распределяемых ключей. В работе предложен, по сути, аналитический метод,

учитывающий нестрогую однофотонность информационных состояний, различные квантовые эффектив-

ности детекторов, флуктуации параметров за счет конечных передаваемых последовательностей, утечку

информации через побочные каналы как при пассивном детектировании побочного излучения, так и

при активном зондировании элементов системы. Состояния в побочных каналах могут иметь предельно

низкую интенсивность, поэтому рассматриваются квантовым образом. Максимально возможная полная

утечка информации к подслушивателю по всем каналам достигается на совместных коллективных из-

мерениях как квантовых информационных состояний, так и квантовых состояний в побочных каналах.

Метод применим при любом спектральном распределении числа фотонов в побочных каналах.

DOI: 10.31857/S0044451021090029

связи. При этом квантовый канал связи доступен

не только для прослушивания, но и для произ-

вольных модификаций третьей нелегитимной сторо-

1. ВВЕДЕНИЕ

ной. Для согласования результатов измерений, кор-

рекции ошибок в первичных ключах на приемной

Квантовая криптография [1] — квантовое рас-

стороне и сжатия очищенных ключей использует-

пределение ключей — один из разделов квантовых

ся вспомогательный классический открытый аутен-

технологий, который доведен до практических при-

тичный канал связи.

менений. Квантовая криптография, по сути, являет-

ся процедурой согласования двух независимых слу-

Секретность ключей в квантовой криптографии

чайных последовательностей на передающей и при-

базируется на фундаментальном свойстве кванто-

емной сторонах путем передачи и регистрации кван-

вых состояний — вторжение в квантовый канал свя-

товых состояний через открытый квантовый канал

зи неизбежно приводит к возмущению передавае-

мых квантовых состояний и ошибкам измерений на

* E-mail: sergei.molotkov@gmail.com

приемной стороне.

327

С. Н. Молотков

ЖЭТФ, том 160, вып. 3 (9), 2021

Анализ криптостойкости квантовой криптогра-

альными — детекторы имеют идеальную и одинако-

фии прошел длинный путь. Первоначально рассмат-

вую квантовую эффективность, что также не отве-

ривались «идеальные» системы квантовой крипто-

чает реальной ситуации. Метод не позволяет пере-

графии и отдельные атаки на передаваемые кван-

нести доказательство на случай неидеальных детек-

товые состояния. На первом этапе предполагалось,

торов с разными квантовыми эффективностями.

что квантовые состояния являются строго однофо-

Обычно в системах квантовой криптографии ис-

тонными, что не отвечает реальной ситуации.

пользуется пара детекторов. В одном из базисов от-

В реальной ситуации в качестве информаци-

счеты в одном детекторе D1 отвечают за регистра-

онных квантовых состояний используются сильно

цию 0, в другом детекторе D2 — за регистрацию 1. В

ослабленные когерентные состояния, которые явля-

сопряженном базисе, наоборот, отсчеты в детекторе

ются квазиоднофотонными — имеют пуассоновскую

D2 отвечают за регистрацию 0, в детекторе D1 —

статистику по числу фотонов, что приводит к воз-

за регистрацию 1. Базисы передающей и приемной

никновению новых атак, которые отсутствуют в слу-

сторон раскрываются через открытый аутентичный

чае строго однофотонных состояний.

канал связи. Информация о том, в каком базисе бы-

Предполагалось, что передающая и приемная

ла регистрация, известна подслушивателю.

станции изолированы от внешнего мира, т. е. под-

Интуитивно ясно, что в случае, когда квантовая

слушиватель не имеет ни прямого, ни косвенного

эффективность одного из детекторов стремится к

доступа к аппаратуре. В реальности системы кван-

нулю (отсчеты имеют место только в одном из де-

товой криптографии являются открытыми система-

текторов), невозможно гарантировать секретность

ми в том смысле, что подслушиватель может иметь

ключей. Базис подслушивателю известен, и сраба-

опосредованный доступ через линию связи к прием-

тывает только один детектор. В такой ситуации под-

ной и передающей аппаратуре. Кроме того, подслу-

слушиватель знает весь ключ даже без вторжения в

шиватель может детектировать побочное излучение

квантовый канал связи. При этом подслушиватель

самой аппаратуры [2, 3].

не производит ошибок на приемной стороне и не об-

Для практического использования систем кван-

наруживается, а система квантовой криптографии

товой криптографии необходимо учитывать все ре-

оказывается несекретной.

альные факторы, влияющие на секретность распре-

Как видно из приведенного простого примера,

деляемых ключей, а именно:

учет различных квантовых эффективностей детек-

1) разную и неидеальную квантовую эффектив-

торов играет принципиальную роль в обеспечении

ность однофотонных детекторов;

секретности ключей в квантовой криптографии да-

2) нестрогую однофотонность информационных

же в случае строго однофотонных состояний. В

состояний;

этом направлении имеются лишь частичные резуль-

3) побочные каналы утечки информации;

таты [6].

4) атаки активного зондирования;

В рамках энтропийных соотношений неопреде-

5) конечную длину передаваемых последователь-

ленностей также невозможно учесть утечку ин-

ностей.

формации к подслушивателю по побочным кана-

Доказательство секретности ключей должно учиты-

лам. Интуитивно данный факт имеет простое объ-

вать все упомянутые выше факторы. До сих пор

яснение. Энтропийные соотношения неопределенно-

комплексный учет всех факторов, влияющих на сек-

стей связывают утечку информации с возмущени-

ретность распределяемых ключей, не сделан.

ем квантовых состояний — ошибкой на приемной

В случае строго однофотонных информацион-

стороне. Утечка информации по побочным кана-

ных состояний и идеальных детекторов фундамен-

лам, например детектирование побочного излуче-

тальные энтропийные соотношения неопределенно-

ния передающей и приемной аппаратуры, не при-

стей позволяют связать утечку информации к под-

водит к возмущению подслушивателем информаци-

слушивателю с наблюдаемой ошибкой на приемной

онных состояний и ошибкам на приемной стороне.

стороне. Энтропийные соотношения неопределенно-

По этой причине утечка информации по побочным

стей позволяют не перебирать и не строить явно все-

каналам лежит за рамками энтропийных соотноше-

возможные атаки, а выразить утечку только через

ний неопределенностей.

наблюдаемую ошибку на приемной стороне. Данный

Неоднофотонность информационных состояний

метод применим также и для конечных передавае-

приводит к атаке с расщеплением по числу фотонов

мых последовательностей [4,5]. При этом считалось,

(PNS-атака, Photon Number Splitting). В канале с

что измерения на приемной стороне являются иде-

потерями, при уровне потерь больше некоторой кри-

328

ЖЭТФ, том 160, вып. 3 (9), 2021

Побочные каналы утечки информации в квантовой криптографии.. .

тической величины, данная атака приводит к тому,

терминах, и доказательства секретности являются

что подслушиватель знает весь передаваемый ключ

«многоходовыми» [4]. Для самодостаточности изло-

и не производит ошибок на приемной стороне — не

жения приведем определения величин, которые ис-

детектируется. Для детектирования PNS-атаки ис-

пользуются в доказательстве секретности.

пользуется Decoy State-метод. Данный метод в ис-

Секретность ключей в квантовой криптографии

ходном виде перестает работать при атаках актив-

дается в терминах следовой метрики — расстояния

ного зондирования — атаках с зондированием моду-

между двумя квантовыми состояниями, описываю-

лятора интенсивности, и требует обобщения. Такое

щими реальную ситуацию после квантового распре-

обобщение было сделано в работах [7,8].

деления ключей и идеальную ситуацию, когда клю-

Анализ криптостойкости систем квантовой крип-

чи строго равновероятны и полностью некоррелиро-

тографии с полным учетом неидеальностей 1)-5) до

ваны с квантовыми состояниями подслушивателя.

сих пор не сделан.

Данный критерий вызывал споры даже среди

Цель данной работы — учесть упомянутые вы-

специалистов [9, 10]. Абстрактность критерия сек-

ше неидеальности систем квантовой криптографии

ретности ключей на основе следовой метрики не со-

в доказательстве секретности ключей.

держит интуитивно прозрачных соображений, ко-

Логика доказательства будет состоять в следую-

торые были выработаны применительно к исполь-

зованию ключей в классической криптографии, на-

щем. Секретный ключ формируется из однофотон-

ной компоненты информационных состояний, до-

пример, таких как переборная сложность по поис-

ку истинного ключа, число шифр-сообщений до их

стигающей приемной стороны. Информация, содер-

жащаяся в многофотонных компонентах состояний

первого дешифрования при условии, что шифрова-

ние происходит на ключах, полученных в результате

в пользу подслушивателя, считается ему известной

и не фигурирует в секретном ключе. Оценка до-

квантового распределения.

ли однофотонной компоненты проводится обобщен-

Явная связь следового критерия секретности

ключей в квантовой криптографии с переборными

ным Decoy State-методом. Учет побочных каналов

утечки информации требует построения явной ата-

критериями секретности в классической криптогра-

фии была установлена в работе [11].

ки на состояния в квантовом канале связи. Кро-

ме того, учет разной и неидеальной квантовой эф-

В задачах квантовой криптографии после пере-

дачи и измерения квантовых состояний возникает

фективности детекторов также требует явного вида

однофотонной компоненты информационных состо-

матрица плотности ρXE Алиса-Ева, которая име-

ет классически-квантовую структуру. Алиса имеет

яний. Состояния в побочных каналах также необ-

ходимо рассматривать квантовым образом. Нефор-

в своем распоряжении случайную эталонную бито-

вую строку, к которой Ева не имеет доступа. Ева

мально говоря, данные квантовые состояния «под-

имеет в своем распоряжении квантовое состояние,

цепляются» явно к однофотонной компоненте состо-

яний.

которое возникает из-за вторжения в квантовый ка-

нал связи. Матрица плотности имеет вид

Предложен также простой метод учета флуктуа-

∑

ций наблюдаемых параметров, которые имеют ме-

ρ(n)XE =

|x〉XX 〈x| ⊗ ρxE ,

сто при конечных длинах передаваемых последова-

x∈{0,1}

n

(1)

тельностей.

|x〉X = |x1〉X ⊗ |x2〉X ⊗ . . . ⊗ |xn〉X .

Ниже будем последовательно включать в рас-

смотрение неидеальности системы, чтобы продемон-

Удобно классической битовой строке x длиной n

стрировать, как зависит оценка длины секретного

сопоставить регистр ортогональных квантовых

ключа от каждого из факторов.

состояний

|x〉X , отвечающих состоянию класси-

ческого регистра с последовательностью битов

(x1, x2, . . . , xn), ρxE

— квантовое состояние Евы,

2. СЛЕДОВОЕ РАССТОЯНИЕ,

коррелированное с битовой строкой Алисы.

СГЛАЖЕННЫЕ min- И max-ЭНТРОПИИ

Для дальнейшего потребуются сглаженные min-

и max-квантовые энтропии, которые мажорируют

Выше была описана на неформальном уровне

следовое расстояние. По определению имеем (см. де-

причина секретности ключей, которая гарантирует-

тали в [4])

ся фундаментальными законами Природы. На фор-

мальном уровне секретность ключей в квантовой

Hεmin(ρ(n)XE|ρ(n)E) =

sup

Hmin(ρ(n)XE|ρ(n)E),

(2)

криптографии выражается в довольно абстрактных

ρ(n)XE ∈Bε(ρ(n)XE )

329

С. Н. Молотков

ЖЭТФ, том 160, вып. 3 (9), 2021

Hεmax(ρ(n)XE|ρ(n)E) =

inf

Hmax(ρ(n)XE|ρ(n)E),

(3)

3. СЛЕДОВОЕ РАССТОЯНИЕ И КРИТЕРИЙ

ρ(n)XE ∈Bε(ρ(n)XE)

СЕКРЕТНОСТИ КЛЮЧЕЙ

далее, пусть λ — минимальное число, такое что

Секретность ключей в квантовой криптографии

λIX ⊗ ρ(n)E - ρ(n)XE ≥ 0,

формулируется в терминах следового расстояния

[4]. После передачи и регистрации квантовых состо-

тогда по определению

яний, но до коррекции ошибок у Боба, квантовое

Hmin(ρ(n)XE|ρ(n)E) = - log(λ),

(4)

состояние Алиса-Ева описывается матрицей плот-

(n)

ности ρX

(1), которая содержит корреляции меж-

E

где log

≡ log2. Матрицы плотности, по кото-

ду эталонной битовой строкой Алисы и квантовой

рым определяются inf и sup, лежат внутри шара

системой Евы. После коррекции ошибок через от-

Bε(ρXE),

крытый аутентичный канал связи Ева получает до-

полнительную информацию о битовой строке Али-

Tr{|ρ(n)XE - ρ(n)XE |} = ||ρ(n)XE - ρ(n)XE ||1 ≤ ε.

(5)

сы. При коррекции ошибок через открытый канал

Для дальнейшего будет полезно эквивалентное

между Алисой и Бобом передается множество бито-

определение, которое следует из (4):

вых строк C.

После коррекции ошибок Алиса и Боб проводят

Hmin(ρ(n)XE|ρ(n)E) = - log(λmax((IX ⊗ (ρ(n)E)-1/2)×

усиление секретности очищенного ключа при по-

мощи универсальных хеш-функций второго поряд-

× ρ(n)XE(IX ⊗ (ρ(n)E)-1/2))),

(6)

ка, которое сводится к сжатию очищенной битовой

где

строки f : x = {0, 1}n → ℓ = {0, 1}ℓ. Хеш-функция

сама является случайной величиной, которая рав-

λmax((IX ⊗ (ρ(n)E)-1/2)ρ(n)XE(IX ⊗ (ρ(n)E)-1/2))

новероятно выбирается из множества хеш-функций

— максимальное собственное число оператора в

F. Выбор хеш-функции проводится через открытый

скобках (6). Далее

канал связи и известен Еве.

Универсальные хеш-функции второго порядка

Hmax(ρ(n)XE|ρ(n)E) = log(Tr{IX ⊗ ρ(n)EP(ρ(n)XE)}),

(7)

обладают свойством [12]

где P(ρ(n)XE ) — проектор на носитель матрицы плот-

1

Prf∈F {f(x) = f(x′)} <

∀ x=x′.

(8)

ности ρ(n)XE .

2ℓ

Данные определения предполагают минимиза-

После усиления секретности матрица плотности

цию/максимизацию по матрицам плотности, ле-

Алиса-Ева и матрица плотности Евы, коррелиро-

жащим в некоторой области пространства состоя-

ванная с битовой строкой x, переходит в новую мат-

ний. При конкретных практических вычислениях

рицу плотности ρ(n)XE → ρ(ℓ)F(X)F(E).

такая минимизация/максимизация вряд ли возмож-

После сжатия следовое расстояние мажорирует-

на. Кроме того, данные определения предполагают,

ся условной min-энтропией (см. детали в [4]):

что матрица плотности ρ(n)XE (центр шара) извест-

на точно. В реальной ситуации матрица плотности

||ρ(ℓ)F(X)F(E) - ρF(U

X) ⊗ρFℓ(E)||1<

ρ(n)XE точно не известна по двум причинам. Первая —

передаваемые последовательности имеют конечную

<2-(1/2)(Hmin(ρXnEC|ρEnC)-ℓ) =

длину, поэтому можно получить лишь оценку самой

(n)

n)

= 2-(1/2)(Hmin(ρXE|ρ(

E

)-log |C|-ℓ).

(9)

ρ(n)XE. Вторая причина состоит в том, что даже если

матрица плотности всей последовательности точно

Отметим, что в правой части (9) фигурируют мат-

известна и имеет структуру тензорного произведе-

рицы плотности после передачи и регистрации кван-

ния, ρ(n)XE = ρ⊗nXE , то вычислить сглаженные энтро-

товых состояний в согласованных базисах, но до

пии точно не удается, можно лишь получить верх-

усиления секретности и коррекции ошибок. В (9),

нюю/нижнюю оценку для сглаженных энтропий.

(11) U = F(UX ), C — множество битовых строк (син-

По этим причинам приходится делать двойное

дрома ошибок и др.), передаваемых через открытый

усечение матрицы плотности — вычисление сгла-

канал между Алисой и Бобом при коррекции оши-

женных энтропий в два этапа (см. подробности ни-

бок, log |C| — количество информации в битах, со-

же). На первом этапе оценивается матрица плотно-

держащееся в этих строках,

сти ρ(n)XE — центр шара. На втором этапе получается

верхняя/нижняя оценка для сглаженных энтропий.

log |C| = leak.

(10)

330

ЖЭТФ, том 160, вып. 3 (9), 2021

Побочные каналы утечки информации в квантовой криптографии.. .

Далее, ρF(X)F(E) — матрица плотности после сжа-

Напомним, что в правую часть (12) входит мат-

тия битовой строки f : x = {0, 1}n → ℓ = {0, 1}ℓ,

рица плотности до стадии усиления секретности.

∑

Если величина сжатия (длина секретного ключа

1

ρUX =

|x〉XX 〈x|,

ℓ) выбрана такой, что

2n

x∈{0,1}n

∑

1

ρU =

|x〉XX 〈x|,

(11)

2ε + 2-(1/2)(Hmin(ρXnE |ρEn))-log|C|-ℓ) ≤ ε′,

(13)

2ℓ

x∈{0,1}ℓ

то ключ называется ε′-секретным в смысле следово-

ρ(ℓ)F(E) = TrF(X){ρ(ℓ)F(X)F(E)}.

го расстояния (9), (12). После усиления секретности

следовое расстояние оказывается меньше ε′ — пара-

Матрица плотности ρ(ℓ)F(X)F(E) описывает реаль-

метра секретности ключей, который выбирается ле-

ную ситуацию после усиления секретности — оста-

гитимными пользователями и достигается соответ-

точные корреляции между новой битовой строкой

ствующим сжатием (выбором хеш-функций) очи-

Алисы и новой квантовой системой Евы.

щенных ключей.

Матрица плотности ρF(U

ρ(ℓ)F(E) описывает

X) ⊗

Таким образом, доказательство секретности сво-

идеальную ситуацию, когда ключи равновероятно

распределены и никак не коррелированы с кванто-

дится к вычислению условной сглаженной min-энт-

ропии после передачи и измерения квантовых состо-

выми состояниями Евы ρ(ℓ)F(E).

яний до коррекции ошибок и усиления секретности.

Для конструктивного вычисления сглаженной

4. ПЕРЕХОД К min-ЭНТРОПИИ

min-энтропии требуется получить оценку для мат-

(n)

рицы плотности ρX

— центра шара.

По «техническим математическим» причинам

E

удобно перейти от условной min-энтропии в (9) к

сглаженной условной min-энтропии. Почему возни-

кает min-энтропия?

5. КВАНТОВАЯ КРИПТОГРАФИЯ КАК

Умозрительно можно было бы вычислить услов-

РАСПРЕДЕЛЕННЫЙ СТАТИСТИЧЕСКИЙ

ную min-энтропию в (2)-(4), (9), если матрица плот-

ЭКСПЕРИМЕНТ СО

ЗЛОУМЫШЛЕННИКОМ

ности ρ(n)XE в (2)-(4) была бы точно известна и ее

можно было бы вычислить. Однако это невозмож-

но. В лучшем случае можно получить оценку мат-

Квантовое распределение ключей представля-

ет собой статистический эксперимент в следующем

рицы плотности. Определения (2)-(7) с математиче-

смысле. Легитимные пользователи Алиса и Боб свя-

ской точки зрения очень удобны при доказательстве

заны между собой через «черный ящик» — кванто-

различных неравенств. Однако при практических

вый канал связи, в который вторгается Ева. Алиса

вычислениях ими невозможно напрямую воcпользо-

контролирует информационные состояния на входе,

ваться.

Боб на приемной стороне видит результаты изме-

Пусть матрица плотности ρ(n)XE лежит в шаре

рений при условии, что были посланы конкретные

ρ(n)XE ∈ Bε(ρ(n)XE), тогда

квантовые состояния. Это осуществляется на стадии

оценки параметров путем раскрытия части переда-

||ρ(ℓ)F(X)F(E) - ρ(ℓ)F(U

⊗ ρ(ℓ)F(E)||1 ≤

X)

ваемой последовательности.

≤ ||ρ(ℓ)F(X)F(E) - ρ(ℓ)F(X)F(E)||1 +

Целью этой стадии протокола является оценка

(n)

частичной матрицы плотности ρX

= TrB{ρ(n)XBE }

E

+ ||ρ(ℓ)F(X)F(E) - ρU ⊗ ρ(ℓ)F(E)||1 + ||ρ(ℓ)F(E)-ρ(ℓ)F(E)||1 ≤

при условии, что Боб получает результаты изме-

(n)

рений на частичной матрице плотности ρX

=

B

≤ 2ε + 2-(1/2)(Hmin(ρXnE |ρEn))-log|C|-ℓ) ≤

= TrE {ρ(n)XBE

}.

≤ 2ε + 2-(1/2)(Hm in(ρXnE |ρEn))-log|C|-ℓ).

(12)

Если бы матрица плотности ρ(n)XE была бы точно

известна, то задача вычисления длины секретного

В (12) дважды использовано неравенство треуголь-

ключа сводилась бы к вычислению Hmin(ρ(n)XE |ρ(n)E)

ника для следового расстояния, а также тот факт,

в (2).

что следовое расстояние не возрастает при взятии

частичного следа. Последнее неравенство следует из

В реальной ситуации матрица плотности ρ(n)XE

определения (2) условной min-энтропии.

точно не известна. Вопрос об оценке матрицы плот-

331

С. Н. Молотков

ЖЭТФ, том 160, вып. 3 (9), 2021

ности должен решаться в терминах теории веро-

ρ(n)XEQ =

∑

∑

ятностей и математической статистики. Матрица

=

PX(x)|x〉XX〈x| ⊗

PQ(Q)|Q〉〈Q| ⊗ ρx(n)E|Q =

плотности Алиса-Ева зависит от действий Евы —

x∈(X)

Q∈Q

от параметров (ошибки на приемной стороне, доли

∑

однофотонной компоненты и пр.), которые управля-

=

PX(x)|x〉XX〈x| ⊗ ρx(n)EQ,

(14)

ются Евой и которые в явном виде недоступны ле-

x∈(X)

гитимным пользователям. Легитимные пользовате-

здесь PX (x) — вероятность распределения битовых

ли имеют косвенную информацию об этих парамет-

строк у Алисы,

рах из результатов измерений. Точнее говоря, они

∑

имеют лишь оценку параметров (например, оценку

PX(x) = 1.

(15)

вероятности ошибки), которая зависит от длины по-

x∈(X)

следовательности и истинной вероятности ошибки.

В (14) введено обозначение

Обозначим набор параметров, от которых зави-

∑

сит матрица плотности, как {Q}. Данные парамет-

ρx(n)EQ =

PQ(Q)|Q〉〈Q| ⊗ ρx(n)XE|Q,

ры известны Еве точно, поскольку ей и определя-

Q∈Q

(16)

ются. Для легитимных пользователей данные пара-

TrE {ρx(n)E|Q} = 1.

метры «скрыты».

Каждому набору параметров Q удобно сопо-

Ниже увидим, что имеются два типа скрытых

ставить соответствующие ортогональные (различи-

параметров: 1) наблюдаемые скрытые параметры,

мые) квантовые состояния |Q〉Q. Набор параметров

которые могут быть определены из измерений на

Q имеет распределение вероятностей PQ(Q), кото-

приемной стороне Боба, иначе говоря, вероятности

рое известно Еве, более того, Еве известен в каж-

фотоотсчетов на приемной стороне напрямую зави-

дом акте распределения ключей сам набор парамет-

сят от данных параметров; 2) ненаблюдаемые скры-

ров. Неформально ситуацию можно интерпретиро-

тые параметры, от которых не зависят вероятности

вать следующим образом. Ева «случайно генериру-

результатов измерений на приемной стороне, но от

ет» в соответствии с распределением PQ(Q) набор

них зависит утечка информации к подслушивателю.

параметров атаки Q. После «генерации» парамет-

ры самой Еве точно известны, но не известны Али-

Нет другого способа, кроме как рассматривать

се и Бобу. В результате атаки Ева имеет условную

скрытый набор параметров для легитимных поль-

матрицу плотности ρx(n)E|Q, зависящую от атаки, кото-

зователей как случайные величины, которые име-

рая параметризуется набором сгенерированных па-

ют свое распределение вероятностей, определяе-

раметров.

мое Евой, но явно неизвестное легитимным поль-

Матрица плотности параметров и функция рас-

зователям. В этом смысле квантовое распределение

пределения параметров имеют вид

ключей представляет собой статистический экспе-

римент, когда истинное совместное распределение

∑

ρQ(Q) = PQ(Q)|Q〉QQ〈Q|,

PQ(Q) = 1.

(17)

параметров и величин легитимных пользователей

Q∈Q

неизвестно, но требуется получить оценку данного

совместного распределения (оценку совместной мат-

Поскольку сами параметры и их распределение

рицы плотности) по маргинальному распределению

Алисе неизвестны, статистический ансамбль по все-

(частичной матрице плотности). Оценка частичной

возможным наборам параметров дается матрицей

матрицы плотности в реальной ситуации должна

плотности Алиса-Ева:

быть получена по конечному, а не асимптотическо-

∑

му (бесконечному) набору наблюдаемых данных.

ρ(n)XE =

PQ(Q)ρ(n)XE|Q,

Q∈Q

∑

(18)

Сказанное означает, что недоступные параметры

ρ(n)XE|Q =

PX(x)|x〉XX〈x| ⊗ ρx(n)E|Q.

должны рассматриваться легитимными пользовате-

x∈(X)

лями как случайные величины, которые подчиняют-

ся некоторому, также неизвестному для них, распре-

Набор скрытых от легитимных пользователей пара-

делению вероятностей. Данные параметры должны

метров параметризует атаку Евы и определяет ве-

быть включены в матрицу плотности, которая мо-

роятности результатов измерений на приемной сто-

жет быть записана в виде

роне Боба. Например, таким параметром в строго

332

ЖЭТФ, том 160, вып. 3 (9), 2021

Побочные каналы утечки информации в квантовой криптографии.. .

однофотонном случае и при идеальных детекторах

Введем события.

является один параметр Q — вероятность ошибоч-

Первое событие Ω1 — параметры матрицы плот-

ных отсчетов на приемной стороне.

ности попадают в доверительный интервал (23).

По этой причине, если имеется оценка параметра

Второе событие Ω2 — собственные числа матрицы

Q по результатам измерений, то можно оценить мат-

плотности попадают в типичное множество после-

рицу плотности ρx(n)XE|Q, которая приводит к таким

довательностей при условии, что ее параметры уже

результатам измерений. Более точно, попадание па-

лежат в доверительном интервале (23). Совместная

раметров в доверительный интервал с определенной

вероятность двух событий есть

вероятностью позволяет оценить следовое расстоя-

ние.

Pr{Ω1 ∩ Ω2} = Pr{Ω2|Ω1}Pr{Ω1},

(25)

Разобьем все множество параметров на две обла-

сти:

здесь Pr{Ω2|Ω1} — условная вероятность того, что

∑

∑

матрица плотности попадает в типичное простран-

ρ(n)XE =

PQ(Q)ρ(n)XE|Q +

PQ(Q)ρ(n)XE|Q,

(19)

ство при условии, что параметры матрицы плотно-

Q∈δQ

Q∈δQ

сти лежат в доверительном интервале.

где

TrXE {ρ(n)XE|Q} = 1.

(20)

Введем символические обозначения

6.1. Первое усечение матриц плотности

Q ∈ δQ = Q ∈ δQ, Q ∈ δQ = Q ∈ δQ,

(21)

Пусть событие Ω1

такое, что параметры попа-

параметры попадают в доверительнный интервал

дают в доверительный интервал, пусть вероятность

или лежат вне его. Далее, используя (14)-(21), по-

данного события

лучаем

Pr{Ω1} = Pr{Q ∈ δQ} > 1 - ε1.

(26)

∑

PQ(Q)ρ(n)XE|Q

ρ(n)XE = Pr{Q ∈ δQ}

+

Pr{Q ∈ δQ}

Q∈δQ

Матрица плотности после первого усечения истин-

ной матрицы плотности, с учетом (18), (19), имеет

∑

PQ(Q)ρ(n)XE|Q

+ Pr{Q ∈ δQ}

=

вид

Pr{Q ∈ δQ}

∑

Q∈δQ

ρ(n)XE =

PQ(Q)ρ(n)XE|Q.

(27)

= Pr{Q ∈ δQ}ρ(n)

+

Q∈δQ

XE|Q∈δQ

+ Pr{Q ∈ δQ}ρ(n)

,

(22)

Усеченная матрица плотности ρ(n)XE является ε1-

XE|Q∈δQ

близкой в смысле следового расстояния к истинной

где

∑

матрице плотности ρ(n)XE . Действительно,

Pr{Q ∈ δQ} =

PQ(Q),

Q∈δQ

∑

∑

(23)

||ρ(n)XE - ρ(n)XE ||1 = ||

PQ(Q)ρ(n)XE|Q||1 ≤

Pr{Q ∈ δQ} =

PQ(Q).

Q∈δ

Q

Q∈δQ

∑

∑

≤

PQ(Q)||ρ(n)XE|Q||1 ≤

PQ(Q) ≤ ε1.

(28)

При этом условные матрицы плотности в (22) нор-

мированы:

Q∈δQ

Q∈δQ

TrXE {ρ(n)XE|Q∈δ

} = 1, TrXE{ρ(n)

} = 1. (24)

Q

XE|Q∈δQ

В (28) использовано неравенство треугольника для

следового расстояния.

Тот факт, что параметры усеченной матрицы

6. ДВОЙНОЕ УСЕЧЕНИЕ МАТРИЦ

плотности (событие Ω1) лежат в доверительном ин-

ПЛОТНОСТИ

тервале с вероятностью

Матрица плотности ρ(n)XE является истинной и за-

висит от скрытых параметров. В дальнейшем при-

Pr{Ω1} = Pr{Q ∈ δQ} > 1 - ε1,

дется иметь дело с усеченными матрицами плотно-

сти, которые близки к истинной матрице плотно-

гарантирует, что наблюдаемые параметры на при-

сти в смысле следового расстояния. Усечение мат-

емной стороне (например, ошибка Q) также лежат

риц плотности приходится делать дважды.

в доверительном интервале с той же вероятностью.

333

С. Н. Молотков

ЖЭТФ, том 160, вып. 3 (9), 2021

6.2. Второе усечение матриц плотности

венные числа попадают в множество ε2-типичных

последовательностей, равна

Второе усечение матрицы плотности ρ(n)XE в (27),

в отличие от первого усечения, связано, скорее, с

Pr{Ω1 ∩ Ω2} ≥ (1 - ε1)(1 - ε2) ≥ 1 - ε1 - ε2.

(31)

техническими вычислительными причинами, чем с

принципиальными причинами, диктуемыми стати-

Матрица плотности ρ⊗nXE после двойного усечения

стикой.

является ε1 + ε2-близкой, в смысле следового рас-

Пусть параметры матрицы плотности уже лежат

стояния, к истинной матрице плотности:

в доверительном интервале.

∑

При вычислении min-энтропии необходимо выби-

||ρ⊗nXE - ρ⊗nXE ||1 = ||ρ⊗nXE -

PQ(Q)ρ⊗nXE|Q +

рать значения параметров на нужной границе (пра-

Q∈δ

∑

вой или левой) доверительного интервала, которые

+ PQ(Q)(ρ⊗nXE|Q - ρ⊗nXE|Q)||1 ≤

в пользу подслушивателя приводят к минимально-

Q∈δ

му значению условной min-энтропии. Минимальное

∑

значение условной min-энтропии для параметров на

≤ ε1 + PQ(Q)||ρ⊗nXE|Q - ρ⊗nXE|Q||1 ≤

Q∈δ

нужной границе доверительного интервала означа-

ет (в пользу подслушивателя) выбор минимальной

≤ ε1 + (1 - ε1)ε2 ≤ ε1 + ε2,

(32)

нехватки информации подслушивателя о битовой

здесь

ρ⊗nXE|Q

— усеченная матрица плотности

строке Алисы.

Обозначим символически это значение как Qmax.

(Q ∈ δ), которая отличается от не усеченной ρ⊗nXE|Q

Обсудим теперь технические подробности вычис-

тем, что в ней присутствуют слагаемые с собствен-

ления min-энтропии на усеченной матрице плотно-

ными числами, которые попадают в ε2-типичное

сти ρ(n)XE.

множество (см. следующий раздел).

Реально вычислить сглаженную энтропию мож-

но, если матрица плотности имеет структуру тен-

6.3. Иллюстративный пример вычисления

зорного произведения ρ(n)XE|Q = ρ⊗nXE|Q. Второе усе-

условной сглаженной min-энтропии

чение связано с тем, что даже, если матрица плот-

Для интуитивного подкрепления сказанного в

ности имеет структуру тензорного произведения, то

предыдущем разделе приведем краткое эвристичес-

для конечной последовательности большой длины

кое вычисление условной энтропии на усеченной

и при заданном значении параметров Qmax не уда-

матрице плотности. Более аккуратный вывод см. в

ется точно вычислить условную сглаженную min-

[4]. Результат вычислений, естественно, будет одина-

энтропию. Можно лишь получить оценку верхней

ковым при нашем выводе и точном выводе [4]. При

границы для нее.

вычислении воспользуемся определением (6). При-

Матрица плотности после второго усечения

ведем матрицу плотности ρXE|Qmax к диагонально-

ρ⊗n

это матрица плотности, полученная из

XE|Qmax

му виду, имеем

ρ⊗n

оставлением только тех слагаемых, чьи

XE|Qmax

собственные числа реализуются с вероятностью не

)⊗n

(∑

менее 1 - ε2 — попадают в множество ε2-типичных

(ρXE|Qmax )⊗n =

Λi|Λi〉〈Λi|

=

последовательностей,

i

)

∑∑ ∑

{ (( (

)-1/2

⊗n

=

Λi1 Λi2 . . . Λin |Λi1 〉〈Λi1 | ⊗

Ω2 = λ IX ⊗ ρ

×

E|Qmax

i1

i2

in

(

))

}

(

)-1/2

⊗ |Λi2 〉〈Λi2 | ⊗ . . . |Λin 〉〈Λin |,

(33)

× ρ⊗nXE|Q

IX ⊗ ρ⊗nE|Q

∈Typ

,

(29)

max

max

ε2

здесь Λi — собственные числа, |Λi〉 — собственные

при условии, что параметры уже лежат в довери-

векторы, отвечающие собственным числам, матри-

тельном интервале.

цы плотности ρXE|Qmax.

Вероятность попадания собственных чисел в

Усеченная матрица плотности содержит слагае-

множество ε2-типичных последовательностей

мые, которые попадают в множество ε2-типичных

последовательностей. Это такие последовательнос-

Pr{Ω2|Ω1} ≥ 1 - ε2.

(30)

ти, вероятности которых удовлетворяют неравенст-

В итоге вероятность события, при котором пара-

вам

метры лежат в доверительном интервале и собст-

P (i1, i2, . . . , in) = Λi1 Λi2 . . . Λin ,

(34)

334

ЖЭТФ, том 160, вып. 3 (9), 2021

Побочные каналы утечки информации в квантовой криптографии.. .

2-n(H(ρXE|Qmax)+δ(ε2)) ≤ P(i1, i2, . . ., in) ≤

Смысл данного неравенства интуитивно понятен.

Неформально, условная энтропия есть нехватка ин-

≤ 2-n(H(ρXE|Qmax)-δ(ε2)).

(35)

формации Евы о битовой строке Алисы при усло-

вии, что ошибка на приемной стороне из-за вторже-

Аналогично предыдущему приведем к диаго-

ния в квантовый канал есть Qmax. Соответственно,

нальному виду матрицу плотности ρE|Q

, находим

max

чем меньше ошибка, тем больше нехватка информа-

)⊗n

ции Евы.

(∑

(ρE|Q

)⊗n =

λi|λi〉〈λi|

=

С учетом (6), (29) получаем

max

i

∑∑ ∑

in

(ρ(n)XE|Q

|ρ(n)

)=

max

E|Qmax

=

λi1 λi2 . . .λin |λi1 〉×

( ((

)

(

)-1/2

i1

i2

in

⊗n

= -log λ IX ⊗ ρ

×

E|Qmax

× 〈λi1 | ⊗ |λi2 〉〈λi2 | ⊗ . . . |λin 〉〈λin |,

(36)

(

)))

(

)-1/2

⊗n

где λi — собственные числа, |λi〉 — отвечающие им

× ρ⊗nXE|Q

IX ⊗ ρ

=

max

E|Qmax

собственные векторы матрицы плотности ρE|Qmax.

Усеченная матрица плотности содержит слагаемые,

= n(H(ρXE|Qmax|ρE|Q

) - δ(ε2)),

(41)

max

вероятности которых попадают в множество ε2-ти-

пичных последовательностей. Это такие слагаемые,

здесь H(ρ) = -Tr{ρ log(ρ)} — энтропия фон Нейма-

вероятности которых удовлетворяют условиям

на. Таким образом, вычисление условной сглажен-

ной min-энтропии при неизвестных скрытых пара-

p(i1, i2, . . . , in) = λi1 λi2 . . . λin ,

(37)

метрах сводится к вычислению условной (не сгла-

женной) энтропии для параметров — вероятности

2-n(H(ρE|Qmax)+δ(ε2)) ≤ p(i1, i2, . . . , in) ≤

ошибки Q, лежащей на правой границе доверитель-

ного интервала Q = Qmax.

≤ 2-n(H(ρE|Qmax)-δ(ε2)).

(38)

Оценка вероятности Pr{Ω2|Ω1} того, что собствен-

7. ПОСТРОЕНИЕ ЯВНОЙ АТАКИ НА

ные числа лежат в интервале при условии, что па-

ОДНОФОТОННУЮ КОМПОНЕНТУ

раметры атаки Евы Q лежат в доверительном ин-

СОСТОЯНИЙ

тервале, есть

Для вычисления условной min-энтропии в (9), а

также учета побочных каналов утечки информации,

2-n(H(ρXE|Qmax|ρE|Qmax)+δ(ε2)) ≤

разных квантовых эффективностей детекторов, как

((

)

(

)-1/2

⊗n

было отмечено выше, требуется явное построение

≤λ IX ⊗ ρ

×

E|Qmax

атаки на однофотонную компоненту состояний.

(

))

При побочных каналах утечки фундаментальная

(

)-1/2

⊗n

× ρ⊗nXE|Q

=

связь между ошибкой и утечкой к Еве расцепляет-

max

IX ⊗ ρ

E|Qmax

ся. По этой причине, чтобы «подцепить» побочные

квантовые состояния к информационным состояни-

P (i1, i2, . . . , in)

=

≤

ям, требуется явное знание состояний и, соответ-

p(i1, i2, . . . , in)

ственно, явное построение атаки.

≤ 2-n(H(ρXE|Qmax|ρE|Qmax)-δ(ε2)),

(39)

В следующих разделах будет построена явная

атака на однофотонные состояния, затем будут при-

где собственные числа лежат в множестве

ведены оценки для длины секретного ключа.

Typ

(29).

ε2

Атака Евы на однофотонные информационные

Вычисление min-энтропии через максимальное

состояния в квантовом канале связи определяется

собственное число матрицы плотности после второ-

унитарным оператором, который определяется и па-

го усечения, с учетом (6) и (29), дает

раметризуется набором параметров, контролируе-

мых Евой. Атака Евы приводит к преобразованию

(ρ(n)XE|Q∈δ

|ρ(n)

)≥

in

Q

E|Q∈δQ

входных квантовых состояний в новые квантовые

состояния. Самое общее преобразование квантовых

(ρ(n)XE|Q

|ρ(n)E|Q

).

(40)

in

max

max

состояний (матриц плотности) в матрицы плотности

335

С. Н. Молотков

ЖЭТФ, том 160, вып. 3 (9), 2021

задается линейным вполне положительным отобра-

вспомогательное состояние Евы — ancilla, |Φ0+ 〉Q и

жением — супероператором [13]. Любой суперопера-

|Θ0+ 〉Q — искаженные состояния, возникающие из

тор согласно [14] унитарно представим. Неформаль-

вспомогательного состояния Евы.

но, супероператор может быть реализован как сов-

Формулы (42), (43) представляют собой разло-

местная унитарная эволюция исходного состояния

жение Шмидта, параметр Q+ пока является свобод-

вместе со вспомогательным состоянием. В результа-

ным. Ниже увидим, что Q+ является наблюдаемой

те возникает совместное запутанное состояние. Взя-

ошибкой на приемной стороне, к которой приводит

тие частичного следа по вспомогательной системе

атака на квантовые состояния в канале связи.

дает преобразованную матрицу плотности исходно-

Индекс «Q» для состояний Евы символизиру-

го состояния.

ет атаку на квантовые информационные состояния.

Построение супероператора сводится к построе-

Аналогичные (42), (43) выражения имеют место, ко-

нию унитарного оператора, который параметризует-

гда в канал посылаются состояния в базисе ×, |0×〉Y ,

ся набором параметров, которые находятся в руках

|1×〉Y . Имеем

подслушивателя.

|0×〉X ⊗ |0×〉Y → |0×〉X ⊗ UBE (|0×〉Y ⊗ |E〉Q) =

Естественно, подслушиватель должен выбирать

унитарный оператор оптимальным образом. Опти-

√

= |0×〉X ⊗ [

1 - Q×|0+〉Y ⊗ |Φ0×〉Q +

мальность понимается в смысле максимизации ин-

√

формации подслушивателя о передаваемых битах

+

Q×|1+〉Y ⊗ |Θ0×〉Q],

(44)

ключа при заданной наблюдаемой ошибке на при-

емной стороне.

|1×〉X ⊗ |1×〉Y → |1×〉X ⊗ UBE (|1×〉Y ⊗ |E〉Q) =

При идеальных детекторах и без учета побочных

√

каналов утечки информации можно явно не строить

= |1×〉X ⊗ [

1 - Q×|1×〉Y ⊗ |Φ1×〉Q +

атаку, а воспользоваться энтропийными соотноше-

√

ниями неопределенностей. Оптимальная унитарная

+

Q×|0×〉Y ⊗ |Θ1×〉Q].

(45)

атака, достигающая нижнюю границу энтропийных

Связь между информационными состояниями в раз-

соотношений неопределенностей [5], может быть по-

ных базисах дается соотношениями

строена явно [15].

(

)

Для дальнейшего потребуется построение явной

1

|0×〉 =

√

|0+〉 + |1+〉

,

атаки с учетом разных и неидеальных квантовых

2

(46)

эффективностей детекторов. Для определенности

1

(

)

будем иметь в виду протокол BB84, который явля-

|1×〉 =

√

|0+〉 - |1+〉

2

ется базовым. Предлагаемый метод применим и к

другим протоколам.

Связь между состояниями Евы в разных базисах

Унитарная атака на информационные состояния

следует из линейности унитарного оператора. С уче-

в базисе + имеет вид

том (42)-(46) получаем

|Φ±〉E = |Φ0+〉E ± |Φ1+〉E,

|0+〉X ⊗ |0+〉Y → |0+〉X ⊗ UBE (|0+〉Y ⊗ |E〉Q) =

(47)

√

|Θ±〉E = |Θ0+〉E ± |Θ1+〉E ,

= |0+〉X ⊗ [

1 - Q+|0+〉Y ⊗ |Φ0+〉Q +

где

√

= 1,

E 〈Φ0× |Φ0×〉E + E 〈Θ0× |Θ0×〉E

+

Q+|1+〉Y ⊗ |Θ0+〉Q],

(42)

E 〈Φ1× |Φ1×〉E + E 〈Θ1× |Θ1×〉E = 1,

|1+〉X ⊗ |1+〉Y → |1+〉X ⊗ UBE (|1+〉Y ⊗ |E〉Q) =

|Φ+〉E + |Θ+〉E

|Φ0× 〉E =

,

√

2

= |1+〉X ⊗ [

1 - Q+|1+〉Y ⊗ |Φ1+〉Q +

(48)

|Φ-〉E - |Θ-〉E

√

|Θ0× 〉E =

,

+

Q+|0+〉Y ⊗ |Θ1+〉Q],

(43)

2

|Φ+〉E - |Θ+〉E

|Φ1× 〉E =

,

где |0+〉X — эталонное состояние на стороне Али-

2

сы, доступное только ей, |0+〉Y — состояние, кото-

(49)

|Φ-〉E + |Θ-〉E

рое посылается к Бобу через квантовый канал связи,

|Θ1× 〉E =

2

UBE — унитарный оператор Евы, |E〉Q — исходное

336

ЖЭТФ, том 160, вып. 3 (9), 2021

Побочные каналы утечки информации в квантовой криптографии.. .

Таким образом, атака Евы параметризуется величи-

детекторах можно считать отсчетом в фиктивном

нами Q+, Q×, имеющими смысл вероятностей оши-

состоянии ⊥. В этом случае измерения в базисах +

бок в базисах + и ×.

и × даются разложением единицы:

Отметим, что, как было показано в [16], векторы

{|Φ0+ 〉Q, |Φ1+ 〉Q} и {|Θ0+ 〉Q, |Θ1+ 〉Q} лежат в ортого-

IY =

нальных подпространствах. Аналогично для состоя-

= η0|0+〉Y Y 〈0+|+η1|1+〉Y Y 〈1+|+η+⊥|⊥+〉⊥⊥〈⊥+| =

ний {|Φ0×〉Q, |Φ1× 〉Q} и {|Θ0× 〉Q, |Θ1× 〉Q}. Этот факт

будет использован в дальнейшем.

= η1|0×〉Y Y 〈0×| + η0|1×〉Y Y 〈1×| +

Ниже будет видно, что не все параметры, кото-

рыми параметризуется унитарная атака, являются

+ η×⊥|⊥×〉⊥⊥〈⊥×|.

(51)

наблюдаемыми при измерениях на приемной сто-

роне. Существуют параметры, от которых зависит

Исходы измерений, при которых отсутствуют отсче-

утечка информации к Еве, но которые явно не про-

ты в детекторах, отбрасываются.

являются в измерениях Боба. Такими параметрами

Необходимо отметить важный факт (см. расста-

являются скалярные произведения между различ-

новку квантовых эффективностей в формуле (51)).

ными состояниями Евы.

Поскольку квантовые эффективности детекторов

различаются, число регистрируемых 0 и 1 внутри

каждого базиса не равно друг другу. Для выравни-

7.1. Идеальные и реальные измерения

вания суммарного количества регистрируемых 0 и

Для дальнейшего нам потребуются описания из-

1 в двух базисах, на приемной стороне при фазо-

мерений для случаев идеальных и реальных детек-

вом кодировании разность фаз в плечах интерферо-

торов. С формальной точки зрения любое измерение

метра в разных базисах выбирается таким образом,

задается разложением единицы.

чтобы 0 в одном базисе регистрировался в детекто-

Идеальные измерения Боба в базисах + и × да-

ре D0, а единица — в детекторе D1. В сопряженном

ются разложением единицы IY (IY

— единичный

базисе, наоборот, 0 регистрируется в детекторе D1,

оператор в пространстве состояний Боба):

а 1 — в детекторе D0.

IY = |0+〉Y Y 〈0+| + |1+〉Y Y 〈1+| =

7.2. Матрицы плотности после идеальных

= |0×〉Y Y 〈0×| + |1×〉Y Y 〈1×|.

(50)

измерений

Ситуацию с не равной единице квантовой эф-

Измерения (50) фактически сводятся к проекти-

фективностью детекторов можно описывать следу-

рованию на набор ортогональных состояний. С уче-

ющим образом. Пусть квантовые эффективности де-

том (42)-(46), после идеальных измерений Боба мат-

текторов равны η0 и η1. Отсутствие отсчета в обоих

рица плотности Алиса-Боб-Ева принимает вид

1

ρ+XYE =

|0+〉XX 〈0+| ⊗ [(1 - Q+)|0+〉YY 〈0+| ⊗ |Φ0+ 〉QQ〈Φ0+ | + Q+|1+〉Y ×

2

1

×Y 〈1+| ⊗ |Θ0+〉QQ〈Θ0+|] +

|1+〉XX 〈1+| ⊗ [(1 - Q+)|1+〉YY 〈1+| ⊗ |Φ1+ 〉Q ×

2

×Q〈Φ1+| + Q+|0+〉YY 〈0+| ⊗ |Θ1+〉QQ〈Θ1+|].

(52)

Частичная матрица плотности Алиса-Ева

1

1

ρ+XE =

|0+〉XX 〈0+| ⊗ [(1 - Q+)|Φ0+ 〉QQ〈Φ0+| + Q+|Θ0+〉QQ〈Θ0+|] +

|1+〉XX 〈1+| ⊗

2

2

⊗[(1 - Q+)|Φ1+〉QQ〈Φ1+ |+Q+|Θ1+〉QQ〈Θ1+|].

(53)

Частичная матрица плотности Евы

1

1

ρ+E =

(1 - Q+)[|Φ0+〉QQ〈Φ0+ | + |Φ1+〉QQ〈Φ1+ |] + Q+

[|Θ0+ 〉QQ〈Θ0+ | + |Θ1+ 〉QQ〈Θ1+|].

(54)

2

2

337

ЖЭТФ, вып. 3 (9)

3

С. Н. Молотков

ЖЭТФ, том 160, вып. 3 (9), 2021

В базисе × с учетом (42)-(46) и (50) находим

1

ρ×XYE =

|0×〉XX 〈0×| ⊗ [(1 - Q×)|0×〉YY 〈0×| ⊗ |Φ0× 〉QQ〈Φ0× | + Q×|1×〉YY 〈1×| ⊗ |Θ0×〉QQ〈Θ0×|] +

2

1

+

|1×〉XX 〈1×| ⊗ [(1-Q×)|1×〉YY 〈1×| ⊗ |Φ1×〉QQ〈Φ1× | + Q×|0×〉YY 〈0×| ⊗ |Θ1×〉QQ〈Θ1× |].

(55)

2

Частичная матрица плотности Алиса-Ева

1

1

ρ×XE =

|0×〉XX 〈0×| ⊗ [(1 - Q×)|Φ0×〉QQ〈Φ0×| + Q×|Θ0×〉QQ〈Θ0×|] +

|1×〉XX 〈1×| ⊗

2

2

⊗ [(1-Q×)|Φ1× 〉QQ〈Φ1×| + Q×|Θ1×〉QQ〈Θ1×|].

(56)

Частичная матрица плотности Евы

1

1

ρ×E =

(1 - Q×)[|Φ0× 〉QQ〈Φ0×|+|Φ1×〉QQ〈Φ1×|] + Q×

[|Θ0× 〉QQ〈Θ0× | + |Θ1× 〉QQ〈Θ1×|].

(57)

2

2

7.3. Матрицы плотности после реальных измерений

После реальных измерений и отбрасывания холостных исходов матрица плотности Алиса-Боб-Ева в

базисе +, нормированная на полную вероятность отсчетов η0 + η1 в детекторах, принимает вид

ρ+XYE = |0+〉XX〈0+| ⊗ [ξ0(1 - Q+)|0+〉YY 〈0+| ⊗ |Φ0+〉QQ〈Φ0+| + ξ1Q+|1+〉Y ×

×Y 〈1+| ⊗ |Θ0+〉QQ〈Θ0+|] + |1+〉XX〈1+| ⊗ [ξ1(1 - Q+)|1+〉YY 〈1+| ⊗ |Φ1+〉Q ×

×Q〈Φ1+| + ξ0Q+|0+〉YY 〈0+| ⊗ |Θ1+〉QQ〈Θ1+|].

(58)

Частичная матрица плотности Алиса-Ева

ρ+XE = |0+〉XX〈0+| ⊗ [ξ0(1 - Q+)|Φ0+〉QQ〈Φ0+| + ξ1Q+|Θ0+〉QQ〈Θ0+|] + |1+〉XX〈1+| ⊗

⊗[ξ1(1 - Q+)|Φ1+ 〉QQ〈Φ1+| + ξ0Q+|Θ1+〉QQ〈Θ1+|].

(59)

Частичная матрица плотности Евы

ρ+E = (1-Q+)[ξ0|Φ0+〉QQ〈Φ0+|+ξ1|Φ1+〉QQ〈Φ1+|] + Q+[ξ1|Θ0+〉QQ〈Θ0+| + ξ0|Θ1+〉QQ〈Θ1+|].

(60)

В базисе × получаем

ρ×XYE = |0×〉XX〈0×| ⊗ [ξ1(1-Q×)|0×〉YY 〈0×| ⊗ |Φ0×〉QQ〈Φ0×| + ξ0Q×|1×〉YY 〈1×| ⊗ |Θ0×〉Q ×

×Q〈Θ0×|] + |1×〉XX〈1×| ⊗ [ξ0(1 - Q×)|1×〉YY 〈1×| ⊗ |Φ1×〉QQ〈Φ1×| + ξ1Q×|0×〉YY 〈0×| ⊗ |Θ1×〉QQ〈Θ1×|].

(61)

Частичная матрица плотности Алиса-Ева

ρ×XE = |0×〉XX〈0×| ⊗ [ξ1(1 - Q×)|Φ0×〉QQ〈Φ0×| + ξ0Q×|Θ0×〉QQ〈Θ0×|] + |1×〉XX〈1×| ⊗ [ξ0(1-Q×)×

×|Φ1×〉QQ〈Φ1×| + ξ1Q×|Θ1×〉QQ〈Θ1× |].

(62)

Частичная матрица плотности Евы

1

ρ×E = (1 - Q×)[ξ1|Φ0×〉QQ〈Φ0×| + ξ0|Φ1×〉QQ〈Φ1×|] + Q×

[ξ0|Θ0× 〉QQ〈Θ0× | + ξ1|Θ1× 〉QQ〈Θ1× |].

(63)

2

В (58)-(63) для удобства введены обозначения

η0

η1

ξ0 =

,

ξ1 =

(64)

η0 + η1

η0 + η1

338

ЖЭТФ, том 160, вып. 3 (9), 2021

Побочные каналы утечки информации в квантовой криптографии.. .

7.4. Скрытые ненаблюдаемые параметры —

висят от скалярных произведений (65)-(68), но от

скалярные произведения между

них зависит утечка информации к Еве.

состояниями подслушивателя

По этой причине при определенных из измере-

ний параметрах Q+ и Q×, по ненаблюдаемым скры-

Измерения на приемной стороне не являются ин-

тым параметрам необходимо проводить максимиза-

формационно полными, поскольку не позволяют од-

цию утечки информации к Еве при данных наблю-

нозначно восстановить искаженное информацион-

даемых Q+ и Q×.

ное квантовое состояние на входе в приемную стан-

цию. Этот факт приводит к тому, что утечка инфор-

мации, которая выражается через условную энтро-

7.5. Область допустимых значений

пию, зависит от ненаблюдаемых скрытых для леги-

ненаблюдаемых скрытых параметров

тимных пользователей параметров атаки Евы. Точ-

Покажем, что независимым является только

нее говоря, при одних и тех же вероятностях исходов

один параметр ε+(Φ), остальные выражаются через

измерений на приемной стороне значения ненаблю-

него. Кроме того, поскольку состояния |Φ0+,×,0+,× 〉

даемых скрытых параметров будут разными. Исхо-

и |Θ0+,×,0+,× 〉 ортогональны, в утечку информации,

ды измерений не чувствительны к данным парамет-

которая выражается через собственные числа мат-

рам, но в то же время условная энтропия — утечка

рицы плотности Евы (см. ниже), входят только мо-

информации к Еве — зависит от данных парамет-

дули скалярных произведений. Это означает, что

ров.

утечка информации к Еве не зависит от фаз, вообще

Такими ненаблюдаемыми скрытыми для Алисы

говоря, комплексных скалярных произведений. Из-

и Боба параметрами являются скалярные про-

за такой нечувствительности к фазе можно считать

изведения между состояниями подслушивателя,

скалярные произведения вещественными.

〈Φ0+ |Φ1+ 〉 и 〈Θ0+ |Θ1+ 〉.

Из наблюдаемых величин (вероятностей исхо-

Фундаментальное требование унитарности опе-

дов измерений) можно определить не все скалярные

ратора в (42)-(49) приводит к тому, что скалярные

произведения, от которых зависит утечка инфор-

произведения между квантовыми состояниями под-

мации к подслушивателю. Из четырех скалярных

слушивателя в разных базисах связаны определен-

произведений ε+(Φ), ε+(Θ), ε×(Φ) и ε×(Θ) остается

ными соотношениями.

неопределенным ε+(Φ). Остальные три могут быть

С учетом выражений (42)-(49), следующих из

выражены через него.

унитарности оператора Евы, получаем соотношения

С учетом уравнений (65)-(68) получаем следую-

между скалярными произведениями в разных бази-

щие соотношения:

сах:

(1 - Q+)ε(Φ+) = |〈Φ0+|Φ1+〉|,

1 - 2Q× - (1 - Q+)ε+(Φ)

ε+(Θ) =

,

(69)

(65)

Q+

Q+ε(Θ+) = |〈Θ0+|Θ1+〉|,

1

(1 - Q×)ε(Φ×) = |〈Φ0× |Φ1×〉|,

ε×(Φ) =

×

2(1 - Q×)

(66)

(

)

Q×ε(Θ×) = |〈Θ0×|Θ1×〉|,

×

(1-2Q+)-(1-2Q×)+2(1 - Q+)ε+(Φ)

,

(70)

1

1

(1 - Q+)ε(Φ+) =

[1 - 2Q+ +

ε×(Θ) =

×

2

2Q×

(

)

+ (1-Q+) Re(ε(Φ+))-Q+ Re(ε(Θ+))],

(67)

×

(1-2Q+)+(1-2Q×)-2(1 - Q+)ε+(Φ)

(71)

Скалярные произведения между квантовыми состо-

1

яниями по модулю не должны превышать единицы,

Q×ε(Θ×) =

[1 - 2Q+ -

2

с учетом (65)-(71) это приводит к следующим нера-

венствам:

- (1 - Q+) Re(ε(Φ+)) + Q+ Re(ε(Θ+))].

(68)

1 - 2Q× - Q+

L1(Q+, Q×) =

≤ ε+(Φ) ≤

Параметры Q+ и Q× являются экспериментально

1-Q+

наблюдаемыми параметрами и имеют смысл веро-

1 - 2Q× + Q+

ятностей ошибок в прямом + и сопряженном × ба-

≤

= R1(Q+, Q×),

(72)

зисах. Результаты измерений на стороне Боба не за-

1-Q+

339

3*

С. Н. Молотков

ЖЭТФ, том 160, вып. 3 (9), 2021

1

Аналогично для матрицы плотности ρ×XE :

L2(Q+, Q×) =

×

2(1 - Q+)

(

)

ξ1(1 - Q×), ξ0Q×, ξ0(1 - Q×), ξ1Q×.

(80)

×

-2(1 - Q×) - [(1 - 2Q+) - (1 - 2Q×)]

≤

Собственные числа матрицы плотности ρ+E в бази-

1

(

се + равны

≤ ε+(Φ) ≤

2(1 - Q×) -

2(1 - Q+)

Λ±(Φ+) = (1 - Q+)λ±(Φ+),

)

- [(1 - 2Q+) - (1 - 2Q+)]

= R2(Q+, Q×),

(73)

(81)

Λ±(Θ+) = Q+λ±(Θ+),

где

1

L3(Q+, Q×) =

×

2(1 - Q+)

λ±(Φ+) =

(

)

{

√

}

×

(1 - 2Q+) + (1 - 2Q×) - 2Q×

≤ ε+(Φ) ≤

1

4(A(Φ+)B(Φ+) - |ε(Φ+)|2)

=

1±

1-

,

(82)

1

(

)

2

1 - |ε(Φ+)|2

≤

(1 - 2Q+) + (1 - 2Q×) + 2Q×

=

2(1 - Q+)

A(Φ+) = ξ0 + ξ1|ε(Φ+)|2,

= R3(Q+, Q×).

(74)

(83)

B(Φ+) = ξ0|ε(Φ+)|2

+ξ1,

Таким образом, максимизацию утечки информации

к подслушивателю достаточно проводить по одному

λ±(Θ+) =

параметру ε+(Φ), который с учетом (72)-(74) меня-

{

√

}

ется на отрезке

1

4(A(Θ+)B(Θ+)-|ε(Θ+)|2)

=

1±

1-

,

(84)

2

1-|ε(Θ+)|2

{

R(Q+, Q×) = min

R1(Q+, Q×),

}

A(Θ+) = ξ0 + ξ1|ε(Θ+)|2,

R2(Q+, Q×), R3(Q+, Q×)

,

(75)

(85)

B(Θ+) = ξ0|ε(Θ+)|2 + ξ1,

{

Аналогично (79)-(85) для собственных чисел матри-

L(Q+, Q×) = max

L1(Q+, Q×),

цы плотности ρ×E в базисе × получаем

}

L2(Q+, Q×), L3(Q+, Q×)

,

(76)

Λ±(Φ×) = (1 - Q×)λ±(Φ×),

(86)

V (Q+, Q×) = R(Q+, Q×) - L(Q+, Q×).

(77)

Λ±(Θ×) = Q×λ±(Θ×),

Удобно параметризовать ε+(Φ) следующим обра-

где

зом:

λ±(Φ×) =

ε+(Φ) = L(Q+, Q×) + xV (Q+, Q×), x ∈ [0, 1]. (78)

{

√

}

1

4(A(Φ×)B(Φ×)-|ε(Φ×)|2)

=

1±

1-

,

(87)

Остальные параметры выражаются по формулам

2

1 - |ε(Φ×)|2

(62)-(71).

В итоге максимизацию утечки информации к

A(Φ×) = ξ1 + ξ0|ε(Φ×)|2,

(88)

Еве при данных наблюдаемых параметрах Q+ и Q×

B(Φ×) = ξ1|ε(Φ×)|2 + ξ0,

можно проводить только по одной переменной x.

λ±(Θ×) =

7.6. Собственные числа матрицы плотности

{

√

}

подслушивателя

1

4(A(Θ×)B(Θ×)-|ε(Θ×)|2)

=

1±

1-

,

(89)

Для вычисления условных энтропий нужны соб-

2

1 - |ε(Θ×)|2

ственные числа матриц плотности. Для собственных

чисел матрицы плотности ρ+XE в базисе + находим

A(Θ×) = ξ0 + ξ1|ε(Θ×)|2,

(90)

B(Θ×) = ξ0|ε(Θ×)|2 + ξ1.

ξ0(1 - Q+), ξ1Q+, ξ1(1 - Q+), ξ0Q+.

(79)

340

ЖЭТФ, том 160, вып. 3 (9), 2021

Побочные каналы утечки информации в квантовой криптографии.. .

8. ОЦЕНКА ДЛИНЫ СЕКРЕТНОГО КЛЮЧА:

Утечка информации при коррекции ошибок в

ОДНОФОТОННЫЙ СЛУЧАЙ, ИДЕАЛЬНЫЕ

асимптотическом шенноновском пределе с учетом

ДЕТЕКТОРЫ, АСИМПТОТИЧЕСКИЙ

(52)-(71) имеет вид

ПРЕДЕЛ

⊗n

Hεmax(ρ

|ρ⊗nY) = H(ρ⊗nXY ) - H(ρ⊗nY) + δ(ε) =

Для того чтобы показать, как изменяется оцен-

XY

(

√

ка длины секретного ключа по мере включения в

1

(1))

рассмотрение различных реальных каналов утечки

= n h(Q) + const

log

(92)

n

ε

информации, сначала приведем такие оценки для

строго однофотонного источника, когда парамет-

Оценка длины ε-секретного ключа принимает вид

ры атаки Евы известны точно. Затем учтем тот

факт, что имеется только оценка параметров ата-

ℓε = Hεmin(ρ⊗nXE|ρ⊗nE) - Hεmax(ρ⊗nXY |ρ⊗nY) =

ки — ошибки на приемной стороне при конечной

(

√

длине переданных последовательностей.

1

(1))

Сначала рассмотрим асимптотический случай

=n

1 - 2h(Q) - 2const

log

(93)

n

ε

длинных последовательностей. При стремлении

длины передаваемой последовательности к беско-

В асимптотическом пределе n → ∞, ε → 0 последнее

нечности оценка вероятности ошибки становится

слагаемое в (93) стремится к нулю, и мы приходим к

самой вероятностью, т.е. параметр ошибки известен

знаменитой формуле для длины секретного ключа

точно.

протокола BB84 [4, 17] ℓε→0 = n(1 - 2h(Q)). Дли-

В случае идеальных детекторов нижняя граница

на секретного ключа обращается в нуль при ошибке

энтропийных соотношений неопределенностей до-

выше критической Qc ≈ 11 %.

стигается на симметричной атаке [15], Q+ = Q× =

= Q. Ненаблюдаемые скрытые параметры — ска-

лярные произведения в этом случае равны

9. ОЦЕНКА ПАРАМЕТРОВ ПО

РЕЗУЛЬТАТАМ ИЗМЕРЕНИЙ

ε(Φ+,×) = ε(Θ+,×) = 1 - 2Q.

В реальной ситуации истинная вероятность

Оценки параметров и первого усечения матриц

ошибки Q точно не известна, имеется лишь оценка

плотности, связанного с оценкой наблюдаемых па-

данной вероятности. Есть различные способы оцен-

раметров, не требуется. Достаточно только второго

ки данной вероятности. Первый способ состоит в

усечения при вычислении условной сглаженной эн-

раскрытии и сравнении части последовательности,

тропии матрицы плотности в виде тензорного произ-

посланной Алисой, и последовательности, измерен-

ведения ρ(n)XE = ρ⊗nXE. Сглаженная условная min-энт-

ной Бобом. Пусть оценка вероятности ошибки —

ропия, вычисленная на усеченной матрице плотнос-

доля неправильных отсчетов nincorr, зарегистри-

ти ρ⊗nXE, удовлетворяющей условию ε-близости в

рованных Бобом из последовательности длины

смысле следового расстояния, имеет вид

n1, есть Q

= nincorr/n1. Из-за конечной длины

последовательности число (частота) неправильных

Hεmin(ρ⊗nXE|ρ⊗nE) =

отсчетов флуктуирует.

= max Hmin(ρ⊗nXE |ρ⊗nE) =

Второй способ оценки вероятности состоит в

||ρ⊗nXE-ρ⊗nXE||1≤ε

следующем. Существующие процедуры коррекции

= H(ρ⊗nXE) - H(ρ⊗nE) - δ(ε) =

ошибок позволяют сразу проводить коррекцию оши-

(

√

бок без предварительной оценки вероятности ошиб-

1

(1))

ки. Пусть проведена чистка ошибок, после коррек-

= n 1-h(Q)-(2Hmax(ρX)+1)

log

,

(91)

n

ε

ции известна оценка вероятности ошибки — извест-

но число исправленных битов. Однако это не озна-

где Q — истинная вероятность ошибки, матрица

чает, что такое число и есть истинное число ошибок

плотности в (91) берется из соотношений (52)-(57),

в последовательности n1. Для определенности будем

const = 2Hmax(ρX) + 1,

иметь в виду первый способ. При этом для экономии

обозначений будем считать, что длина n1

раскры-

Hmax(ρX) = rank(ρX) = 2

ваемой последовательности для оценки вероятности

[4], n — длина зарегистрированной последователь-

ошибки совпадает с длиной не раскрываемой после-

ности.

довательности n для получения ключа.

341

С. Н. Молотков

ЖЭТФ, том 160, вып. 3 (9), 2021

При оценке вероятности ошибки фактически мы

В итоге вычисление условной сглаженной энтро-

имеем дело с бернуллиевской схемой испытаний.

пии проводится на матрицах плотности ε = ε1 + ε2,

Для бернуллиевской схемы испытаний вероятность

близких в смысле следового расстояния к истинной

того, что частота ошибок Q в последовательности

матрице плотности, находим

длины n отличается от вероятности Q, есть (см., на-

пример, [18])

in

(ρ(n)XE|Q∈δ

|ρ(n)

)≥

Q

E|Q∈δQ

(

√

))

Pr{Ω1} = Pr{|Q - Q| ≤ δ(ε1)} ≥

1

(1

≥n

1-h(Q+δ(ε1))-const

log

(96)

n

ε2

≥ 1 - 2exp{-2δ(ε1)2n1} = 1 - ε1.

(94)

Для оценки длины секретного ключа нужно учесть

Важно отметить, что данная оценка является одно-

информацию, выдаваемую при коррекции ошибок.

родной в том смысле, что вероятность отклонения

В шенноновском пределе аналогично (91)-(93) по-

частоты Q от истинной вероятности Q не зависит

лучаем

от величины вероятности Q. По этой причине фор-

мулу (94) можно интерпретировать следующим об-

ax

(ρ(n)XE|Q∈δ

|ρ(n)

)≤

Q

E|Q∈δQ

разом: вероятность события, что наблюдаемая ве-

(

√

личина ошибки попадает в δ-окрестность истинной

1

(1))

≤ n h(Q + δ(ε1)) + const

log

(97)

вероятности Q (Q - δ(ε1), Q + δ(ε1)), реализуется с

n

ε2

вероятностью не менее 1 - ε1.

После этого проверяется факт исправления оши-

бок. Алиса генерирует открыто случайную битовую

10. ОЦЕНКА ДЛИНЫ СЕКРЕТНОГО

строку длиной n и вычисляет бит четности данной

КЛЮЧА: ОДНОФОТОННЫЙ СЛУЧАЙ,

строки со своим ключом. Боб поступает аналогично.

ИДЕАЛЬНЫЕ ДЕТЕКТОРЫ, КОНЕЧНЫЕ

Биты четности Алисы и Боба открыто сравнивают-

ПОСЛЕДОВАТЕЛЬНОСТИ

ся. Процедура проводится M раз. Если все M срав-

При конечной длине последовательности, когда

нений успешны, то вероятность того, что все ошибки

вероятность ошибки точно не известна, для вычис-

действительно исправлены и очищенный ключ Боба

ления сглаженной min-энтропии нужно использо-

XB совпадает с ключом Алисы XA, есть

вать формулы (52)-(57) для матриц плотности, в ко-

Pr[XA = XB] ≥ 1 - εcorr, εcorr = 1/2M .

(98)

торых вместо Q должно быть подставлено Qmax =

= Q + δ(ε1) — чем больше ошибка, тем меньше

Поскольку при такой проверке через открытый ка-

условная энтропия, тем меньше нехватка информа-

нал связи выдается M = log(1/εcorr) битов инфор-

ции Евы о ключе. Значение берется на правой гра-

мации, длина финального секретного ключа долж-

нице доверительного интервала в (94). При этом ве-

на быть уменьшена на M битов. Окончательно для

роятность события Ω1 не менее 1 - ε1. С учетом ска-

оценки длины ε = ε1 + ε2-секретного ключа получа-

занного для тензорного произведения

ем

ρ(n)XE|Q

=ρ⊗nXE|Q

max

max

ℓε = n (1 - 2h (Q + δ(ε1))) -

для сглаженной энтропии с учетом (52)-(57) полу-

√

)

(

)

чаем

( 1

1

- 2const n log

- log

(99)

ε2

εcorr

(ρ(n)XE|Q∈δ

|ρ(n)

)≥

in

Q

E|Q∈δQ

Связь между δ(ε1) и ε1 дается формулой (94).

(

Формула (99) означает, что если n-битовая стро-

≥ n H(ρXE|Qmax|ρE|Q

)-

max

ка первичного ключа до коррекции ошибок сжима-

ется при помощи универсальных хеш-функций вто-

√

рого порядка до длины, определяемой (99), то сжа-

1

(1))

- const

log

,

Qmax = Q + δ(ε1),

(95)

тая строка — финальный ключ — будет ε-секретным

n

ε2

в смысле следового расстояния.

где Q — наблюдаемая ошибка на приемной стороне,

Из сравнения (93) и (99) видно, что при конечной

Qmax — оценка вероятности ошибки — значение на

длине передаваемой последовательности эффектив-

правой границе доверительного интервала.

ная ошибка Qmax, входящая в формулу для длины

342

ЖЭТФ, том 160, вып. 3 (9), 2021

Побочные каналы утечки информации в квантовой криптографии.. .

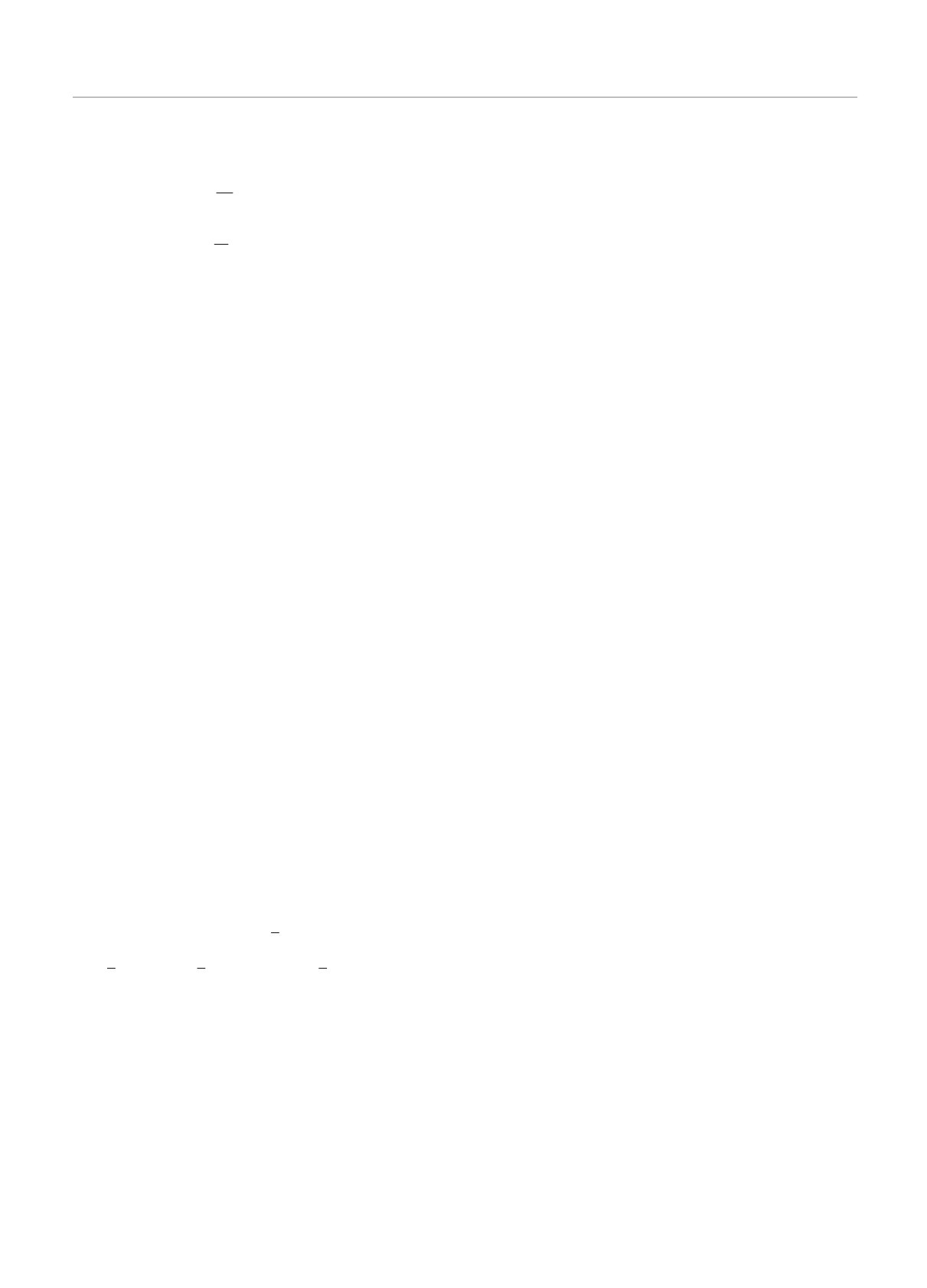

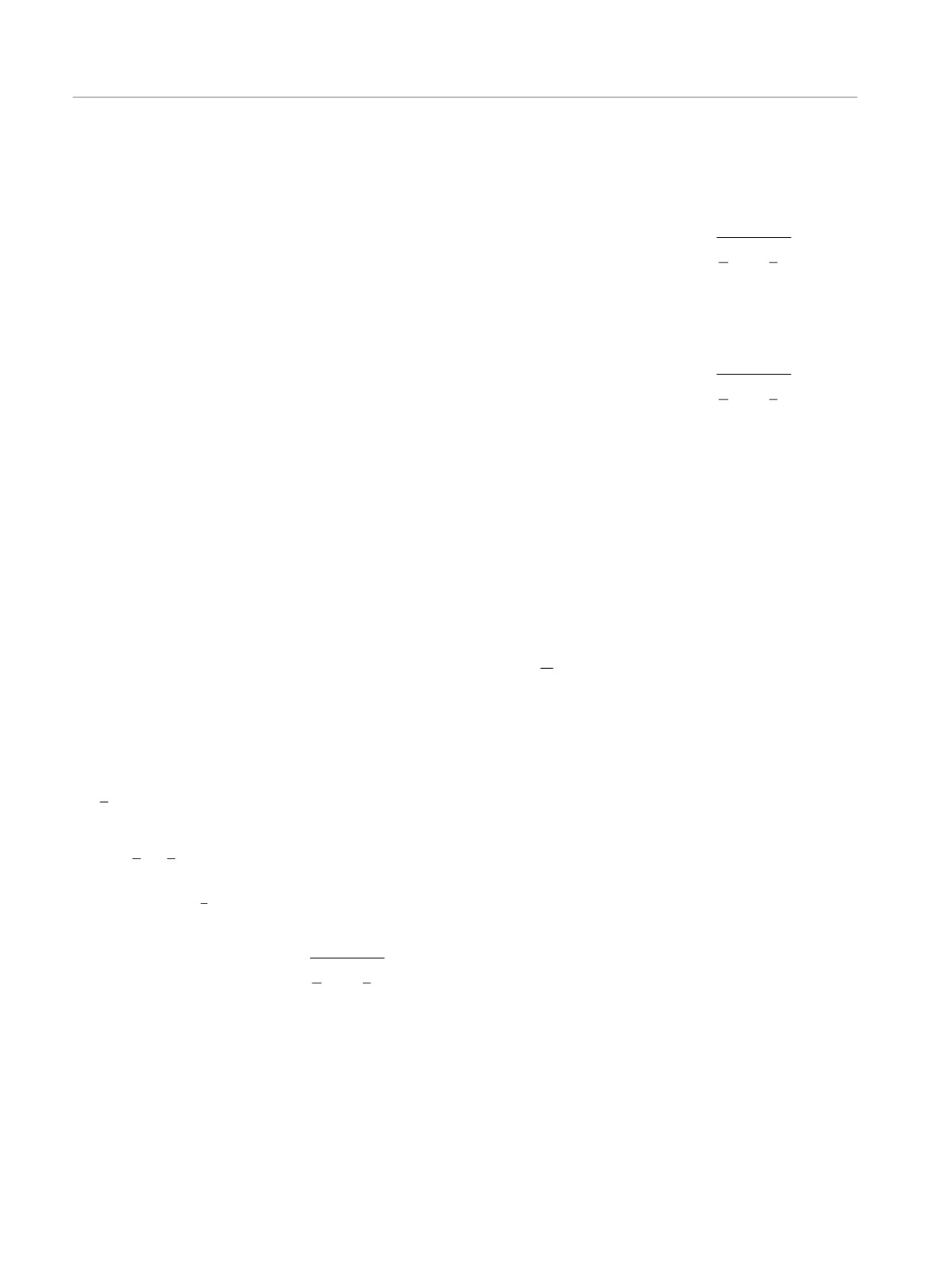

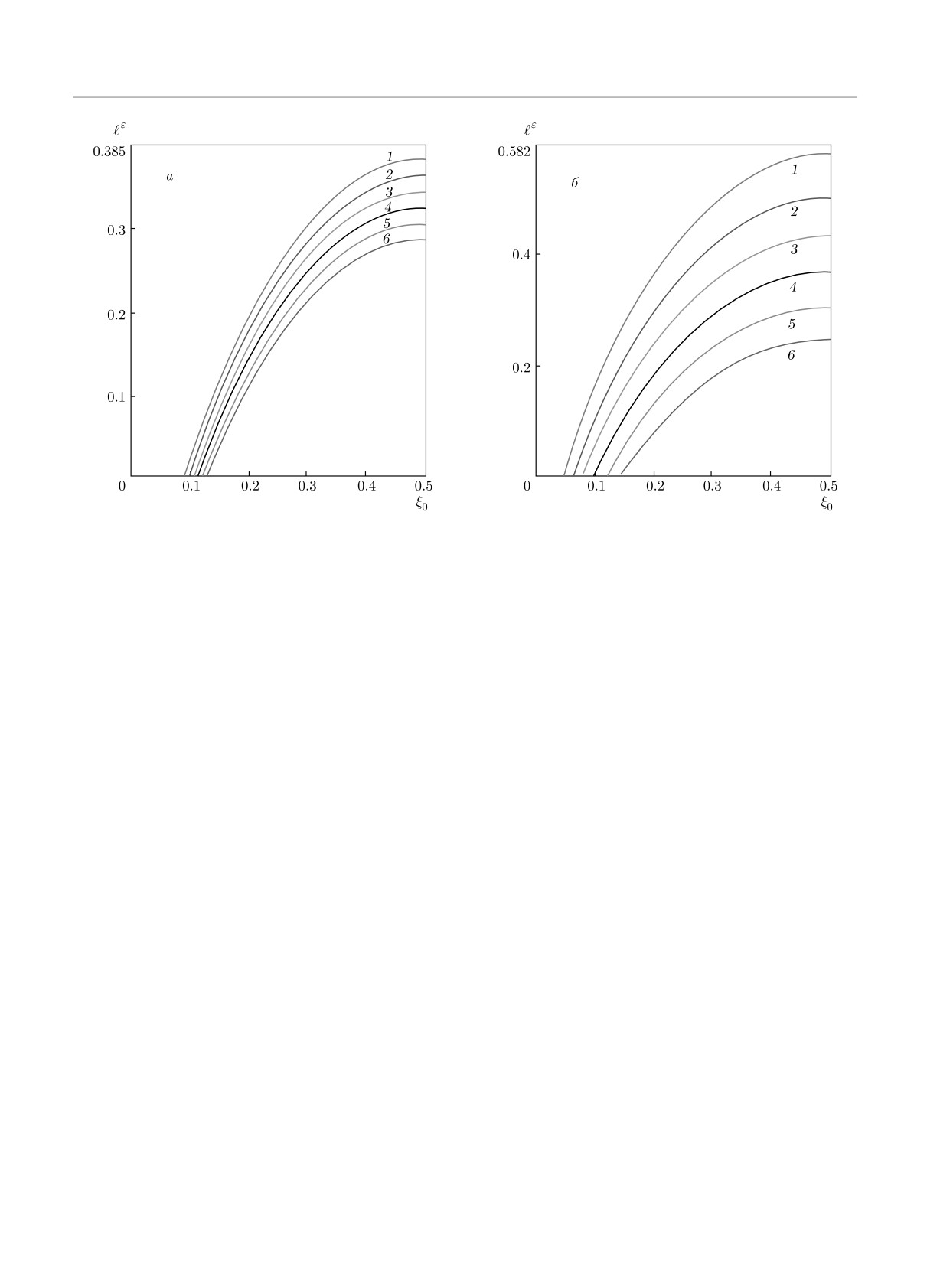

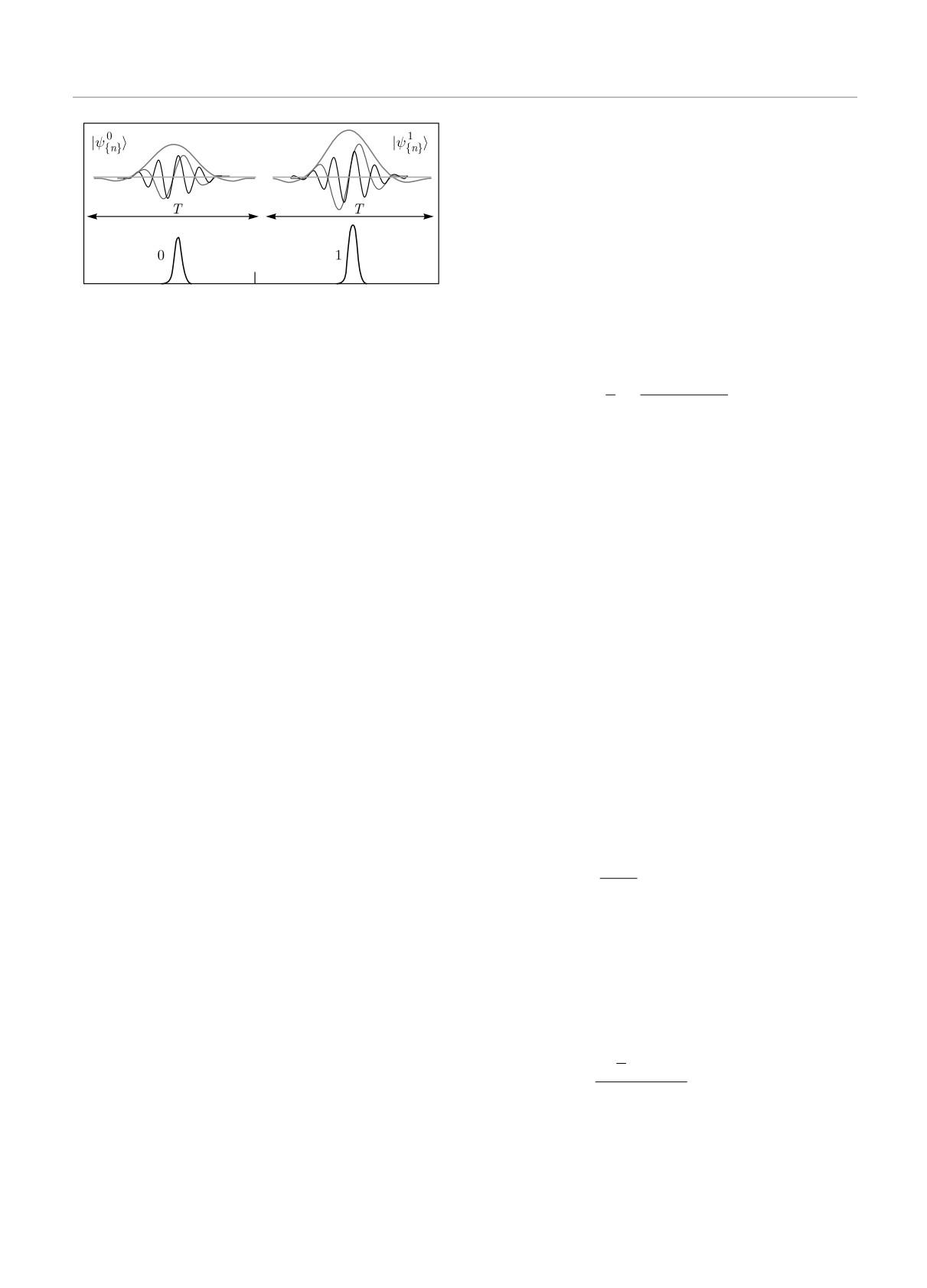

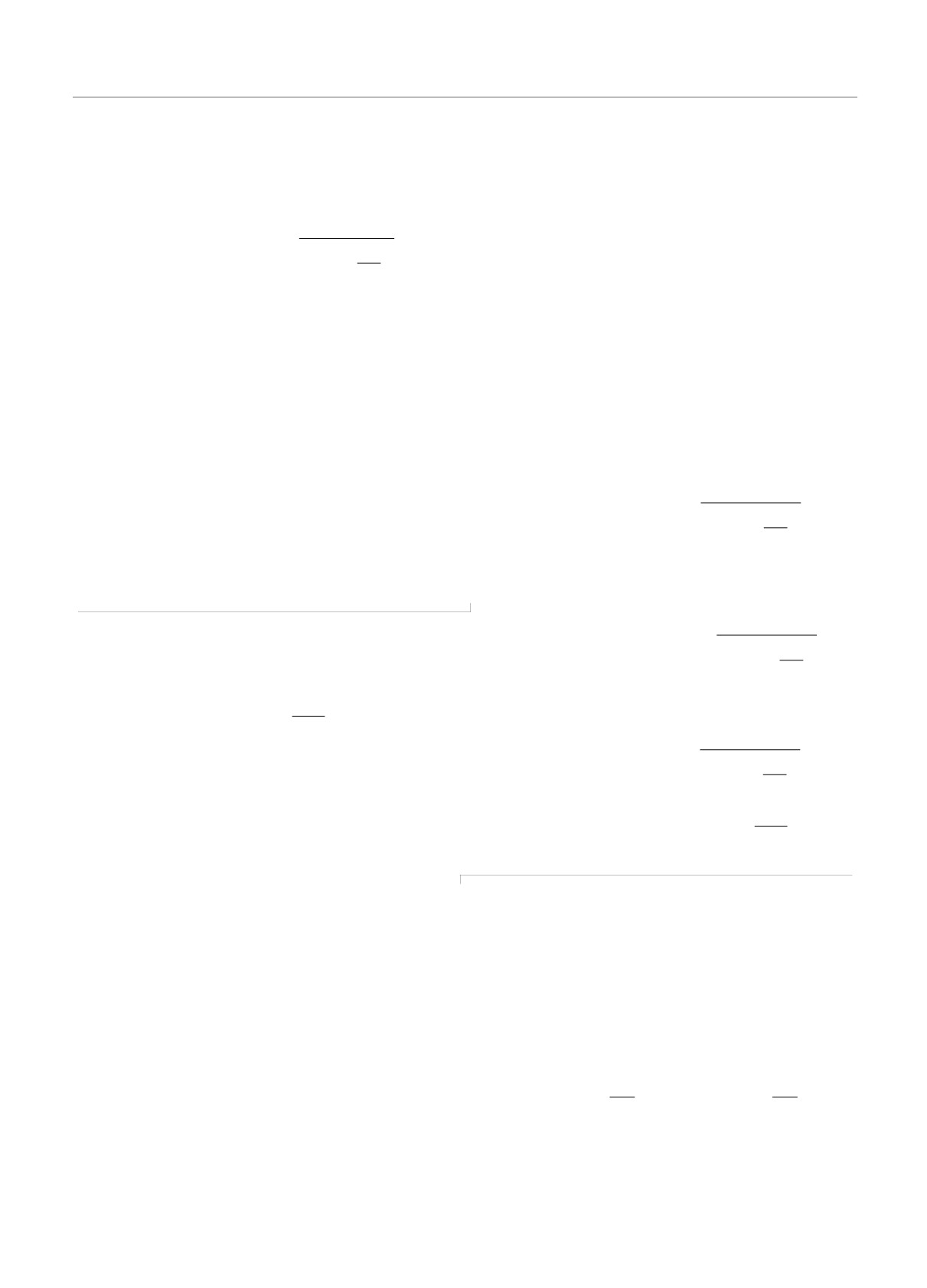

Рис. 1. Зависимости длины секретного ключа в пересчете на одну посылку от наблюдаемой величины ошибки Q: a) предел

конечных последовательностей, имеется оценка вероятности ошибки, б) вероятность ошибки точно известна. Параметр

секретности ε1 = ε2 = 10-9 для всех кривых. Длина последовательности n для оценки параметров и длина последова-

тельности для получения ключа приняты одинаковыми и равными n = 107 (1), 106 (2), 105 (3), 104 (4)

секретного ключа, оказывается большей, чем реаль-

нок 1б относится к случаю, когда истинная вероят-

ная ошибка Q.

ность ошибки Q точно известна.

Результат, аналогичный выражению (99), был

Как видно из рис. 1, с ростом длины последо-

получен ранее в [5] с использованием энтропий-

вательности n, используемой для оценки величины

ных соотношений неопределенностей. В нашем слу-

ошибки, критическая наблюдаемая ошибка Q, до ко-

чае результат получается явным построением ата-

торой возможно секретное распределение ключей,

ки Евы на передаваемый ключ, что требуется для

увеличивается и принимает асимптотическое значе-

последующего вычисления длины ключа в случае

ние Q ≈ 11 %. Таким образом, при заданном пара-

неидеальных детекторов с различными квантовыми

метре секретности ε1,2 для достижения большей ве-

эффективностями, а также для учета побочных ка-

личины критической ошибки требуется более длин-

налов утечки информации к Еве.

ная последовательность для оценки истинной веро-

ятности ошибки.

Однофотонный случай, разные квантовые

11. РЕЗУЛЬТАТЫ РАСЧЕТОВ В

эффективности детекторов, конечные последова-

ОДНОФОТОННОМ СЛУЧАЕ

тельности.

Для иллюстрации эволюции длины секретного

Отметим, что поиск минимума по одной перемен-

ключа по мере последовательного включения в рас-

ной x проводился с учетом флуктуаций параметра

смотрение различных факторов приведем результа-

ошибки (см. формулу (78)). Как видно на рис. 2,

ты численных расчетов.

длина ключа обнаруживает минимум как функция

Однофотонный случай, предел конечных после-

параметра минимизации x. Кроме того, скалярные

довательностей, равные квантовые эффективнос-

произведения между состояниями Евы в симмет-

ти детекторов.

ричном случае — одинаковые наблюдаемые ошибки

На рис. 1 приведены зависимости от Q длины

в прямом и сопряженном базисах, ξ0 = ξ1 = 0.5 —

секретного ключа для строго однофотонных инфор-

равные квантовые эффективности детекторов, ока-

мационных состояний в пределе конечных последо-

зываются одинаковыми в минимуме длины секрет-

вательностей (рис. 1a) в случае, когда истинная ве-

ного ключа. В симметричном случае скалярные про-

роятность ошибки неизвестна, а делается ее оцен-

изведения ε+(Φ) и ε×(Φ), ε+(Θ) и ε×(Θ) оказывают-

ка через наблюдаемую величину ошибки Q. Рису-

ся равными 1 - 2Q (Q — ошибка с учетом флук-

343

С. Н. Молотков

ЖЭТФ, том 160, вып. 3 (9), 2021

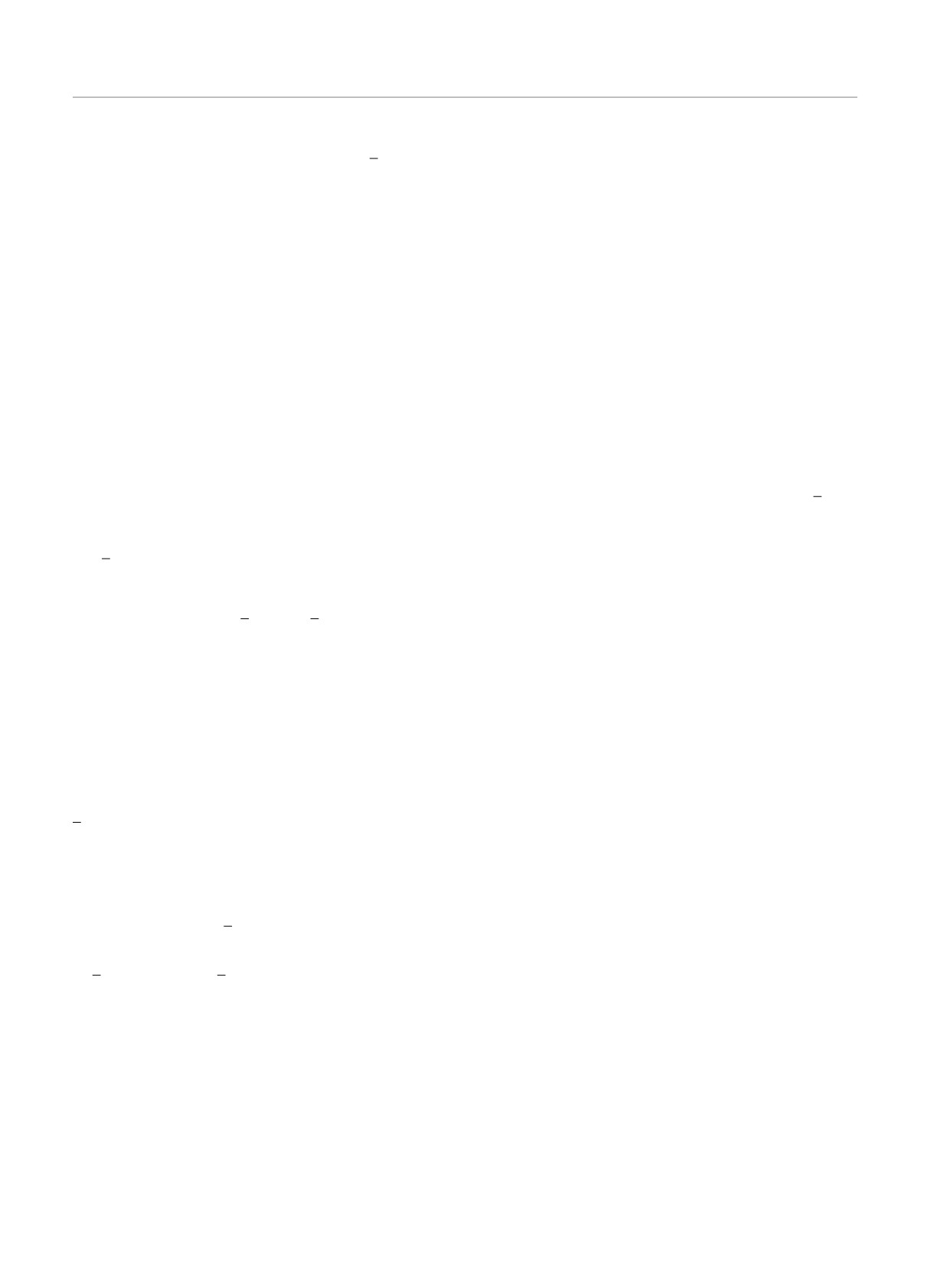

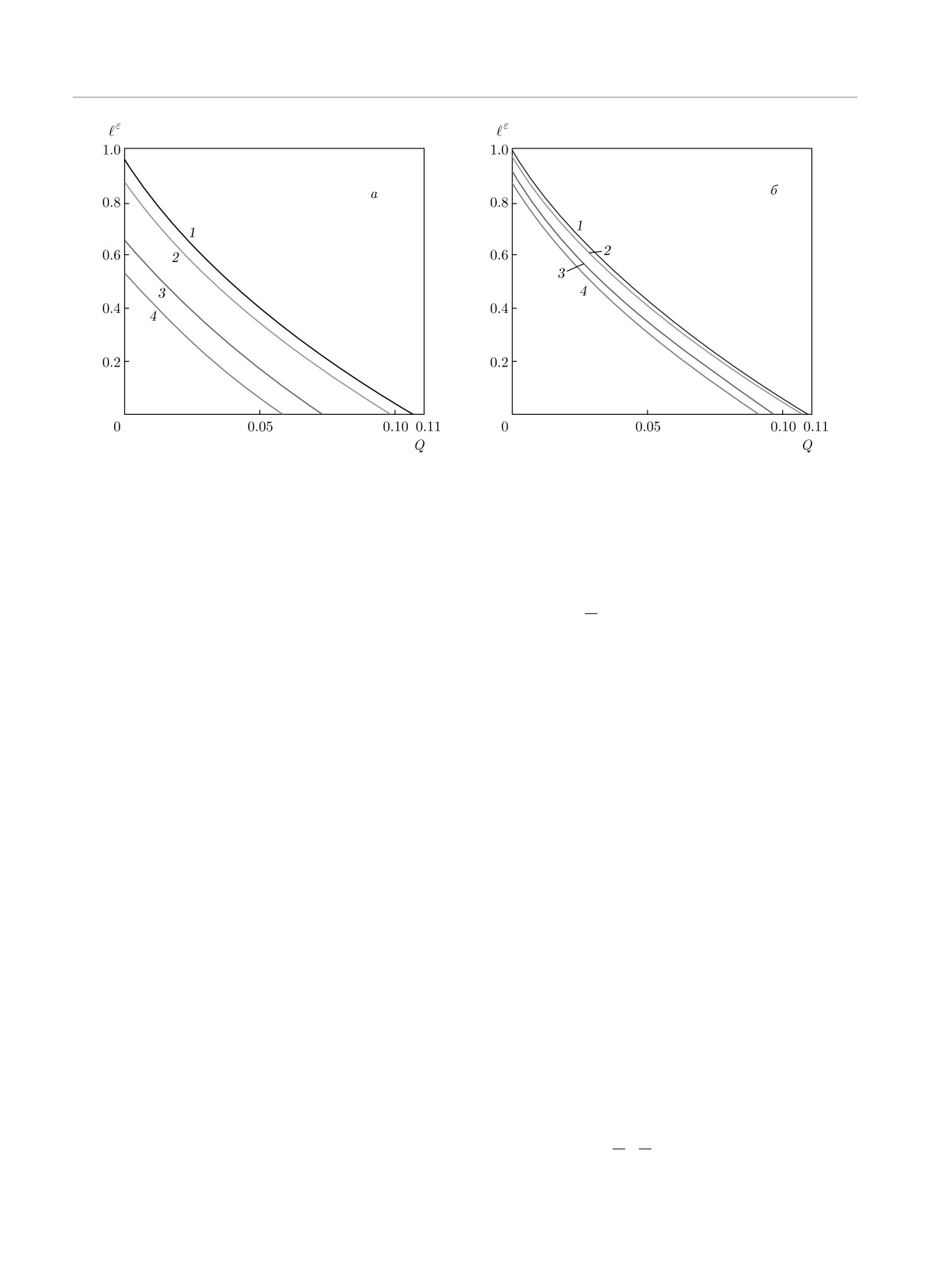

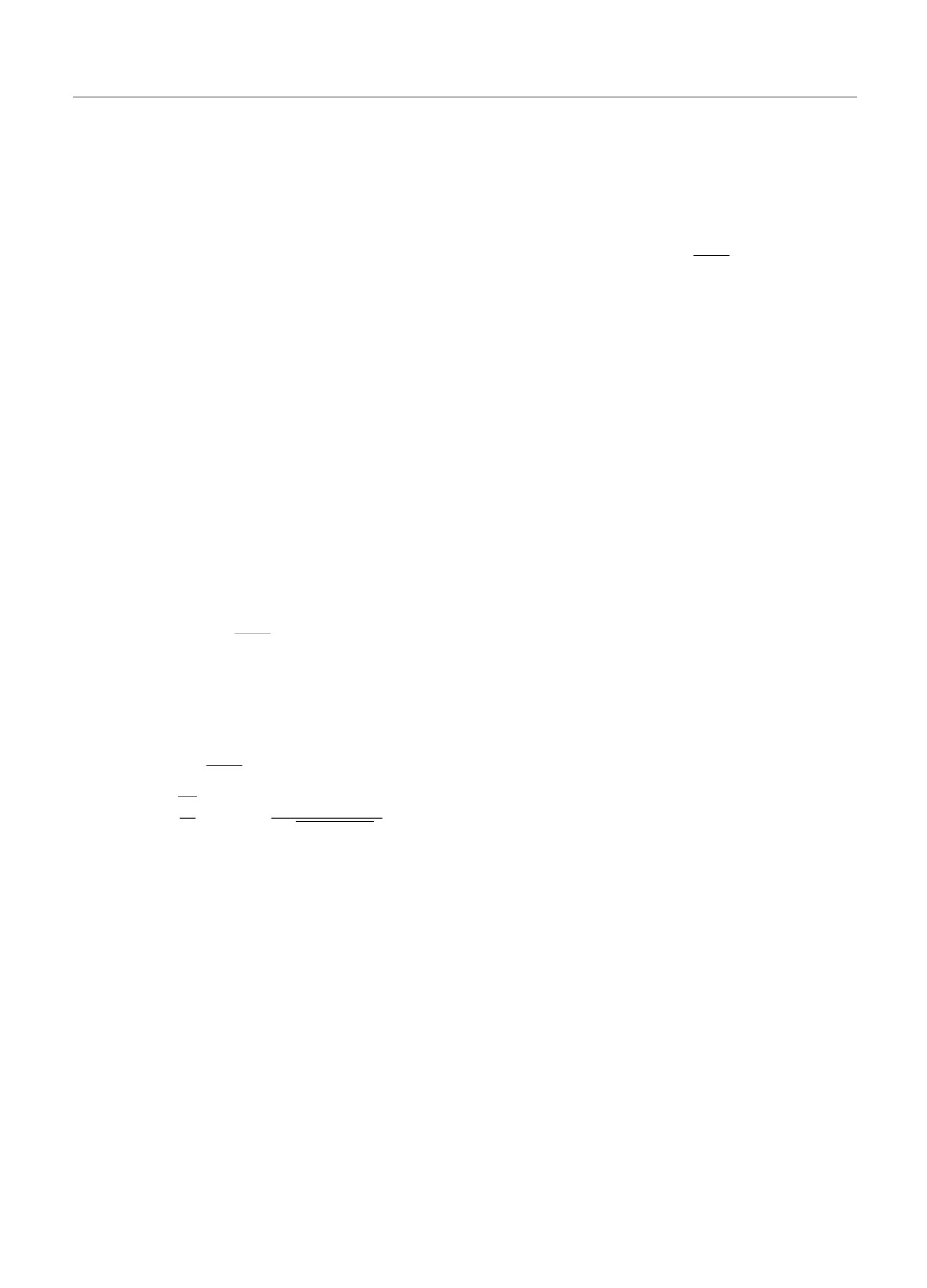

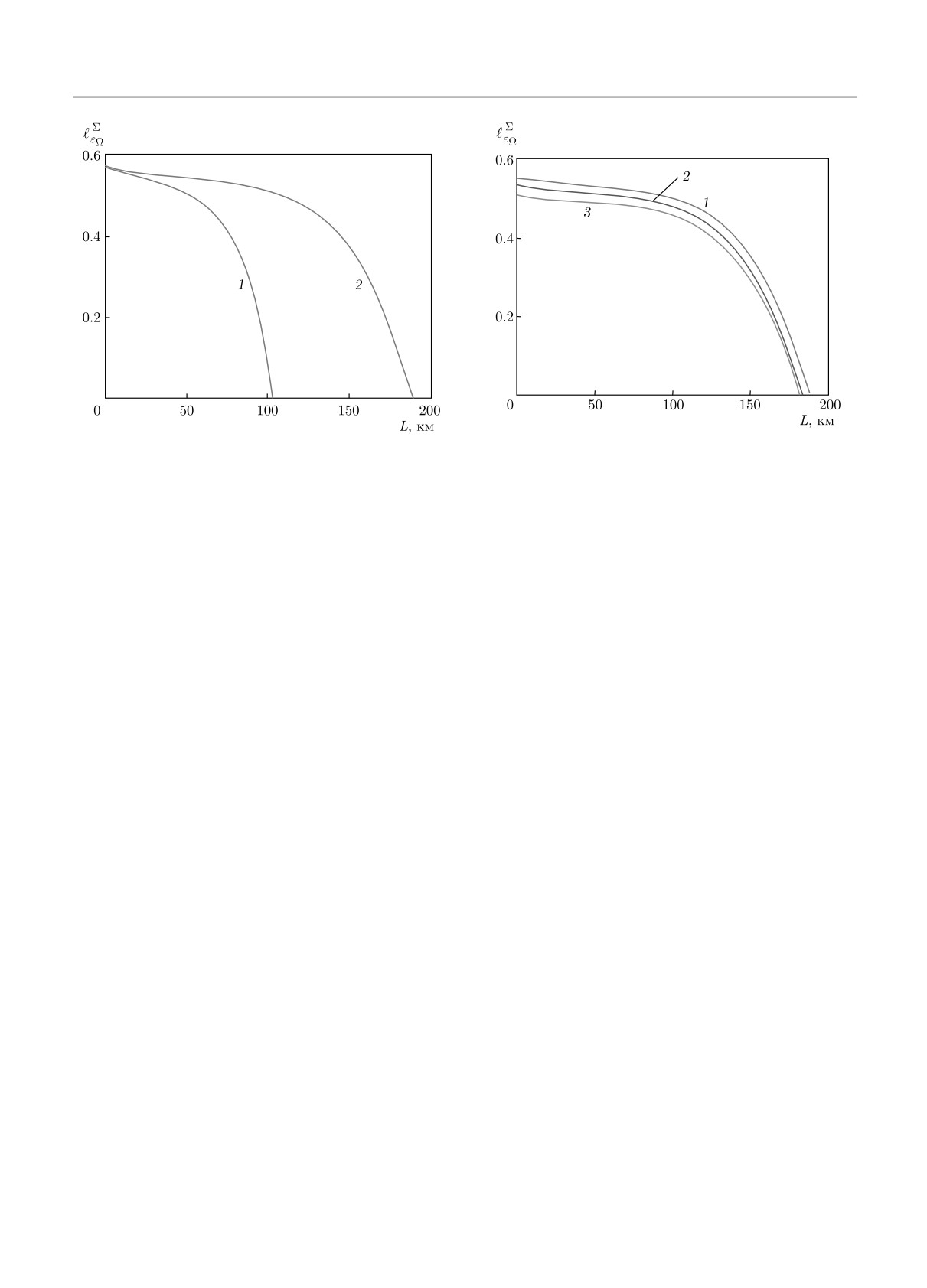

Рис. 2. Зависимости ненаблюдаемых скрытых параметров — скалярных произведений между состояниями Евы в раз-

ных базисах (кривые 1-4), кривые 5 — зависимости длины секретного ключа от параметра оптимизации x (формула

(78)). Кривым 1 отвечает зависимость ε+(Φ), 2 — ε+(Θ), 3 — ε×(Φ), 4 — ε×(Θ) как функция параметра x. Значения

параметров: ξ0 = 0.5, ξ1 = 0.5 для всех кривых рис. а,б. Вероятность наблюдаемой ошибки Q+ = Q× = 0.05 для всех

кривых рис. а,б. Длина последовательности n = 104 для кривых рис. a, n = 106 для кривых рис. б. Значения параметров:

ξ0 = 0.25, ξ1 = 0.75 для всех кривых рис. в,г. Вероятность наблюдаемой ошибки Q+ = 0.05, Q× = 0.07 для всех кривых

рис. в, г. Длина последовательности n = 104 для кривых рис. г, n = 106 для кривых рис. в. Параметр секретности для

всех кривых ε1 = ε2 = 10-9

туаций) в разных базисах. Как видно из сравне-

ностей детекторов длина секретного ключа умень-

ния рис. 2а и б, а также рис. 2г и в, с уменьшени-

шается. Например, из рис. 2г видно, что при до-

ем длины последовательности n, используемой для

статочно большой разности квантовых эффективно-

оценки параметров, длина секретного ключа умень-

стей детекторов (ξ0 = 0.25, ξ1 = 0.75) длина ключа

шается из-за большего доверительного интервала

в минимуме оказывается отрицательной, что озна-

при заданном параметре секретности ε. Кроме то-

чает невозможность получить секретный ключ при

го, с увеличением разницы квантовых эффектив-

таких параметрах. При длине последовательности

344

ЖЭТФ, том 160, вып. 3 (9), 2021

Побочные каналы утечки информации в квантовой криптографии.. .

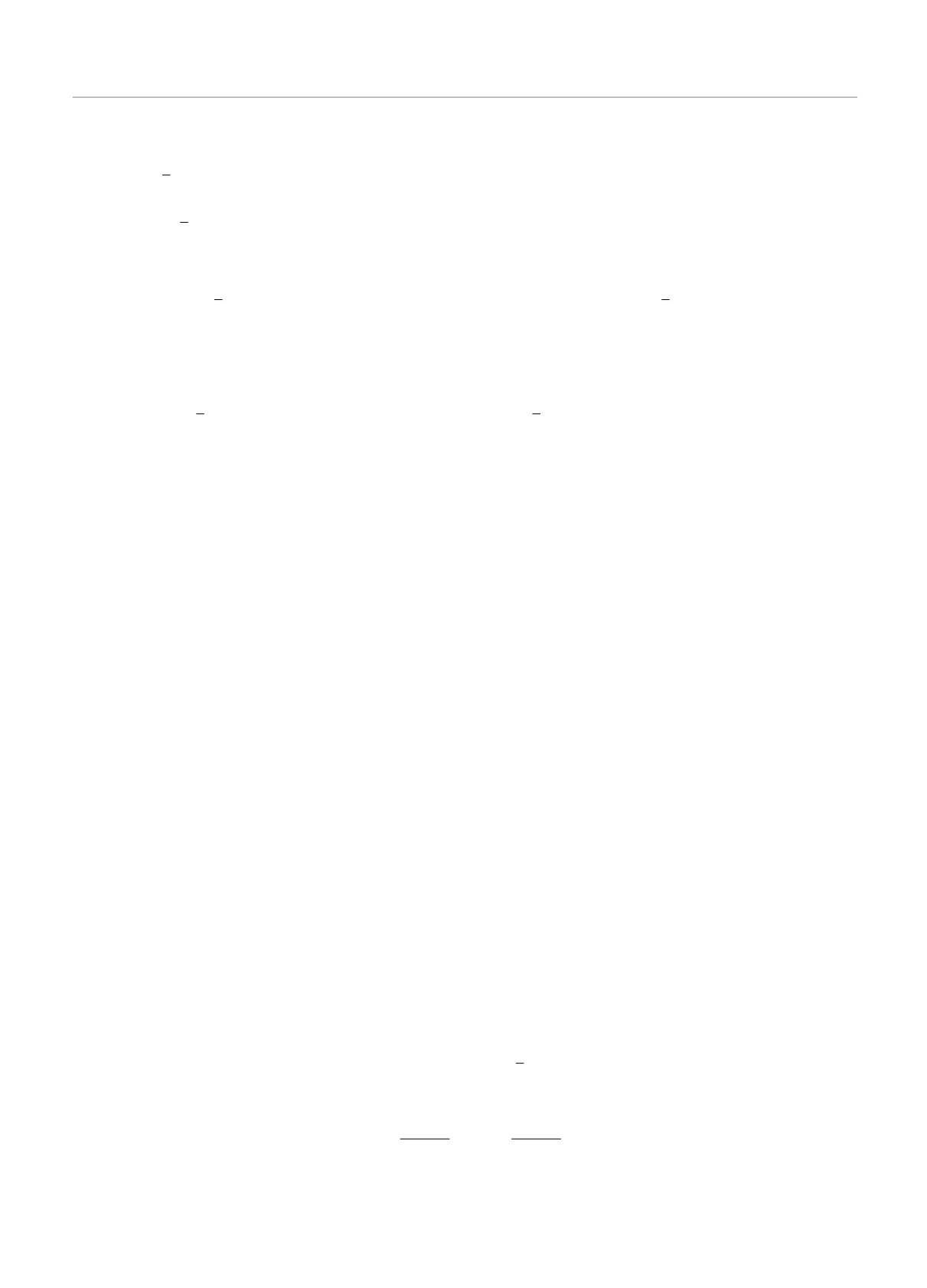

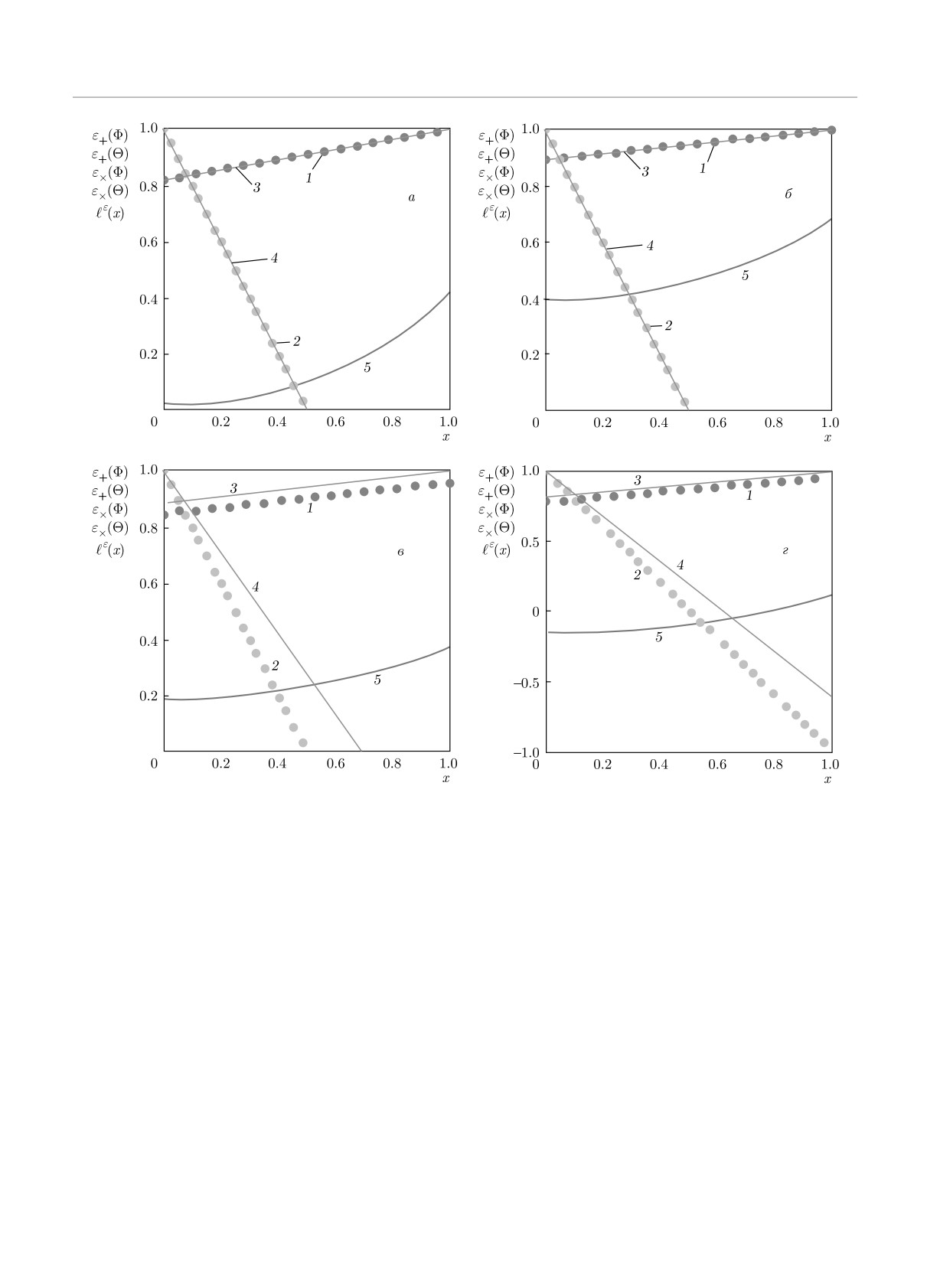

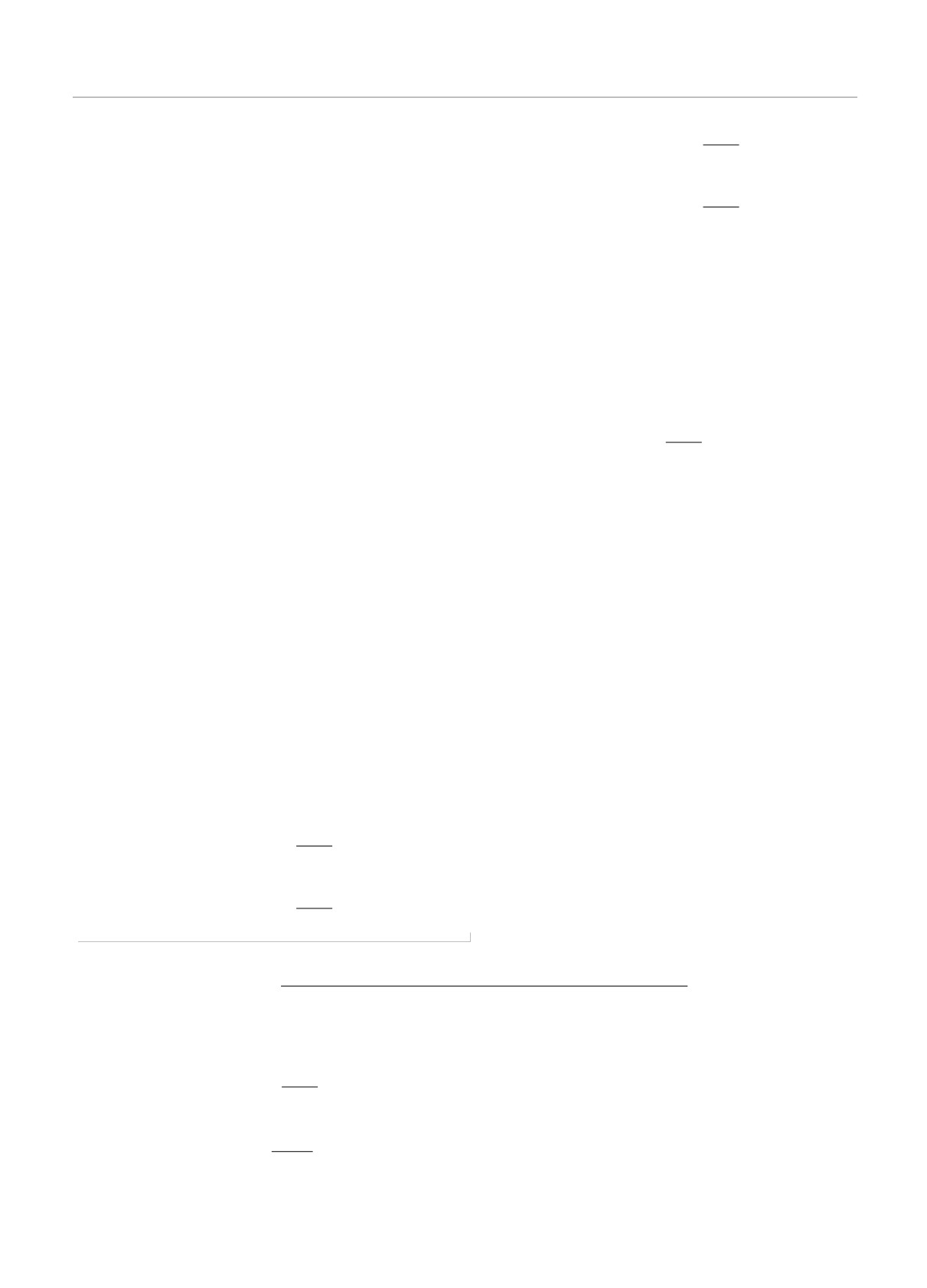

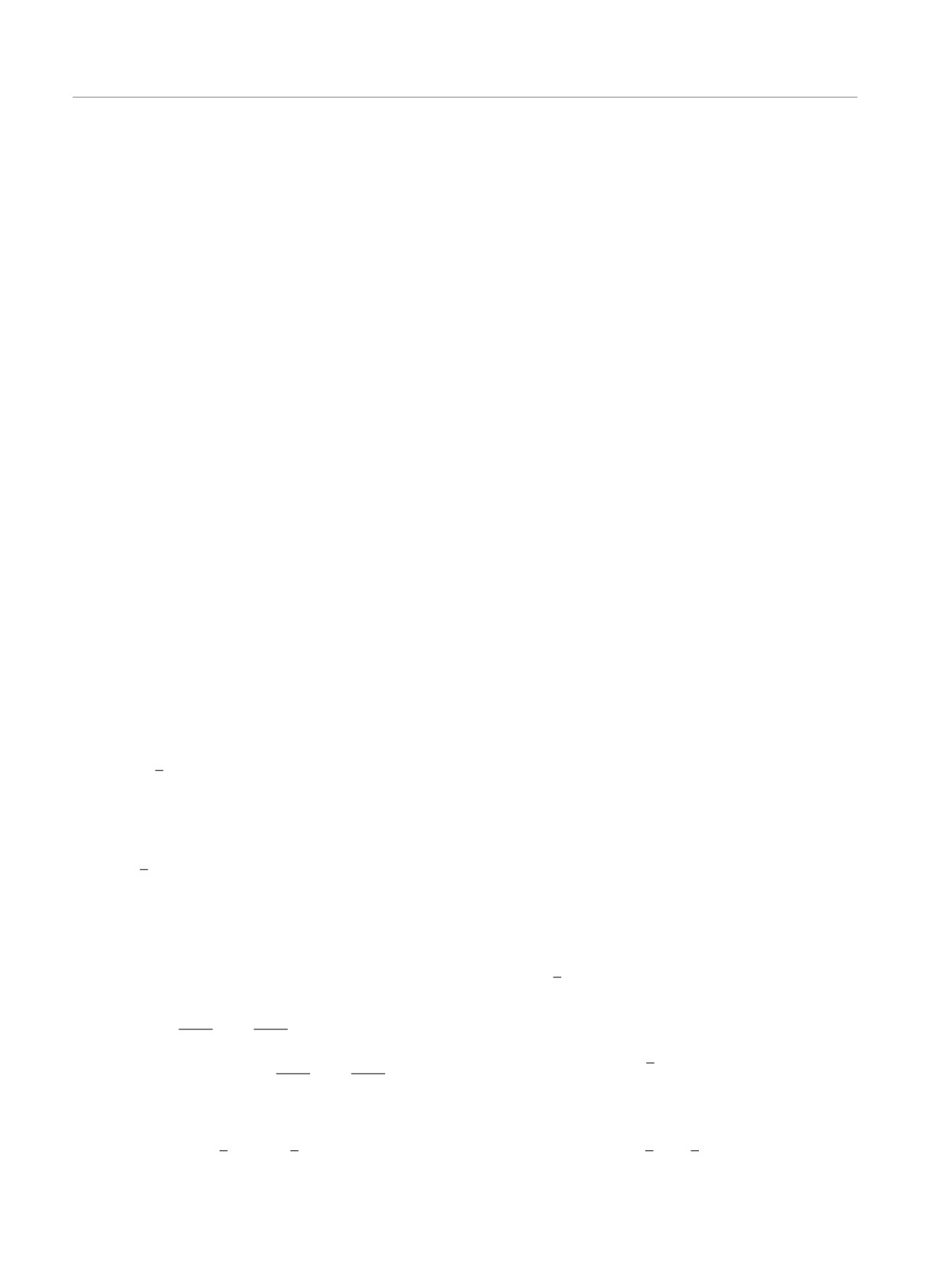

Рис. 3. Зависимости длины секретного ключа от наблюдаемой ошибки Q в базисе + в случае конечной длины после-

довательности. Параметры для рис. а, б: квантовые эффективности детекторов ξ0 = 0.25, ξ1 = 0.75 для всех кривых;

наблюдаемая ошибка в базисе Q× = Q, 1.1Q, 1.2Q, 1.3Q, 1.4Q, 1.5Q соответственно для кривых 1-6; длина последо-

вательности для оценки параметров n = 104 (а), n = 106 (б). Параметры для рис. в,г: в) квантовые эффективности

детекторов ξ0 = 0.5, ξ1 = 0.5 для всех кривых; г) квантовые эффективности детекторов ξ0 = 0.45, ξ1 = 0.55 для всех

кривых; наблюдаемая ошибка в базисе Q× = Q, 1.1Q, 1.2Q, 1.3Q, 1.4Q, 1.5Q соответственно для кривых 1-6; длина

последовательности для оценки параметров рис. в, г n = 106. Параметр секретности для всех рисунков ε1 = ε2 = 10-9

345

С. Н. Молотков

ЖЭТФ, том 160, вып. 3 (9), 2021

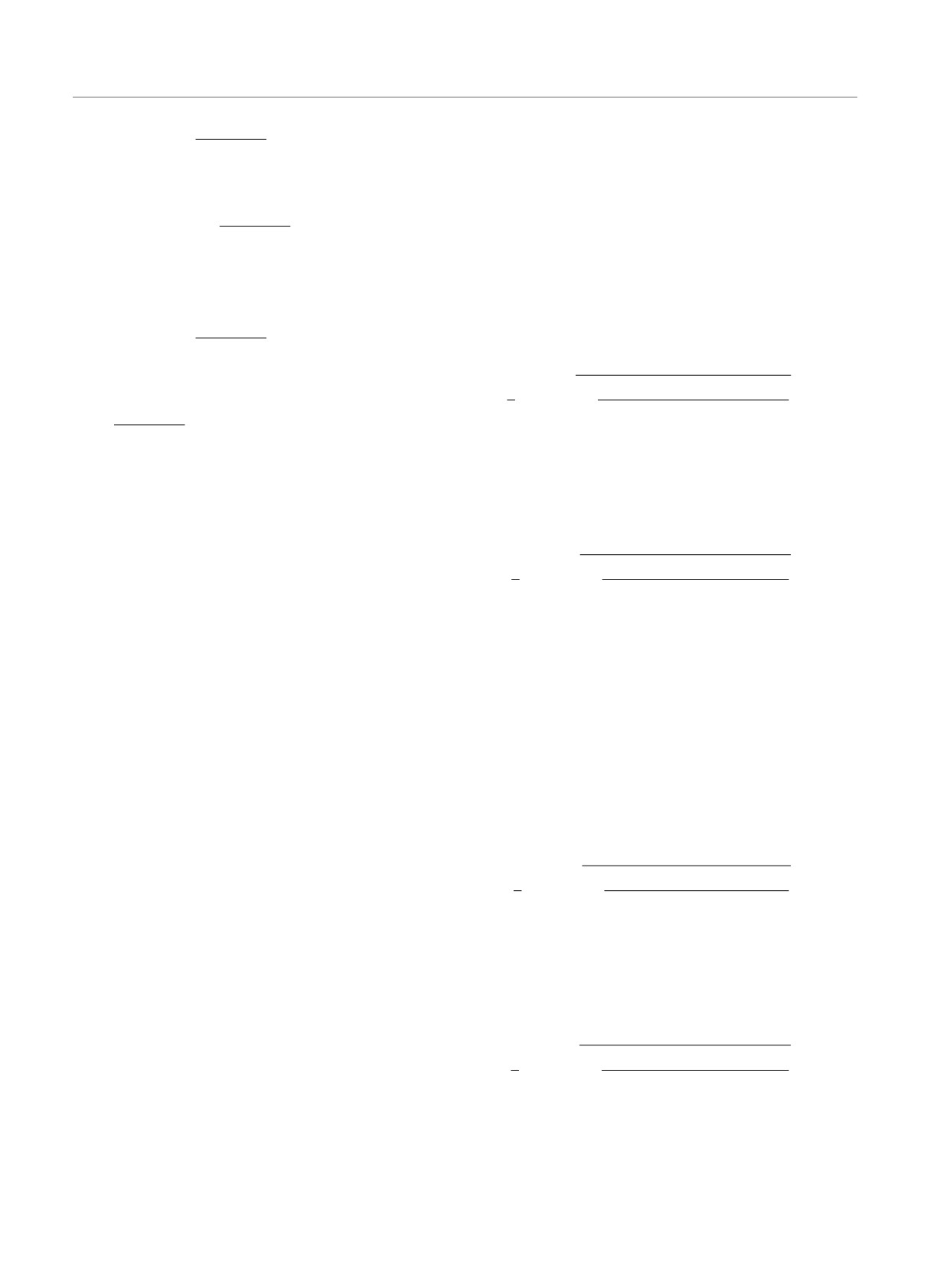

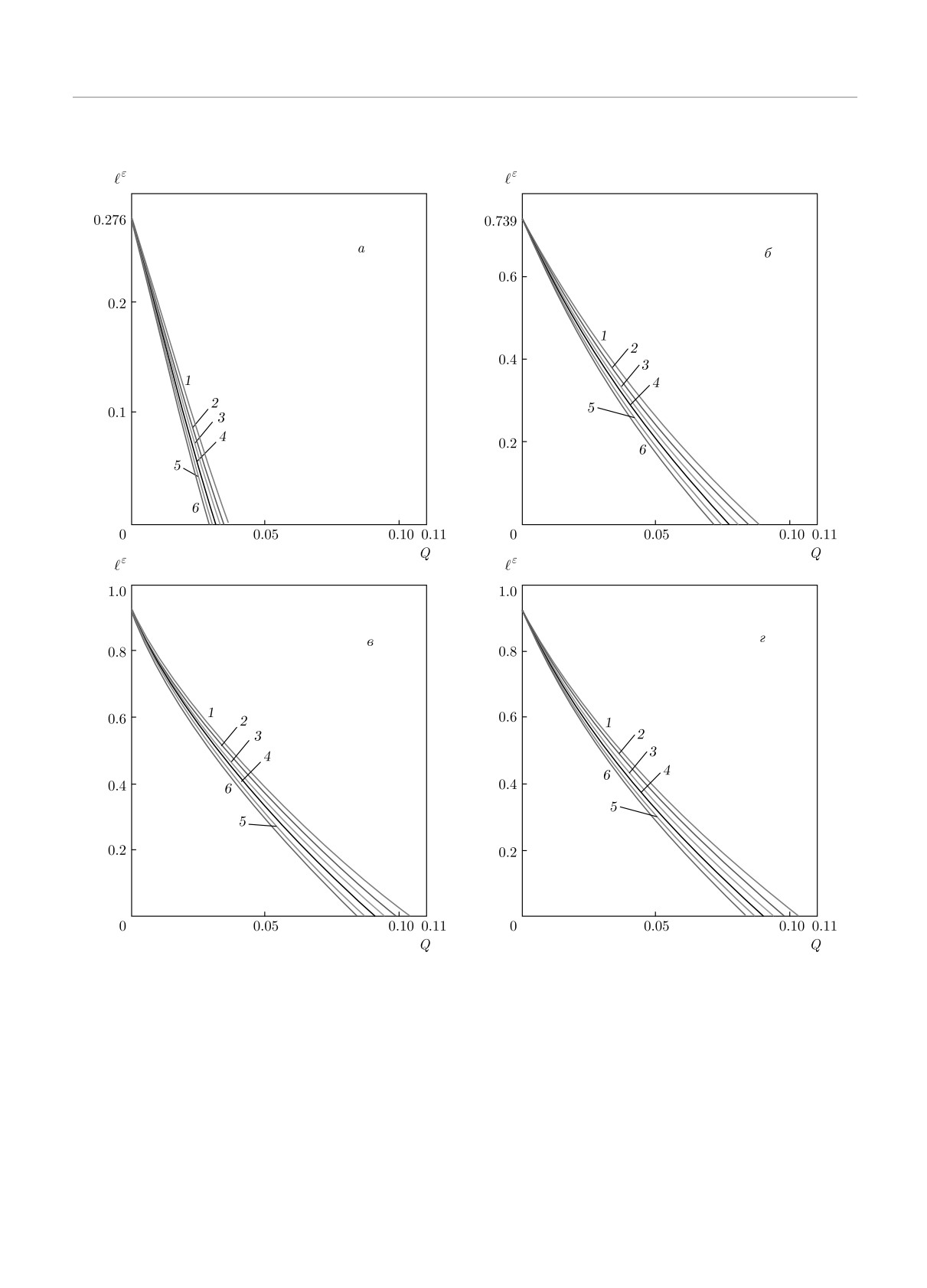

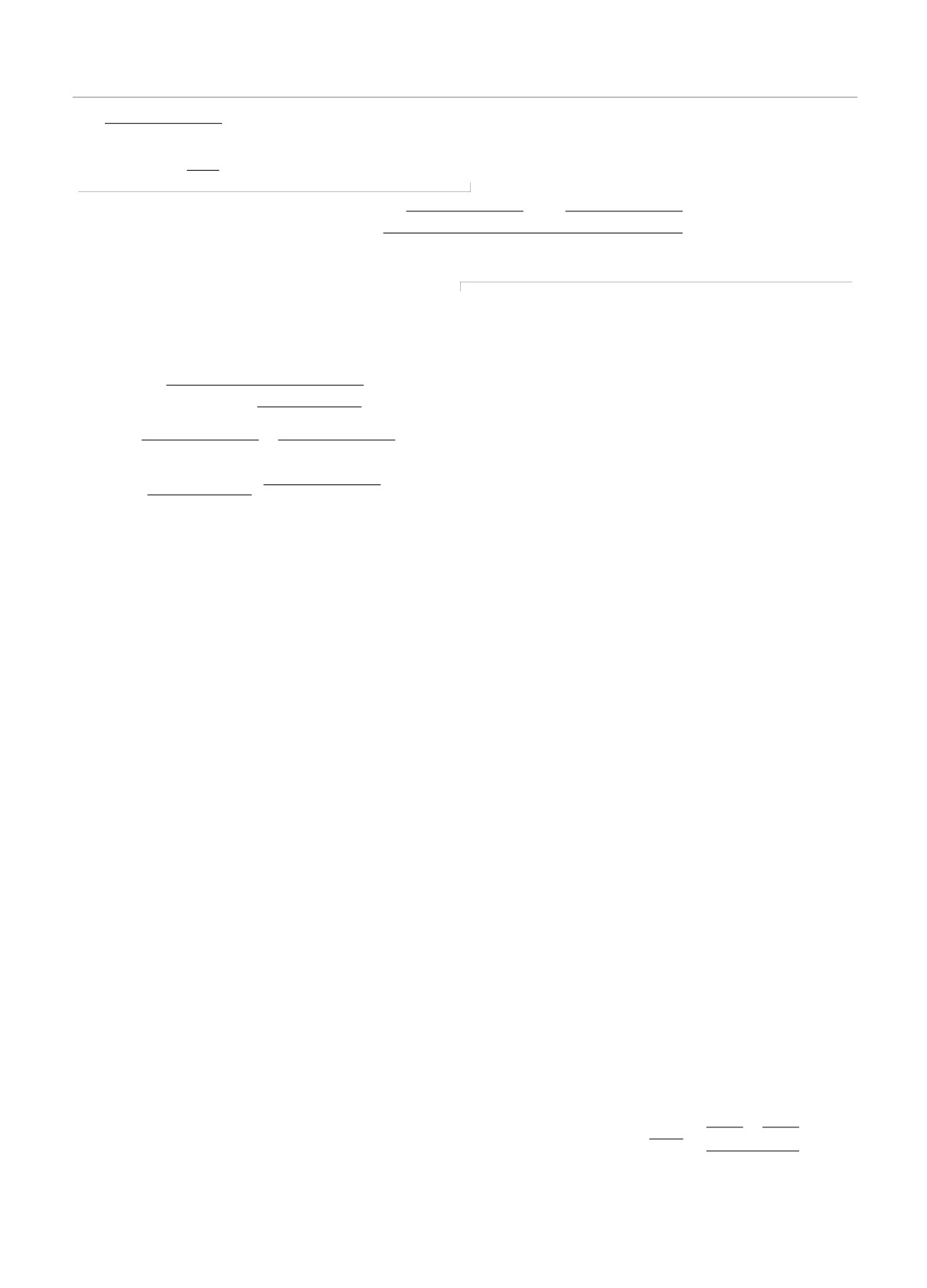

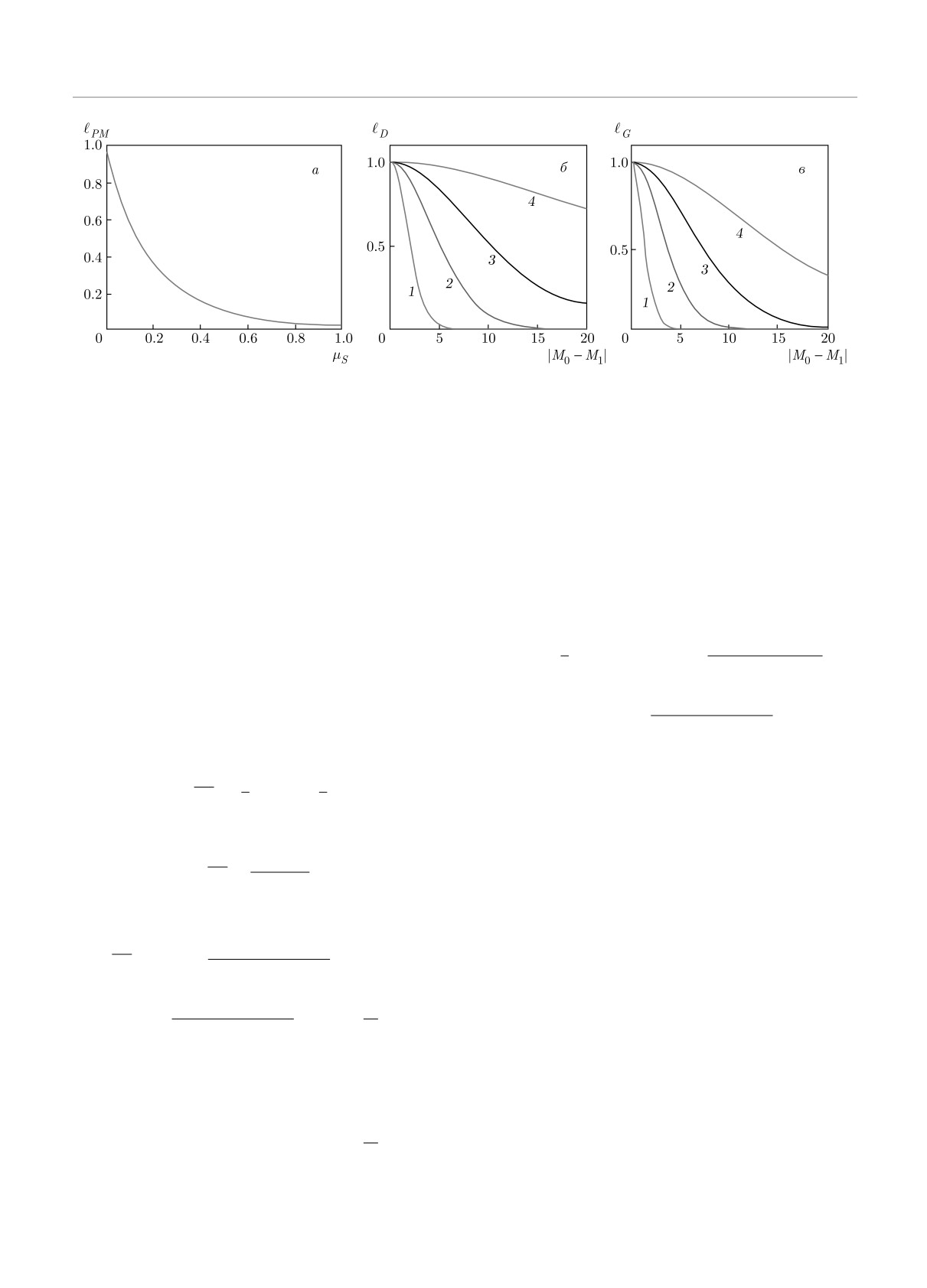

Рис. 4. Зависимости длины секретного ключа от квантовой эффективности детекторов ξ0 = η0/(η0 + η1) при различных

значениях наблюдаемой ошибки в разных базисах. Значения используемых параметров: а) Q+ = 0.05 для всех кривых,

Q× = 0.05, 1.1 · 0.05, 1.2 · 0.05, 1.3 · 0.05, 1.4 · 0.05, 1.5 · 0.05 соответственно для кривых 1-6; б) Q+ = 0.01, 0.02, 0.03,

0.04, 0.05, 0.06, Q× = 0.05, 1.1 · 0.05, 1.2 · 0.05, 1.3 · 0.05, 1.4 · 0.05, 1.5 · 0.05 соответственно для кривых 1-6. Длина

последовательности для всех кривых n = 106, параметр секретности ε1 = ε2 = 10-9

n = 104 для оценки параметров доверительный ин-

Как следует из рис. 4, при данной наблюдаемой

тервал оказывается широким и оценка истинной ве-

вероятности ошибки существует критическое значе-

роятности ошибки завышенной (ср. рис. 2в и 2г).

ние разности квантовых эффективностей, при ко-

торой еще возможно распределение секретных клю-

Зависимости длины секретного ключа от наблю-

чей. При стремлении квантовой эффективности од-

даемой ошибки в однофотонном случае при ко-

ного из детекторов к нулю длина секретного ключа

нечных длинах последовательностей приведены на

обращается в нуль при сколь угодно малой ошибке.

рис. 3. Однородная оценка параметров по наблюда-

емой ошибке проводилась по формуле (94). После

этого проводилась минимизация длины ключа по

12. УЧЕТ НЕОДНОФОТОННОСТИ

параметру x. Основной вывод из рис. 3 сводится к

ИНФОРМАЦИОННЫХ СОСТОЯНИЙ,

тому, что критическая наблюдаемая ошибка и длина

DECOY STATE-МЕТОД ПРИ РАЗНЫХ

секретного ключа уменьшаются по мере несиммет-

КВАНТОВЫХ ЭФФЕКТИВНОСТЯХ

ричности по наблюдаемой ошибке в разных базисах

ДЕТЕКТОРОВ

и при разных квантовых эффективностях детекто-

ров. Выход длины секретного ключа на асимптоти-

Как упоминалось выше, секретный ключ наби-

ческий режим происходит при длинах n, используе-

рается из однофотонной компоненты состояний, до-

мых для оценки истинной вероятности ошибки, т. е.

стигающей приемной стороны. В этом разделе по-

при значениях n ≈ 106 (см. рис. 3а,б и рис. 3в,г).

лучим оценки для вероятности однофотонной ком-

поненты состояний, когда параметры атаки Евы из-

Представляет интерес поведение длины секрет-

ного ключа в широком диапазоне квантовых эффек-

вестны точно. В следующем разделе учтем тот факт,

тивностей детекторов. На рис. 4 приведены зависи-

что параметры точно не известны, а имеется лишь

мости от ξ0 длины секретного ключа в строго одно-

оценка параметров. Затем будут учтены поправки,

фотонном случае при конечных длинах последова-

связанные с конечной длиной передаваемых после-

тельностей.

довательностей.

346

ЖЭТФ, том 160, вып. 3 (9), 2021

Побочные каналы утечки информации в квантовой криптографии.. .

Исходный Decoy State-метод исходит из следу-

Стандартная квантовомеханическая интерпрета-

ющих посылок [19-22]. Информационными состоя-

ция матрицы плотности — квантового ансамбля,

ниями являются когерентные состояния. Использу-

сводится к тому, что в канале присутствуют состо-

ется несколько когерентных состояний с разными

яния |Ψxk〉BB〈Ψxk| с разными числами фотонов с ве-

средними числами фотонов. Часть состояний явля-

роятностями

ются информационными, часть — состояниями «ло-

(2ξ)k

вушками», которые используются для оценки доли

Pk(ξ) = e-2ξ

k!

однофотонной компоненты регистрируемых состоя-

Основная идея метода состоит в том, что под-

ний и вероятности ошибки в однофотонной компо-

ненте информационных состояний. Фаза когерент-

слушиватель, не имея дополнительной информации

и обнаружив в канале связи компоненту состоя-

ных состояний считается полностью рандомизиро-

ванной — равнораспределенной на отрезке [0, 2π].

ний с данным числом фотонов k, не знает, из ка-

кого состояния и с каким средним числом фотонов

Поскольку фаза когерентных состояний в каждой

данная компонента возникла. Основное предполо-

посылке подслушивателю неизвестна, подслушива-

жение стандартного Decoy State-метода основано на

тель «видит» в канале не чистые когерентные состо-

том, что, обнаружив число фотонов k, подслушива-

яния, а статистическую смесь фоковских состояний

с разным числом фотонов. Статистика состояний по

тель действует каждый раз одинаково, т. е. дейст-

вия подслушивателя зависят только от обнаружен-

числу фотонов является пуассоновской.

Далее для определенности будем рассматривать

ного числа фотонов в состоянии. На формальном

уровне действия подслушивателя после обнаруже-

Decoy State-метод с тремя состояниями (одно ин-

формационное, два состояния «ловушки») соответ-

ния состояния с данным числом фотонов описыва-

ются действием супероператора — вполне положи-

ственно со средним числом фотонов ξ

∈ I

=

тельного отображения — наиболее общего преобра-

= {μ, ν1, ν2}. Для матрицы плотности состояний в

зования квантовых состояний в квантовые состоя-

канале имеем

ния. Вид супероператора зависит только от обнару-

∑

(2ξ)k

ρx(ξ) = e-2ξ

|Ψxk〉BB〈Ψxk| =

женного числа фотонов в канале.

k!

k=0

Супероператор в самом общем виде может быть

представлен как

∑

= P(k)(μ)|Ψxk〉BB〈Ψxk|,

(100)

TBE[|Ψxk〉BB〈Ψxk|] = ρxk,BE.

(102)

k=0

В результате возникает запутанное состояние

k

(2ξ)

Боб-Ева ρxk,BE. Явный вид состояния в (102) в стан-

Pk(ξ) = e-2ξ

,

k!

дартном Decoy State-методе не требуется. Для оцен-

√

ки доли однофотонной компоненты и вероятности

∑

k!

|m〉1 ⊗ |k - m〉2

|Ψxk〉B =

eiϕxm

√

,

(101)

ошибки в ней достаточно только наблюдаемого тем-

2k

m!(k - m)!

па отсчетов в посылках, отвечающих состояниям с

m=0

где ϕx — относительная фаза состояний, локали-

различными средними числами фотонов.

В итоге Боб на приемной стороне измеряет не

зованных во временных окнах 1 и 2, в которую

кодируется информация о битах ключа, состояния

исходные состояния, а состояния (102).

|m〉1 ⊗ |k - m〉2 — фоковские состояния при фазо-

Измерения Боба на приемной стороне описыва-

вом кодировании во временных окнах 1 и 2 (нижние

ются разложением единицы, обычно ортогональным

индексы).

(50), (51). В результате измерений у Боба возникает

Нужно отметить следующее. Состояния в (100),

отсчет, который интерпретируется как логический

(101) после рандомизации фаз в среднем имеют та-

бит y = 0 или y = 1.

кой вид в канале связи. При фазовом кодирова-

Пусть Алисой было послано состояние, отвеча-

нии число фотонов в двух временных окнах равно

ющее логическому значению бита x = 0, 1, тогда

условная вероятность того, что Боб зарегистриру-

2ξ. Перед регистрацией данные (см., например, [8])

состояния преобразуются на интерферометре Ма-

ет значение y, есть

ха - Цандера, затем регистрируются в определенном

(103)

P(k)Y|X(y|X = x) = TrBE{Myρxk,BE}.