Письма в ЖЭТФ, том 111, вып. 11, с. 778 - 786

© 2020 г. 10 июня

О подслушивании в квантовой криптографии

через побочные каналы утечки информации

С. Н. Молотков1)

Институт физики твердого тела РАН, 142432 Черноголовка, Россия

Академия криптографии Российской Федерации, 121552 Москва, Россия

Центр квантовых технологий, МГУ им. М. В. Ломоносова, 119899 Москва, Россия

Поступила в редакцию 16 апреля 2020 г.

После переработки 18 апреля 2020 г.

Принята к публикации 18 апреля 2020 г.

В квантовой криптографии, кроме атак на передаваемые квантовые состояния, возможно детекти-

рование состояний в побочных каналах утечки информации. Без учета утечки информации по побочным

каналам невозможно всерьез говорить о секретности ключей в реальных системах квантовой крипто-

графии. В работе предложен квантово-механический метод учета утечки ключевой информаци через

побочные каналы - детектирование электромагнитного побочного излучения, активное зондирование

фазового модулятора на передающей станции и переизлучения лавинных детекторов на приемной сто-

роне. Метод учитывает совместные коллективные измерения квантовых состояний во всех каналах утеч-

ки информации и работает при любой интенсивности и структуре состояний в побочных каналах. Выбор

специальных базисных функций вытянутого сфероида позволяет “сшить” квантовое и классическое опи-

сание сигналов в побочных каналах. Установлена связь между утечкой информации и фундаментальной

величиной Холево, также дана прозрачная и интуитивно ясная на физическом уровне интерпретация

результатов.

DOI: 10.31857/S1234567820110105

Введение. Методы несакционированного съема

электронного криптографического оборудования [4]

информации развиваются по мере развития спосо-

(некоторые исторические примеры см., например, в

бов передачи и защиты информации. В классической

[5]). Различные типы интерфейсов между отдельны-

области носителями информации являются электро-

ми модулями аппаратуры также приводят к компро-

магнитные сигналы, которые передаются либо че-

ментирующему побочному излучению (например, [6],

рез открытое пространство, по кабельным или во-

где был продемонстрирован несанкционированный

локонным линиям связи. Несакционированный съем

съем информации при излучении кабеля интерфей-

информации для классических сигналов возможен

са RS-232 без прямого доступа). Отдельные техниче-

как с кабельных линий связи, так и с волоконно-

ские детали измерения побочного излучения можно

оптических линий. Например, подслушивание с те-

найти в [7]. Существуют и другие побочные кана-

лефонных линий связи в полевых условиях исполь-

лы утечки информации: электромагнитное излуче-

зовалось еще в период Первой мировой войны (см.,

ние, оптическое излучение (электромагнитное в оп-

например, [1]). Для получения информации не обяза-

тическом диапазоне), акустические каналы, ультра-

тельно иметь непосредственный доступ к самой ли-

звуковые, механические и пр., которые могут при-

нии связи [2], поскольку работа передающей и при-

водить к утечке информации без непосредственного

емной аппаратуры приводит к побочному электро-

доступа к источнику информации. Большой набор

магнитному излучению, которое может детектиро-

методов и экспериментальных устройств, существу-

ваться. В качестве примера, в [3] было продемон-

ющих в данной области, обычно широко не освеща-

стрировано, что контент и изображение видео дис-

ется.

плея могут быть воспроизведены дистанционно от-

Понижение уровня оптического сигнала до одно-

носительно недорогими техническими средствами.

фотонного уровня приводит к тому, что сигнал ста-

Детектирование побочного электромагнитного излу-

новится квантовым, и это приводит к принципиаль-

чения может приводит к компроментации работы

но качественно новой ситуации. В отличии от интен-

сивного классического оптического сигнала, переда-

1)e-mail: sergei.molotkov@gmail.com

ваемого по волоконной линии связи, попытки под-

778

Письма в ЖЭТФ том 111 вып. 11 - 12

2020

О подслушивании в квантовой криптографии через побочные каналы утечки информации

779

слушать - измерить неизвестное состояние в линии

Еще одно принципиальное отличие побочных кана-

связи, приводят к возмущению квантового состояния

лов в квантовой криптографии от побочных каналов

и ошибкам на приемной стороне [8]. По этой при-

в классических системах состоит в том, что невоз-

чине любое вторжение в квантовый канал связи де-

можно рассматривать состояния в побочных каналах

тектируется, что гарантируется фундаментальными

классическим образом. Подслушиватель может сов-

законами квантового мира. Более того, фундамен-

местно измерять информационные квантовые состо-

тальные ограничения квантовой механики позволя-

яния и состояния в побочных каналах, что требует

ют связать наблюдаемый уровень возмущения кван-

полного квантового рассмотрения.

товых состояний (уровень ошибок) на приемной сто-

На сегодняшний день полный набор методов уче-

роне с верхней границей утечки информации [9, 10].

та атак на аппаратуру и учет побочных каналов

Собственно, на этом и строится квантовая крипто-

утечки находится в стадии активного исследова-

графия - квантовое распределение секретных клю-

ния. В отличие от классических криптографиче-

чей [8]. В этом смысле, системы квантовой крипто-

ских систем исследование утечки информации по

графии защищены от атак непосредственно на ли-

побочным каналам началось совсем недавно. Напом-

нию связи. Более того, считается, что линия связи

ним, что по времени понимание и развитие до-

непосредственно доступна для активного прослуши-

казательств секретности ключей даже для стро-

вания - вторжения.

го однофотонного источника и без побочных ка-

На сегодняшний день касательно атак на кванто-

налов утечки заняло около 10 лет. Опробывают-

вые состояния в квантовой линии связи - попыток

ся различные подходы. В работе [11] был постав-

съема передаваемой ключевой информации, достиг-

лен вопрос об учете побочных каналов. Дальней-

нуто достаточно глубокое понимание. Существуют

шее развитие этого подхода было дано в [12, 13].

методы учета не строгой однофотонности источни-

Однако метод учета неоднофотонности источни-

ка квантовых состояний, потерь в линии связи, не

ка при наличии побочных каналов в [11] приводит

единичной квантовой эффективности однофотонных

к задаче оптимизации, которую приходится ре-

детекторов и пр. Относительно атак на квантовый

шать интенсивными численными методами, ис-

канал связи можно говорить, что квантовая крипто-

пользуемых в задачах оптимизации линейного про-

графия обеспечивает безусловную секретность клю-

граммирования (см., например, Appendix C в [11]).

чей, которая базируется только на фундаментальных

В работах [14-17] был разработан метод, кото-

законах квантовой механики.

рый позволяет решить задачу аналитически до кон-

Системы квантовой криптографии представ-

ца. Поскольку при введении побочных каналов нель-

ляют собой достаточно сложные и насыщенные

зя обойтись без модельных предположений, то в

активными волоконными компонентами устрой-

[11, 12, 14, 16, 17] использовались простейшие дис-

ства

- фазовыми модуляторами, модуляторами

кретные побочные каналы, которые не содержат

интенсивности, контроллерами поляризации, управ-

явно временных и частотных характеристик ка-

ляющей электроникой с различными внешними и

налов. Модельные параметры таких каналов часто

внутренними интерфейсами. Работа электроники и

невозможно “привязать” к реально измеряемым ха-

электронно-управляемых активных волоконных эле-

рактеристикам - спектральным и временным ха-

ментов приводит к побочному излучению, которое

рактеристикам. В реальной ситуации при детек-

несет на себе информацию о передаваемых ключах.

тировании побочного излучения всегда используют-

В квантовой криптографии ситуация еще более

ся в том или ином виде спектральные приборы. Де-

деликатная, чем в классических криптографических

тектирование происходит в отдельные временные

системах. Системы квантовой криптографии явля-

такты. По этой причине требуются гораздо более

ются открытыми системами, в том смысле, что кро-

реалистичные модели побочных каналов, такие как

ме детектирования побочного излучения, подслуши-

распределение числа фотонов в спектральных и вре-

ватель может активно зондировать через волокон-

менных окнах.

ную линию связи состояние волоконных элементов

В данной работе развивается подход, который

(фазовых модуляторов, модуляторов интенсивности,

позволяет ответить на поставленные вопросы. Бу-

контроллеров поляризации и пр.), которые дают ин-

дут получены формулы для длины секретного клю-

формацию о передаваемых ключах. Без понимания

ча, в которые входят явно спектральные характе-

и учета утечки информации по побочным каналам

ристики состояний в побочных каналах утечки ин-

невозможно всерьез говорить о секретности клю-

формации. Метод достаточно прост и универсален,

чей в реальных системах квантовой криптографии.

в том смысле, что работает при любом спектре по-

Письма в ЖЭТФ том 111 вып. 11 - 12

2020

780

С. Н. Молотков

бочных состояний, а также имеет простую и интуи-

на. Длина секретного ключа ℓn дается общей форму-

тивно понятную на физическом уровне интерпрета-

лой [9]

цию. Поскольку в системах квантовой криптографии

ℓn

ℓ=

= Hεmin(X|E) - leak,

(1)

используются различные протоколы распределения

n

ключей, то для каждого протокола приходится стро-

где n - число зарегистрированных посылок в бази-

ить методы учета утечки индивидуально (см., на-

се, leak - информация в битах в пересчете на од-

пример, [11-17]). Предлагаемый аналитический ме-

ну посылку, фактически израсходованная на коррек-

тод достаточно универсален и может быть использо-

цию ошибок Алисой и Бобом, Hεmin(X|E) - условная

ван для других протоколов. Выбор специальных ба-

сглаженная min энтропия, X ∈ X = {0, 1}n - би-

зисных функций для состояний позволяет естествен-

товая строка Алисы, E - квантовая система Евы,

ным образом “сшить” - единообразно рассматривать

коррелированная с битовой строкой. Неформально,

утечки по побочным каналам в квантовой и клас-

Hεmin(X|E) есть дефицит информации подслушива-

сической области, а также рассматривать комбини-

теля о битовой строке Алисы. Данная величина

рованные. Возможны также активные атаки, кото-

включает в себя всевозможные атаки Евы. В асимп-

рые изменяют работу отдельных элементов системы,

тотическом пределе n → ∞ сглаженная min энтро-

например, лавинных детекторов - атака с ослепле-

пия в (1) переходит в условную энтропию фон Ней-

нием детекторов (Blinding Attack) и атака, основан-

мана [9, 10]

ная на разных временных характеристиках детек-

Hεmin(X|E) → H(X|E),

торов - Detector Mismatch (см. ссылки в [18]). От-

(2)

дельные методы защиты от таких атак обсуждались

H (X|E) = H(ρXE |ρE ) = H(ρXE ) - H(ρE ),

в [19, 20].

где H(ρ) = -Tr{ρ log(ρ)}, ρXE - матрица плотности

Длина секретного ключа при утечке ин-

Алиса-Ева, которая содержит всю информацию об

формации по побочным каналам. Нашей целью

атаках Евы, включая побочные каналы.

будет вычисление длины секретного ключа. Для со-

Далее будем рассматривать протокол BB84, по-

кращения выкладок ограничимся пределом асимпто-

скольку он является базовым. Предлагаемый метод

тически длинных последовательностей. Учет конеч-

переносится и на другие протоколы. Без побочных

ной длины передаваемых последовательностей при-

каналов утечки информации длина секретного клю-

водит к флуктуациям параметров, что учитывается

ча в однофотонном случае имеет вид

стандартными методами классической теории веро-

ятностей.

ℓ = (1 - h(Q)) - h(Q),

(3)

В реальных системах источник информационных

состояний представляет собой ослабленные когерент-

где первое слагаемое есть нехватка информации Евы

ные состояния с пуассоновской статистикой по чис-

при наблюдаемой вероятности ошибки на приемной

лу фотонов, и не является строго однофотонным.

стороне Q, второе - утечка информации при кор-

Секретный ключ набирается только из однофотон-

рекции ошибок Алисой и Бобом. Первое слагаемое -

ной компоненты когерентных состояний. Информа-

убывающая функция Q. Неформально, чем сильнее

ция, заключенная в многофотонных компонентах со-

возмущение состояний Евой (больше ошибка на при-

стояний с числом фотонов k > 1, консервативно в

емной стороне), тем меньше нехватка информации

пользу Евы, считается ей известной. Доля однофо-

Евы о передаваемом бите ключа. Второе слагаемое -

тонной компоненты на приемной стороне оценива-

растущая функция, чем больше ошибка, тем больше

ется модифицированным Decoy State методом (см.

бит информации требуется раскрыть Алисе для Бо-

детали в [11]). Без побочных каналов утечки инфор-

ба (соответственно и Евы) для исправления ошибок.

мации самой общей атакой на однофотонную ком-

Если возмущение состояний (ошибка) достигает кри-

поненту состояний является унитарная атака. Для

тической величины (1 - h(Qc) = h(Qc), Qc ≈ 11 %),

протокола BB84 такую оптимальную атаку можно

то длина ключа - число секретных бит стремится к

построить явно [11].

нулю, секретный ключ получить нельзя.

Поскольку многофотонные компоненты состоя-

Побочные каналы утечки информации.

ний “отдаются” (считаются известными) подслуши-

Структура информационных состояний, направ-

вателю, то дальнейшая задача сводится к построе-

ляемых в канал связи Алисой, известна. При рас-

нию атаки на однофотонную компоненту с учетом

смотрении побочных каналов утечки информации

побочных каналов утечки. Вся информация об ата-

невозможно обойтись без модельных предположе-

ках Евы заключена в условной энтропии фон Нейма-

ний о структуре побочных каналов. Существует

Письма в ЖЭТФ том 111 вып. 11 - 12

2020

О подслушивании в квантовой криптографии через побочные каналы утечки информации

781

несколько существенных побочных каналов - пас-

цей плотности. В принципе, интенсивность переиз-

сивные каналы утечки, связанные с побочным

лученных состояний в разных частях спектра может

электромагнитным излучением аппаратуры пере-

быть измерена, и определяется конкретной реализа-

дающей и приемной станций, пассивный канал

цией системы.

утечки связанный с переизлучением лавинных

Квантовые состояния в побочных каналах.

детекторов/детектора на приемной станции при

Перейдем к построению квантовых состояний в упо-

регистрации информационных состояний, каналы,

мянутых побочных каналах. Рассмотрим побочный

связанные с активным зондированием через линию

канал, связанный с излучением передающей аппа-

связи фазовых модуляторов на обеих станциях.

ратуры. Необходимо выбрать набор базисных функ-

Данные каналы утечки информации являются

ций, по которым будет раскладываться квантовое

дополнительным информационным “бонусом” для

состояние. Таким естественным набором базисных

подслушивателя и не приводят к ошибкам на прием-

функций являются функции вытянутого сфероида

ной стороне, поскольку не возмущают передаваемых

[23-25]. Подслушиватель измеряет состояния во вре-

информационных состояний.

менном окне в каждом такте (см. детали и рис. 1 в

Состояния в канале утечки, связанным с излуче-

[26]). Считаем, что длительность τ первичного со-

ние электроники передающей станции, из-за огром-

стояния в аппаратуре в каждом такте существенно

ного числа степеней свободы электронной аппарату-

меньше длительности такта T , τ ≪ T . Применитель-

ры, точно неизвестны. Максимум на что можно рас-

но к системам квантовой криптографии, это имен-

считывать, это знание интенсивности побочного сиг-

но так, поскольку характерные времена τ ≈ 10-9 с,

нала в разных частях спектра, что достигается изме-

а 1/T ≈ 10 ÷ 100 МГц (τ/T ≈ 10-1 ÷ 10-2). Удоб-

рениями для каждой конкретной реализации систе-

но ввести характерную ширину спектра первичного

мы. По этой причине состояние в этом канале долж-

состояния Ω =1τ , т.е. ΩT ≫ 1. Базисными функ-

но описываться матрицей плотности (см. ниже).

циями максимально локализованными во временном

При активном зондировании состояния фазово-

окне [0, T ] являются функции вытянутого сфероида

го модулятора на передающей станции, консерва-

(Prolate Spheroidal Functions), которые удовлетворя-

тивно в пользу подслушивателя можно считать, что

ют интегральному уравнению (см. детали в [23-25])

отраженные состояния являются чистыми. Интен-

сивность входных зондирующих состояний задается

1

∫ T sin[Ω(t - t′)]

λn(c)φn(t, c) =

φn(t′, c)dt′,

подслушивателем. Чем больше интенсивность вход-

π

t-t′

(4)

0

ных состояний, тем больше интенсивность отражен-

2c = ΩT.

ных состояний, тем они более различимы. Однако

входная мощность зондирующего состояния ограни-

При разных n и n′ функции ортогональны как на

чена некоторой критической величиной, определяе-

конечном [0, T ], так и на бесконечном (-∞, ∞) ин-

мой плавлением волокна (см., например, [21]), по-

тервалах,

этому использование оптических изоляторов с нуж-

∫ T

ным обратным коэффициентом пропускания позво-

φn(t, c)φn′ (t, c)dt = λn(c)δn,n′ ,

ляет оценить верхнюю границу интенсивности вы-

0∫∞

(5)

ходных зондирующих состояний.

φn(t, c)φn′ (t, c)dt = δn,n′ .

Каналы утечки информации приемной станции

-∞

следующие. Имеются реализации, которые не ис-

пользуют фазового модулятора на приемной стороне

Степень локализации во временном окне [0, T ] соб-

[22], поэтому канал утечки, связанный с зондирова-

ственной функции (5) с номером n уравнения (4) да-

нием фазового модулятора на приемной стороне, от-

ется ее собственным числом λn(c). Для дальнейшего

сутствует.

удобно перейти к нормированным на отрезке функ-

√

Работа электроники включает стробирование ла-

циям

λn(c)ϕn(t) = φn(t, c), параметр c фиксирован.

винных детекторов при регистрации состояний. При

Уникальным свойством волновых функций вытяну-

регистрации в лавинных детекторах возникает ла-

того сфероида является их поведение в зависимости

вина неравновесных носителей, рекомбинация кото-

от величины параметра ΩT. При значении парамет-

рых приводит в переизлучению в линию связи. Дан-

ра ΩT ≫ 1 имеется N = ΩT функций, которые лока-

ный канал нужно принять во внимание. Состояние

лизованы во временном окне с субэкспоненциальной

переизлучения из-за большого числа неконтролиру-

точностью [25] по параметру ΩT, λn(c) ≈ 1-e-c для

емых степеней свободы должно описываться матри-

n = 1,2,...,N.

Письма в ЖЭТФ том 111 вып. 11 - 12

2020

782

С. Н. Молотков

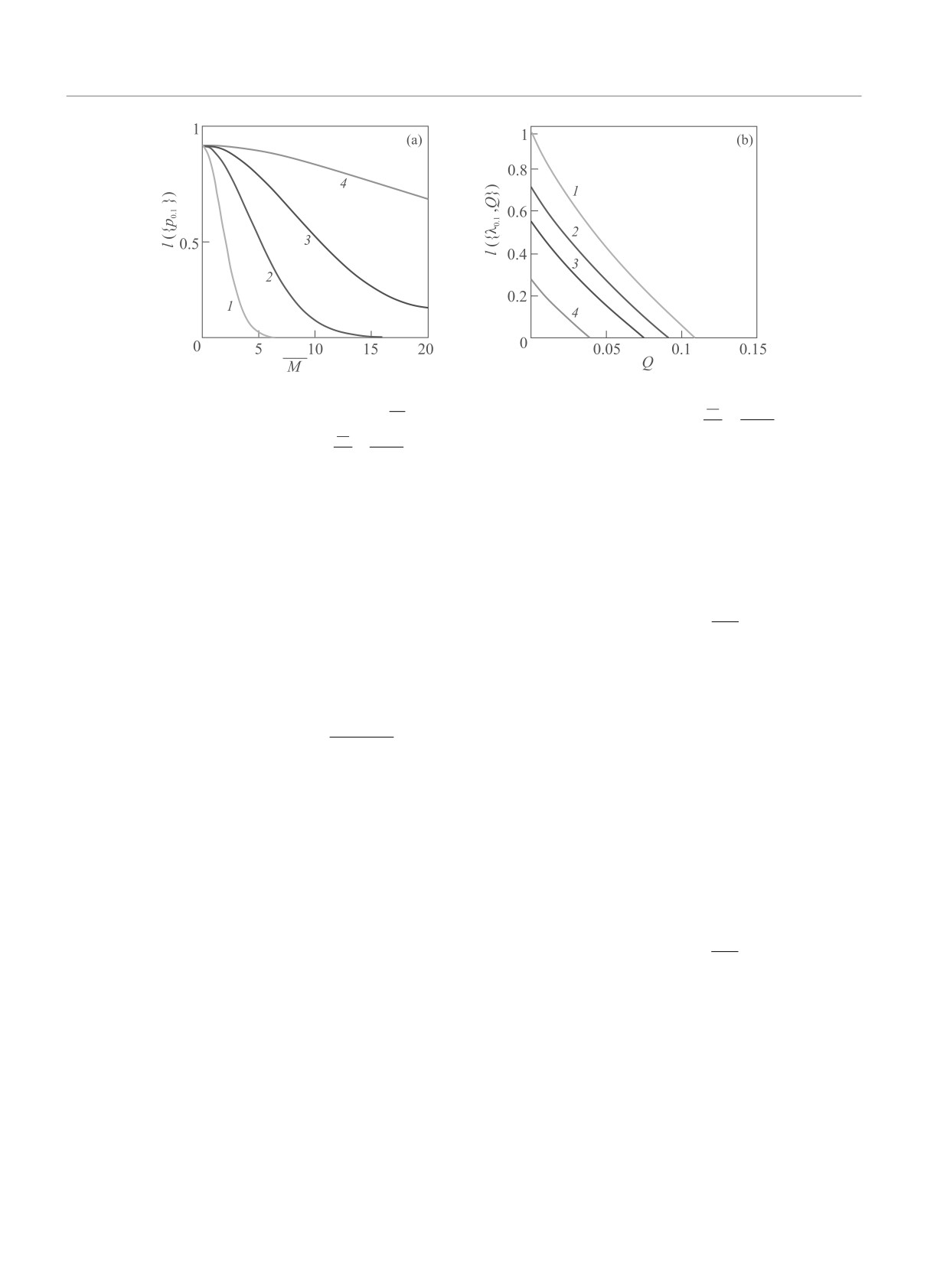

Рис. 1. (Цветной онлайн) (a) - Длина секретного ключа при детектировании только побочного излучения перадающей

(

)

Es

станции как функция среднего числа фотонов M при различных отношениях “сигнал-шум”M

- среднего

σM Nnoise

(

)

Es

числа фотонов к дисперсии. ПараметрM

для кривых 1-4 следующий: 1 - 0.5; 2 - 0.2; 3 - 0.1; 4 - 0.05. (b) -

σM

Nnoise

Длина секретного ключа при атаке на информационные состояния и активном зондировании фазового модулятора на

передающей станции. Параметр µP для кривых 1-4: 1 - 0.001, 2 - 0.05, 3- 0.1, 4 - 0.25

Пусть квантовое состояние поля содержит M фо-

матрицей плотности - квантовым ансамблем, кото-

тонов - бозе-частиц. Состояние имеет носитель в ко-

рый зависит от того, какой логический бит, 0 или 1,

нечной частотной полосе Ω. В качестве одночастич-

приготавливается передающей аппаратурой. Имеем

ных базисных состояний выберем волновые функции

∑

1

вытянутого сфероида ϕn(ω). Таких функций N =

ρ0,1SA =

p0,1(M)

×

NM

= ΩT . Число многочастичных ортогональных век-

M =0

∑

торов состояний с M фотонами, локализованных во

(7)

|Ψn1,n2,...,nN 〉〈Ψn1,n2,...,nN |,

временном окне T , равно числу способов размещения

M∈{n1,n2,...,nN }

M фотонов по N одночастичным состояниям. Число

∑

размещений M бозе-частиц (фотонов) по N состоя-

p0,1(M) = 1.

ниям равно [27] NM = CMN-1+M =(N-1+M)!(N-1)!M! . Отме-

M =0

тим, что бозе-статистика возникает в различных за-

Распределения вероятностей для 0 p0(M) и 1 p1(M)

дачах квантовой криптографии, например, при ре-

могут быть измерены в контролируемой зоне - вбли-

ализации квантовых генераторов случайных чисел

зи аппаратуры передающей станции. Индексы у

(см. подробности в [28]). Вектор состояния, отвечаю-

ρ0,1SA означают 0 или 1 в канале SA - Side Alice. С

щий размещению n1 + n2 + . . . + nN = M (n1 частиц

использованием аналогичных рассуждений строится

в состоянии ϕ1(ω1), и т.д.), имеет вид

состояние в побочном канале, связанном с переизлу-

|Ψn1,n2,...,nN 〉 =

чением лавинных детекторов на приемной станции.

∫

∫

Обозначим квантовый ансамбль как

= ... dω1dω2 ...dωn1 ...dωn1+1dωn1+2 ...

Ω

Ω

∑

1

(6)

ρ0,1SB =

q0,1(M)

×

. . . dωn2, dωnN-1+1dωnN-1+2 . . .dωnN

N

M

M =0

ϕ1(ω1)ϕ1(ω2). . . ϕ1(ωn1 )ϕ2(ωn1+1)ϕ2(ωn1+2)

∑

×

(8)

|Ψn1,n2,...,nN 〉〈Ψn1,n2,...,nN |,

. . . ϕ2(ωn2). . . ϕN(ωnN-1+1)ϕN(ωnN-1+2). . . ϕN(ωnN)

M∈{n1,n2,...,nN }

|ω1, ω2, . . . ωn1 , . . . ωn1+1, ωn1+2, . . . ωn2 ,

∑

q0,1(M) = 1.

ωnN-1+1, ωnN-1+2, . . .ωnN 〉.

M =0

Консервативно в пользу Евы, максимальная энтро-

пия источника, соответственно, максимальная утеч-

Аналогично (7) индексы у ρ0,1SA означают 0 или 1 в

ка достигается в том случае, когда источник гене-

канале SB - Side Bob.

рирует все CMN-1+M ортогональных различимых со-

Квантовое состояние в побочном канале, связан-

стояний равновероятно. Такой источник описывается

ным с активным зондированием фазового модулято-

Письма в ЖЭТФ том 111 вып. 11 - 12

2020

О подслушивании в квантовой криптографии через побочные каналы утечки информации

783

ра на станции Алисы, может быть представлено в

Побочные каналы утечки сводятся к добавлению к

виде

состояниям Евы квантовых состояний в побочных

ρ0,1P = |λ0,1〉PP 〈λ0,1|.

(9)

каналах. После измерений на стороне Боба в бази-

} возникает матрица плотности Алиса-

се {|0〉Y , |1〉Y

Индекс 0 или 1 у ρ0,1P означает отраженное кванто-

Боб-Ева, имеем

вое состояние, когда аппаратура Алисы приготавли-

вает 0 или 1, индекс P - от Phase. При фазовом коди-

(12)

ρXYQSAPSB =

ровании при приготовлении логического бита 0 или 1

к фазовому модулятору прикладывается разное на-

1

=

|0〉XX 〈0| ⊗ ρ0SA ⊗ ρ0P ⊗ [(1 - Q)|0〉YY 〈0| ⊗

пряжение, грубо говоря, и опуская подробности, из-

2

меняется оптическая длина устройства, что приво-

⊗|Φ0〉QQ〈Φ0|⊗ρ0SB +Q|1〉YY 〈1|⊗|Θ0〉QQ〈Θ0|⊗ρ1SB ]+

дит к разным отраженным состояниям |λ0,1〉P , кото-

1

рые считаем чистыми (см. выше). Если Ева зонди-

+

|1〉XX 〈1| ⊗ ρ1SA ⊗ ρ1P ⊗ [(1 - Q)|1〉YY 〈1|⊗

2

рует состояние фазового модулятора когерентными

состояниями |α〉 с известной фазой α, то отраженные

⊗|Φ1〉QQ〈Φ1|⊗ρ1SB +Q|0〉YY 〈0|⊗|Θ1〉QQ〈Θ1|⊗ρ0SB ].

состояния, в пользу Евы, также когерентные с фазой

Интерпретируем (12). Пусть Алиса посылала |0〉X ,

|α〉0P и | - α〉1P , выбор фаз отраженных состояний

Боб может зарегистрировать |0〉YY 〈0| с вероятно-

отвечает, в пользу Евы, максимальной различимости

стью 1 - Q - правильный отсчет. При этом в рас-

отраженных состояний. Далее увидим, что в длину

поряжении Евы окажется состояние ρ0SA ⊗ ρ0P ⊗

ключа входит только скалярное произведение отра-

⊗ |Φ0〉QQ〈Φ0| ⊗ ρ0SB , т.е. кроме искаженного состоя-

женных состояний0P 〈α| - α〉1P .

ния ancilla при атаке на состояния в квантовом кана-

Квантовые состояния Алиса-Ева. Построим

ле у Евы будут состояния из побочных каналов. Если

теперь унитарную атаку на однофотонную компонен-

Боб зарегистрировал ошибочное состояние |1〉YY 〈1|

ту состояний. Отметим, что для получения инфор-

с вероятностью ошибки Q, то этом в случае в рас-

мации Ева вынуждена искажать информационные

поряжении Евы окажется состояние ρ0SA ⊗ ρ0P ⊗

состояния в квантовом канале связи. Состояния в

⊗|Θ0〉QQ〈Θ0|⊗ρ1SB . Побочные состояния у Евы ρ0SB

побочных каналах являются для нее “бонусом”, их

или ρ1SB возникают в зависимости от того, какое со-

можно регистрировать непосредственно, не заботясь

стояние зарегистрировано у Боба - фактически ка-

об их искажении после измерений. Имея ввиду про-

кой из двух лавинных детекторов сработал. Для вы-

токол BB84, рассмотрим атаку на информационные

числения длины ключа нужны частичные матрицы

состояния в одном из базисов [29]. Атака в сопряжен-

плотности Алиса-Ева

ном базисе получается унитарным поворотом инфор-

мационных состояний. Имеем (см. детали в [29])

(13)

ρXQSAPSB =

|0〉X ⊗ |0〉Y → |0〉X ⊗ UBE (|0〉Y ⊗ |E〉Q) =

1

=

|0〉XX 〈0|⊗ρ0SA ⊗ρ0P ⊗[(1-Q)|Φ0〉QQ〈Φ0|⊗ρ0SB +

= |0〉X ⊗ [√1 - Q|0〉Y ⊗ |Φ0〉Q +

2

+

√Q|1+〉Y ⊗ |Θ0〉Q],

(10)

+ Q|Θ0〉QQ〈Θ0| ⊗ ρ1SB] +

1

где |0〉X - эталонное состояние на стороне Алисы,

+

|1〉XX 〈1|⊗ρ1SA ⊗ρ1P ⊗[(1-Q)|Φ1〉QQ〈Φ1|⊗ρ1SB +

2

доступное только ей, |0〉Y - состояние, которое посы-

лается к Бобу через квантовый канал связи, UBE -

+ Q|Θ1〉QQ〈Θ1| ⊗ ρ0SB],

унитарный оператор Евы, который содержит способ

и матрица плотности Евы

атаки Евы на передаваемое в квантовом канале со-

стояния Боба, |E〉Q - исходное вспомогательное со-

ρQSAPSB =

(14)

стояние Евы - ancilla, |Φ0〉Q и |Θ0〉Q - искаженные

состояния, возникающие из вспомогательного состо-

1

=

(1 - Q)[|Φ0〉QQ〈Φ0| ⊗ ρ0SA ⊗ ρ0P ⊗ ρ0SB +

яния Евы. Аналогичное выражение имеет место, ко-

2

гда в канал передается состояние |1〉Y . Имеем

+ |Φ1〉QQ〈Φ1| ⊗ ρ1SA ⊗ ρ1P ⊗ ρ1SB ] +

|1〉X ⊗ |1〉Y → |1〉X ⊗ UBE (|1〉Y ⊗ |E〉Q) =

1

+

Q[|Θ0〉QQ〈Θ0| ⊗ ρ0SA ⊗ ρ0P ⊗ ρ1SB

+

= |1〉X ⊗ [√1 - Q|1〉Y ⊗ |Φ1〉Q +

2

√

+

Q|0〉Y ⊗ |Θ1〉Q].

(11)

+ |Θ1〉QQ〈Θ1| ⊗ ρ1SA ⊗ ρ1P ⊗ ρ0SB ].

Письма в ЖЭТФ том 111 вып. 11 - 12

2020

784

С. Н. Молотков

Вычисляя собственные числа (13) и (14), получаем

Формула (21) дает длину секретного ключа с учетом

для условной энтропии фон Неймана

утечки информации по побочным каналам. Длина

ключа зависит от структуры квантовых состояний

(15)

H (ρXQSAP SB |ρQSAP SB ) =

в побочных каналах, от вероятностей распределений

∑

по числу фотонов (p0,1q0,1) в частотной полосе изме-

1

=-

[p0(M) log(p0(M)) + p1(M) log(p1(M))] -

рений, отраженного зондирующего состояния (λ0,1,

2

M =0

см. (9)), а также от наблюдаемой ошибки на прием-

∑

ной стороне. Канал утечки, связанный с зондирова-

1

-

[q0(M) log(q0(M)) + q1(M) log(q1(M))] +

нием модулятора интенсивности не дает прямой ин-

2

M =0

формации о передаваемых битах ключа, но влияет

∑

[

1

на оценку величины доли однофотонной компоненты

+

(1 - Q)

λ(1-Q)+(M)log(λ(1-Q)+(M)) +

2

состояний, что может быть учтено модифицирован-

M =0

ным Decoy State методом, развитым в [16, 17].

]

1

+ λ(1-Q)-(M)log(λ(1-Q)-(M)) +

Q×

Предельные случаи, связь с фундаменталь-

2

ной величиной Холево. Формула (21) дает длину

∑[

]

ключа с учетом всех побочных каналов утечки ин-

×

λ(Q)+(M)log(λ(Q)+(M)) + λ(Q)-(M)log(λ(Q)-(M)) .

формации. Рассмотрим примеры отдельных каналов

M =0

утечки.

Введены обозначения

Канал утечки, связанный с излучением переда-

1

ющей аппаратуры. Пусть Ева не вторгается в кван-

λ(1-Q)± =

×

2

товый канал связи и не производит возмущение ин-

√

×[Q00+Q11±

(Q00+Q11)2-4Q00Q11(1-ζ2)],

(16)

формационных состояний, а детектирует только по-

бочное излучение передающей аппаратуры. В этом

случае в формулах (12)-(14) нужно оставить только

1

λ(Q)± =

×

слагаемые

2

√

×[Q01+Q10±

(Q01+Q10)2-4Q01Q10(1-ζ2)],

(17)

1

ρXSA =

{|0〉XX 〈0| ⊗ ρ0SA +|1〉XX 〈1| ⊗ ρ1SA},

2

(22)

Qij = pi(M)qj(m) (i, j = 0, 1),

1

ρSA =

{ρ0SA + ρ1SA}.

ζ = εη, η = P〈λ0|λ1〉P,

(18)

2

ε = Q〈Φ0|Φ0〉Q = Q〈Θ0|Θ0〉Q = 1 - 2Q.

В этом случае длина секретного ключа дается фун-

даментальной величиной Холево [30-32] для кванто-

Для вычисления утечки информации при коррекции

вого ансамбля E = {12 , ρ0SA;12 , ρ1SA } и равна

ошибок нужна частичная матрица плотности Алиса-

Боб. Вычисляя частичный след по всем состояниям

ℓ({p0,1}) = 1 - χ(E),

(23)

Евы в (12), получаем

(ρ0SA +ρ1SA)

1

1

ρXY =

χ(E) = H

-

H (ρ0SA ) -

H (ρ1SA).

2

2

2

1

=

|0〉XX 〈0| ⊗ [(1 - Q)|0〉YY 〈0| + Q|1〉YY 〈1|] +

{

2

∑

1

(p0(M) + p1(M))

1

χ(E) = -

p0(M)log

+

+

|1〉XX 〈1| ⊗ [(1 - Q)|1〉YY 〈1| + Q|0〉YY 〈0|].

(19)

2

2p0(M)

2

M =0

)}

(p0(M) + p1(M)

Частичная матрица плотности Боба и условная эн-

+ p1(M)log

(24)

2p1(M)

тропия фон Неймана Алиса-Боб с учетом (19) имеют

вид

Формулы (23), (24) имеют следующую интерпрета-

1

ρY =

[|0〉YY 〈0| + |1〉YY 〈1|],

цию. При детектировании только побочного излуче-

2

(20)

ния Ева видит с вероятностью 1/2 состояние ρ0SA и с

H (ρXY |ρY ) = h(Q).

вероятностью 1/2 состояние ρ1SA. Цель Евы - узнать

Для длины секретного ключа, принимая во внима-

какому биту Алисы, 0 или 1, отвечают данные кван-

ние (1) и (15), (20), получаем

товые состояния. Фактически Алиса и Ева находят-

ся в ситуации квантово-классического канала связи.

ℓ({p0,1, q0,1, λ0,1, Q}) =

Алиса кодирует классическую информацию о сек-

(21)

ретных битах в квантовые состояния. Неформаль-

= H(ρXQSAPSB|ρQSAPSB) - h(Q).

Письма в ЖЭТФ том 111 вып. 11 - 12

2020

О подслушивании в квантовой криптографии через побочные каналы утечки информации

785

)

(1+ǫ·η

(1+ǫ·η)

но, величина Холево есть верхняя достижимая гра-

χ(ǫη) = -

log

-

ница классической информации (числа бит), кото-

2

2

рую можно извлечь из квантового ансамбля. Причем

(1-ǫ·η)

(1-ǫ·η)

−

log

,

данная граница достигается на коллективных изме-

2

2

рениях квантовых состояний [21-23]. Каждая пози-

где ǫ = 1-2Q и η = |P 〈λ0|λ1〉P |. Для длины секретно-

ция от Алисы несет один бит информации (первое

го ключа, принимая во внимание (1) и (25), получаем

слагаемое в правой части (23)), из этого бита Ева

знает не более χ(E) бит (второе слагаемое в (23)),

ℓ({λ0,1, Q}) = 1 - χ(ǫη) - h(Q).

(26)

соответственно, информация недоступная для Евы

(секретная часть) составляет 1 - χ(E) бит. Для ил-

Проинтерпретируем результат. Зондирование состо-

люстрации, считая шум в побочном канале гауссов-

яния фазового модулятора эффективно увеличива-

ским, сумму в (15) можно заменить на интеграл,

ет различимость информационных квантовых состо-

∑∞

∫∞

→

dM, а в качестве распределений взять

M =0

0

яний, не приводя при этом к дополнительным ошиб-

(M-M0,1)2

-

кам на приемной стороне. Фазы отраженных коге-

1

2σ2

p0,1(M) =

√

e

M

, где M0,1 - среднее чис-

2πσ2

M

рентных состояний “привязаны” к состоянию фазо-

ло фотонов в квантовом состоянии, отвечающем пер-

вого модулятора - приготавливаемому информаци-

вичному сигналу 0 и 1 соответственно, σM - диспер-

онному состоянию. В пользу Евы можно считать,

сия числа фотонов в состояниях - аналог интенсив-

что фазы когерентных состояний соответствуют фа-

ности шума в побочном канале в классическом слу-

зам информационных состояний |0〉X, |1〉X, и от-

чае. На рисунке 1a приведены зависимости длины

раженные состояния имеют вид: |λ0〉P

= |√µP 〉P ,

секретного ключа при различных отношениях сред-

|λ1〉P = |-

√µP 〉P , где µP - среднее число фото-

него числа фотонов в состоянии к дисперсии шума

нов в отраженных состояниях. Если в качестве зон-

M

, где M

дирующего излучения используются когерентные со-

σM

= M1-M02.Вклассическомслучаевме-

сто числа фотонов используется энергия сигнала в

стояния, то для η получаем η = e-2µP. При ма-

частотной полосе (Es), аналогично дисперсия сиг-

лых µP

≪ 1 для величины χ(ǫη) в (25) находим

налов выражается через интенсивность шума в ча-

χ(ǫη) ≈ h(Q(µP )), Q(µP ) = Q + µP . Без зондиру-

стотной полосе. В этом случае имеет место соответ-

ющего излучения и атаке только на информацион-

ствие ΩM → Es и Ωσ2 →Nnoise2.Вэтихобозн(чени)

ные состояния в канале связи длина секретного клю-

длина ключа в (23) становится функцией ℓ

Es

ча при наблюдаемой ошибке Q на приемной стороне

Nnoise

(см. (3), (25), (26)) равна 1 - 2h(Q). С учетом зон-

Из рисунка 1a видно, что даже без атаки на инфор-

дирующего излучения длина секретного ключа ока-

мационные квантовые состояния при большом отно-

зывается равной 1 - h(Q + µP ) - h(Q) < 1 - 2h(Q),

шении сигнал/шум - хорошей различимости состо-

(

)

и естественно меньше. Зависимости длины секрет-

яний (например, кривая 1 (Mσ

= 0.5,Es

)) да-

M

Nnoise

ного ключа при атаке на информационные состоя-

же при малом числе фотонов в побочном состоянии

ния и активном зоднировании фазового модулятора

M ≈ 5, длина ключа стремится к нулю. Подслу-

σM

приведены на рис. 2b. Чем более интенсивные состо-

шиватель, детектируя состояния только в побочном

яния отражаются от модулятора, тем меньшую дли-

канале и не производя ошибок на приемной стороне,

ну ключа, при данной наблюдаемой ошибке, мож-

будет знать весь ключ. При малом отношении сиг-

но получить. Параметры состояний в побочных ка-

нал/шум (кривая 4 рис. 1a) - плохая различимость

налах должны определяться для каждой конкрент-

состояний позволяет можно получить ключ даже при

ной реализации системы квантовой криптографии.

большом среднем числе фотонов (M > 20) в побоч-σ

M

Предлагаемый метод позволяет определить диапазон

ном состоянии.

параметров состояний в побочных каналах, при ко-

Канал утечки, связанный с зондированием фазо-

торых гарантируется секретное распределение клю-

вого модулятора и атакой на информационные со-

чей. Важно отметить, что в формулах (21), (23),

стояния. Рассмотрим атаку Евы с активным зонди-

(26) для длины секретного ключа учтены совмест-

рованием состояния фазового модулятора и вторже-

ные коллективные измерения над квантовыми со-

нием в квантовый канал связи. Оставляя в (12)-(14)

стояниями в побочных каналах и информационны-

соответствующие слагаемые, для условной энтропии

ми квантовыми состояниями.

получаем

Выражаю благодарность коллегам по Академии

криптографии Российской Федерации за обсужде-

H (ρXQP |ρQP ) = 1 - χ(ǫη),

(25)

ния, замечания и поддержку. Автор благодарит так-

5

Письма в ЖЭТФ том 111 вып. 11 - 12

2020

786

С. Н. Молотков

же И. М. Арбекова, С. П. Кулика за интересные об-

11.

K. Tamaki, M. Curty, and M. Lucamarini, New J. Phys.

суждения и замечания.

18, 065008 (2016).

Работа выполнена при поддержке проекта Рос-

12.

M. Pereira, M. Curty, and K. Tamaki, Nature Parther

Journals, Quantum Information 62, 1 (2019).

сийского научного фонда # 16-12-00015 (продолже-

13.

W. Wang, K. Tamaki, and M. Curty, New J. Phys. 20,

ние).

083027 (2018).

14.

S. N. Molotkov, Laser Phys. Lett. 17, 015203 (2020).

1. A. O. Bauer, Some aspects of military line

15.

K. S. Kravtsov and S. N. Molotkov, Phys. Rev. A 100,

communications as deployed by the German armed

042329 (2019).

forces prior to

1945. The History of Military

16.

S. N. Molotkov and K.A. Balygin, Laser Phys. Lett.

Communications, Proceedings of the Fifth Annual

(2020), to be published.

Colloquium, Centre for the History of Defence

17.

С. Н. Молотков, ЖЭТФ 157, 963 (2020).

Electronics, Bournemouth University,

24

September

18.

F. Xu, X. Ma, Q. Zhang, H.-Kw. Lo, and J.-W. Pan,

(1999).

arXiv:1903.09051.

2. Electromagnetic Pulse (EMP) and Tempest Protection

19.

K. A. Balygin, A. N. Klimov, I. B. Bobrov,

for Facilities, Engineer Pamphlet EP

1110-3-2,

K. S. Kravtsov, S. P. Kulik, and S. N. Molotkov,

U.S. Army Corps of Engineers, Publications Depot,

Laser Phys. Lett. 15, 095203 (2018).

Hyattsville, December 31 (1990).

20.

К. А. Балыгин, А. Н. Климов, И.,Б. Бобров, С. Н. Мо-

3. W. van Eck, Computers & Security 4, 269 (1985).

лотков, M. И. Рыжкин, ЖЭТФ 157, 195 (2020).

4. P. Kocher, J. Jaffe, and B. Jun, Differential Power

21.

R. M. Wood, Laser-induced damage of optical materials,

Analysis, in Advances in Cryptology, ed. by M. Wiener,

Taylor & Francis, N.Y., London (2003).

CRYPTO’99, LNCS 1666, Springer (1999), p. 388.

22.

S. N. Molotkov, Laser Phys. Lett. 16, 075203 (2019).

5. P. Wright, Spycatcher - The Candid Autobiography

23.

H. J. Landau and H.O. Pollak, Bell Syst. Techn. J. 40,

of a Senior Intelligence Officer, William Heinemann

65 (1961).

Australia, Sidney (1987).

24.

D. Slepian and H. O. Pollak, Bell Syst. Techn. J. 40, 43

6. P. Smulders, Computers & Security 9, 53 (1990).

(1961).

7. M. G. Kuhn, Compromising emanations: eavesdropping

25.

W. H. J. Fuchs, J. Math. Anal. Appl. 9, 317 (1964).

risks of computer displays, Technical Report, Cambridge

26.

С. Н. Молотков, Письма в ЖЭТФ 11, 608 (2020).

University, UCAM-CL-TR-577, 577 (2003).

27.

Л. Д. Ландау, Е. М. Лифшиц, Статистическая фи-

8. C. H. Bennett and G. Brassard, Quantum cryptography:

зика, Наука, М. (1995), т. V, ч. I.

Public key distribution and coin tossing, in Proc.

28.

С. Н. Молотков, Письма в ЖЭТФ 105, 374 (2017).

IEEE Int. Conf. on Comp., Sys. and Signal Process.,

29.

С. Н. Молотков, ЖЭТФ 153, 895 (2018).

Bangalore, India (1984), p. 175.

30.

A. S. Holevo, Probl. Inform. Transm. 9, 177 (1973).

9. R. Renner, arXiv/quant-ph:0512258 (2005).

31.

А. С. Холево, УМН 53 193 (1998).

10. M. Tomamichel, Ch. Ci Wen Lim, N. Gisin, and

32.

А. С. Холево, Квантовые системы, каналы, инфор-

R. Renner, Nat. Commun. 3, 1 (2012).

мация, МЦНМО, М. (2010).

Письма в ЖЭТФ том 111 вып. 11 - 12

2020