Письма в ЖЭТФ, том 116, вып. 2, с. 128 - 132

© 2022 г. 25 июля

Квантовое распределение ключей с недоверенными, открытыми для

подслушивателя детекторами

К.А.Балыгин+1), С.П.Кулик+, С.Н.Молотков∗

+Центр квантовых технологий, МГУ им. М. В. Ломоносова, 119899, Москва, Россия

∗Институт физики твердого тела РАН, 142432 Черноголовка, Россия

Поступила в редакцию 7 июня 2022 г.

После переработки

7 июня 2022 г.

Принята к публикации 9 июня 2022 г.

Предлагается простая, но принципиальная модификация протоколов квантового распределения клю-

чей, сводящаяся к тому, что не требуется защищать от подслушивателя результаты работы лавинных

детекторов; при этом сохраняются все криптографические свойства протоколов.

DOI: 10.31857/S1234567822140105, EDN: izoxyi

1. Введение. При квантовом распределении

основной аппаратуры, и результаты отсчетов до-

ключей (КРК) для гарантии стойкости распределя-

ступны подслушивателю2).

емых ключей принципиально важно, чтобы подслу-

Ответ на данный принципиальный вопрос оказы-

шиватель не имел доступа к передающей и прием-

вается положительным и дается в данной работе.

ной аппаратуре. На приемной стороне биты ключа

Ниже речь пойдет о протоколе BB84 [1] в стан-

получаются из фотоотсчетов однофотонных лавин-

дартной конфигурации точка-точка, использующим

ных детекторов, к которым подслушиватель не дол-

фазовое кодирование, в волоконных системах. В про-

жен иметь доступа, что требует определенных мер по

токоле используются два базиса - прямой базис + и

защите детекторов от утечки информации при реги-

сопряженный ×, и два состояния, отвечающие 0 и 1

страции квантовых состояний.

в каждом базисе.

Подслушиватель может получать информацию о

На передающей стороне (Алиса) случайно выби-

том, какой детектор сработал, даже не имея прямого

рается базис и состояние в нем. Выбор базиса и со-

доступа к детекторам. Существует также обратное

стояния происходит выбором относительной фазы

переизлучение детекторов в канал связи (back-flash

в двух импульсах состояний. Всего используются 4

излучение), измеряя которое подслушиватель может

значения фазы. В базисе + логическому биту 0+ от-

получать информацию о битах ключа, оставаясь не

вечает фаза ϕA = 0, 1+ фаза ϕA = π, соответственно,

обнаруженным.

в базисе ×, биту 0× отвечает фаза ϕA = π2 , и 1× фаза

ϕA =3π2 .

Особенно это относится к системам КРК, исполь-

В стандартной версии протокола на приемной

зующих сверхпроводящие детекторы. Из-за исполь-

стороне (Боб) выбирает только два значения фа-

зования “сухих” криостатов, и их отнюдь не миниа-

зы, отвечающих выбору базиса, ϕB = 0 - базис +,

тюрных размеров, детекторы находятся за предела-

ϕB =π2 - базис ×.

ми основной приемной аппаратуры, и соединены с

Алиса и Боб оставляют только те посылки, где

ней волокном и электрическими кабелями, поэтому

достаточно сложно обеспечить их полную гаранти-

базисы совпадали. На приемной стороне состояния

из канала связи после прохождения интерферометра

рованную изоляцию от внешнего мира.

Маха-Цандера [2], поступают на детекторы. Вероят-

В этой связи возникает принципиальный во-

ность отсчета на детекторах U и D пропорциональна

прос - можно ли создать такую систему КРК и га-

(ϕ

)

разности фаз: в детекторе U ∝ cos2

, в детек-

рантировать криптографическую стойкость клю-

(ϕ

)

A-ϕB2

торе D ∝ sin2

(рис. 1). При совпадающих ба-

чей, в которой детекторы, вообще, являются от-

A-ϕB2

зисах, если Алиса посылает 0+, то из-за конструктив-

крытыми, и более того, даже вынесены за пределы

2)Во избежание недоразумений, отметим, что ниже речь бу-

дет идти не о системах квантовой криптографии типа twin-

field (см. ниже), а о стандартной конфигурации системы типа

1)e-mail: kirill.balygin@gmail.com

точка-точка.

128

Письма в ЖЭТФ том 116 вып. 1 - 2

2022

Квантовое распределение ключей с недоверенными, открытыми для подслушивателя детекторами

129

π

ϕB =

→U

2

бит 0

ϕA =π2

3π

ϕB =

→D

2

базис ×

3π

ϕB=

→U

2

бит 1

ϕA =3π

2

π

ϕB =

→D

2

(2)

В каждом базисе, например, в базисе +, если Алиса

посылает 0 (ϕA = 0), то в зависимости от случайно-

го выбора фаз Бобом (ϕB = 0 или ϕB = π), который

неизвестен Еве даже после раскрытия базисов, Ева,

которая не знает фазы Боба, будет “видеть”, как слу-

чайно срабатывает один из детекторов U или D для

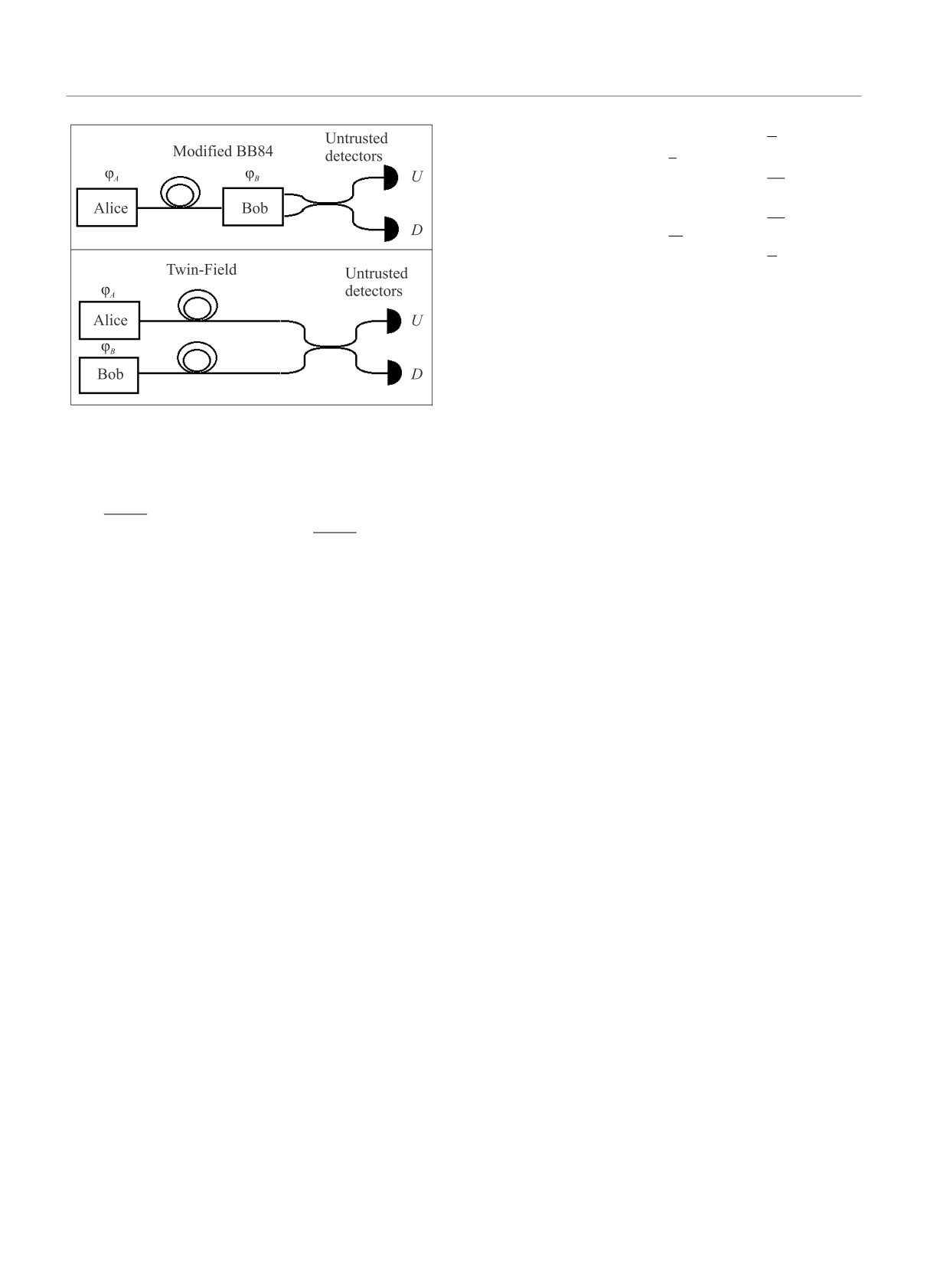

Рис. 1. Схематическое представление схем КРК для

каждого значения бита 0 или 1 (см. формулы (1),

модифицированного протокола с недоверенными де-

(2)). Аналогично для других состояний.

текторами (верхняя часть рисунка) и протокола КРК

Таким образом, введение Бобом в каждом базисе

twin-field (нижняя часть рисунка). На обоих рисунках:

дополнительной случайности, которая неизвестна

вероятность отсчета в детекторе U пропорциональна

(ϕ

)

Еве, позволяет открыть отсчеты детекторов для

cos2

A-ϕB

, соответственно, вероятность отсчета в

2

(ϕ

)

A -ϕB

подслушивателя, при этом Ева не будет знать пе-

детекторе D пропорциональна sin2

2

редаваемый бит ключа.

ной интерференции на детекторе U и деструктивной

Открытость детекторов для подслушивателя

на детекторе D, срабатывает только детектор U. Ес-

можно пояснить на языке теории информации.

ли Алиса посылает 1+, то срабатывает детектор D,

В стандартном протоколе Алиса выбирает базис

отсчет на детекторе U отсутствует.

и бит внутри этого базиса, которые неизвестны Еве.

Аналогично в базисе ×. От состояния 0× сраба-

Боб выбирает только базис, который Еве также неиз-

тывает детектор D, а от состояния 1×, детектор U.

вестен. В итоге, до раскрытия базисов Еве неизвест-

Поскольку после передачи состояний значения

но три бита информации. При раскрытии базисов

базиса раскрываются (но не состояния в базисе),

Алиса и Боб раскрывают по одному биту информа-

то, если бы подслушиватель имел доступ к детек-

ции. В итоге, из трех бит остается один бит, который

торам и знал, какой из детекторов сработал, то

неизвестен Еве. Данный бит является общим секре-

подслушиватель знал бы весь передаваемый ключ.

том Алисы и Боба. При известном базисе данный бит

По этой причине для систем КРК в стандарт-

Боб узнает по отсчету детектора.

ном исполнении должна быть обеспечена защита

В модифицированном протоколе, Алиса до рас-

детекторов - подслушиватель не должен иметь ни

крытия базисов имеет два бита информации, неиз-

прямого, ни косвенного доступа к ним.

вестных Еве. Боб также имеет два бита информа-

2. Неформальные причины стойкости мо-

ции до раскрытия базисов. После раскрытия базисов

дифицированного протокола. Приведем моди-

Алиса и Боб раскрывают по одному биту информа-

фицированный протокол с недоверенными детекто-

ции. Остается два бита, неизвестных Еве. Если Еве

рами и обсудим неформальные причины стойкости

разрешить доступ к отсчетам в детекторах, то после

нового протокола.

отсчета детектора Ева получит еще один бит инфор-

Идея состоит в том, чтобы использовать на при-

мации. В итоге остается еще один бит информации,

емной стороне случайный выбор не двух значений

неизвестный Еве, и который будет фигурировать в

фаз, а четырех значений фаз, по две в каждом бази-

ключе. Естественно, Боб также знает, в каком детек-

се. Значения фаз и соответствующие им детекторы,

торе произошел отсчет, но, кроме этого, Боб знает

где возникает отсчет, приведены ниже.

свой выбор фазы, что позволяет ему идентифици-

{

ровать посланный Алисой бит. Ева не знает выбор

ϕB = 0 → U

бит 0

ϕA = 0

фазы Боба, а видит только отсчет детектора в дан-

ϕB = π → D

{

ном базисе. Но при известном базисе и не известной

базис +

,

(1)

ϕB = 0 → D

фазе Боба, Ева не может узнать, видя только отсчет

ит 1

ϕA = π

б

ϕB = π → U

детектора, передаваемый бит Алисы.

9

Письма в ЖЭТФ том 116 вып. 1 - 2

2022

130

К.А.Балыгин, С.П.Кулик, С.Н.Молотков

Интересно сравнить наш протокол с активно раз-

Рассмотрим стандартный протокол BB84. После

виваемым протоколом twin-field [3, 4]3), в котором де-

измерений Боба детекторами, которые недоступны

текторы также являются недоверенными и доступ-

Еве, Боб после получения отсчета - результата 0 или

ными (открытыми) для подслушивателя.

1, правильного или нет, в каждом базисе, сообщает

В схеме twin-field (см. рис. 1) Алиса и Боб в

его Еве, меняя случайно и равновероятно перестав-

каждом из двух базисов независимо и равновероят-

ляя детекторы U или D. Например, если сработал

но выбирают два значения фаз, например, в базисе

детектор U, то Боб случайно и равновероятно выби-

+ 0 → ϕA = 0 и 1 → ϕA = π, аналогично для Боба

рает детектор D или U и сообщает свой выбор Еве.

0 → ϕB = 0 и 1 → ϕB = π. Поскольку интерфе-

Данная процедура эквивалентна модифициро-

ренционный сигнал на детекторе U пропорционален

ванному протоколу, когда Боб случайно в каждом

(ϕ

)

(ϕ

)

cos2

, на детекторе D sin2

, то при

базисе выбирает одно из двух значений фаз, приво-

A-ϕB2

A-ϕB2

одинаковых фазах срабатывает детектор U, а при

дящее к случайной перестановке (для Евы) отсчетов

разных - детектор D. Детекторы открыты для под-

в детекторах U или D.

слушивателя.

Далее ограничимся однофотонным случаем и

Алиса генерирует два бита информации, неиз-

одинаковой квантовой эффективностью детекторов,

вестных подслушивателю, - один бит для выбора

чтобы излишне не загромождать выкладки техниче-

базиса, второй для логического значения 0 или 1 в

скими деталями. Учет неравной квантовой эффек-

внутри базиса. Аналогично Боб генерирует два би-

тивности детекторов может быть сделан методом,

та информации, неизвестных Еве. После раскрытия

представленным в работах [6, 7].

базисов - Алиса и Боб раскрывают по одному би-

Таким образом, достаточно рассмотреть прото-

ту информации. Остается из 4-х бит два бита, неиз-

кол BB84, дополненный информацией для Евы, свя-

вестных Еве. После отсчета детектора U или D Ева

занной со случайной перестановкой детектора, кото-

получает еще один бит информации. Остается один

рый сработал. Из-за симметрии ситуации по базисам,

неизвестный Еве бит информации, который является

достаточно рассмотреть ситуацию в одном базисе,

общим секретом Алисы и Боба.

например, в базисе +. Результаты в другом базисе

В отличии от Евы, Алиса и Боб, зная отсчет де-

× получаются унитарным преобразованием инфор-

тектора, а также зная, какой бит они посылали, по-

мационных состояний.

лучают общий бит. Например, Алиса посылала 0, и

Воспользуемся ЭПР-версией протокола (см. дета-

Боб 0. Сработал детектор U. Такое событие имеет ме-

ли, например, [6]). Алиса готовит ЭПР состояние,

сто, если они посылали одинаковые биты (каждый из

свою подсистему X, Алиса оставляет ее у себя как

них знает, что было послано), поэтому заранее дого-

эталонную, а подсистему Y направляет Бобу. Подси-

ворившись, Алиса и Боб будут иметь общий бит 0.

стема Y подвергается атаке Евы в квантовом канале

Если Алиса посылала 1, а Боб 1, то также срабо-

связи. Алиса делает измерения в базисе X, при этом

тает детектор U, и они будут считать общим битом

случайно и равновероятно возникает состояние, отве-

1. Ева “видит” только отсчет детектора U, и не бу-

чающее 0 или 1. После измерения подсистема Боба

дет знать общего бита, поскольку отсчет в детекторе

Y из-за структуры ЭПР состояние переходит в со-

U мог иметь место как от A = 0, B = 0, так и от

стояние, отвечающее 0 или 1. ЭПР состояние имеет

A = 1, B = 1.

стандартный вид

В этом состоит неформальная теоретико-

1

информационная причина получения общего сек-

|Φ+〉XY =

√

(|0〉X ⊗ |0〉Y + |1〉X ⊗ |1〉Y ) .

(3)

2

ретного бита Алисой и Бобом.

3. Формальное доказательство стойкости.

Отметим, что структура ЭПР состояния одинакова

Основная идея при формализации недоверенных, до-

как в базисе +, так и в базисе ×, поэтому индекс

ступных для Евы детекторов, состоит к сведению но-

базиса опускаем.

вого протокола к эквивалентному протоколу, исполь-

Любое преобразование входного квантового со-

зующему стандартный протокол BB84 с доставкой

стояния в выходное описывается действием суперо-

Еве дополнительных квантовых состояний, которые

ператора - вполне положительного отображения [8].

говорят ей об отсчете того или иного детектора.

Любой супероператор унитарно представим (см. де-

тали в [9]). Последнее означает, что любой суперопе-

ратор реализуется запутыванием входного состояния

3)Идея интерференции состояний из разных источников в

КРК была высказана еще в 1997 г. [5], такая система была на-

с вспомогательным (|E〉E) при помощи унитарного

звана КРК на базе квантового компаратора.

оператора UBE , который определяется Евой.

Письма в ЖЭТФ том 116 вып. 1 - 2

2022

Квантовое распределение ключей с недоверенными, открытыми для подслушивателя детекторами

131

После атаки Евы, описываемой унитарным пре-

Таким образом, при регистрации Бобом 0 (верхний

образованием UBE, получаем

детектор) Еве доставляется состояние (6). Измере-

ние состояния (6) дает Еве равновероятно детектор

(

)

UBE

|Φ+〉XY ⊗ |E〉E

=

(4)

U или D в соответствии с (1), (2).

Аналогичная ситуация будет, если Боб зареги-

{√

√

}

1

стрировал отсчет 1 в детекторе D (неважно, верный

√

|0〉X ⊗

1 - Q|0〉Y ⊗ |Φ0〉E +

Q|1〉Y ⊗ |Θ0〉E

+

2

или ошибочный), Ева равновероятно будет “видеть”

{√

}

детектор U или D - “видеть” после измерения (6) со-

√

1

+√

|1〉X ⊗

1 - Q|1〉Y ⊗ |Φ1〉E +

Q|0〉Y ⊗ |Θ1〉E

стояние U или D.

2

В итоге матрица плотности ρXYE заменяется на

Состояния Евы нормированы, поэтому коэффициен-

ρXYED:

ты выбраны в виде 1 - Q и Q для сохранения нор-

ρXYED =

(7)

мировки. Как будет видно ниже, величина Q имеет

1

смысл вероятности ошибки на приемной стороне.

=

|0〉XX 〈0|⊗{(1 - Q)|0〉YY 〈0| ⊗ |Φ0〉EE 〈Φ0| ⊗ ρD +

2

Алиса и Боб делают измерения в одинаковом ба-

+ Q|1〉Y Y 〈1| ⊗ |Θ0〉EE〈Θ0| ⊗ ρD} +

зисе. Алиса в базисе {|0〉X , |1〉X }, Боб соответствен-

1

но в базисе {|0〉Y , |1〉Y }. В итоге возникает состоя-

+

|1〉XX 〈1|⊗{(1 - Q)|1〉YY 〈1| ⊗ |Φ1〉EE 〈Φ1| ⊗ ρD +

ние Алиса-Боб-Ева, которое описывается матрицей

2

плотности, с учетом (3), (4) получаем

+ Q|0〉Y Y 〈0| ⊗ |Θ1〉EE〈Θ1| ⊗ ρD} .

5. Длина ключа, недоверенные детекторы.

ρXYE =

(5)

Согласно [10] длина секретного ключа в асимптоти-

ческом пределе длинных последовательностей имеет

1

=

|0〉XX 〈0| ⊗ {(1 - Q)|0〉YY 〈0| ⊗ |Φ0〉EE 〈Φ0| +

вид (учет конечной длины передаваемых последова-

2

тельностей может быть сделан методом, предложен-

+ Q|1〉Y Y 〈1| ⊗ |Θ0〉EE〈Θ0|}+

ным в работе [7], чтобы не загромождать изложением

техническими деталями, рассматриваем асимптоти-

1

+

|1〉XX 〈1| ⊗ {(1 - Q)|1〉YY 〈1| ⊗ |Φ1〉EE 〈Φ1| +

ческий случай)

2

+ Q|0〉Y Y 〈0| ⊗ |Θ1〉EE〈Θ1|}.

ℓ ≥ H(ρXED|ρED) - H(ρXY |ρY ).

(8)

Как было показано ранее (например, [6]), для опти-

Формула

(8)

имеет простую интерпретацию:

мальной атаки Евы, состояния {|Φ0〉E , |Φ1〉E } и со-

H (ρXED|ρED), нехватка информации Евы в би-

стояния {|Θ0〉E, |Θ1〉E} лежат в ортогональных под-

тах о эталонной битовой строке X Алисы, при

пространствах, иE 〈Θ0|Θ1〉E =E 〈Φ0|Φ1〉E = 1 - 2Q.

условии, что Ева имеет в своем распоряжении

Оптимальность понимается в смысле - максимум ин-

квантовые системы ED; H(ρXY |ρY )

- нехватка

формации Евы о передаваемом ключе, при наблюда-

информации Боба о строке Алисы, при условии, что

емой ошибке Q на приемной стороне.

Боб имеет в своем распоряжении битовую строку Y

Интерпретация (5) достаточно простая. С веро-

- строку с ошибками. Разность нехваток информа-

ятностью12 Алиса посылает 0 или 1. Боб с вероят-

ций Евы и Боба о битовой строке Алисы составляет

ностью 1 - Q получает правильный отсчет, у Евы

общий секрет Алисы и Боба.

оказывается состояние |Φ0〉E . С вероятностью Q Боб

Соответствующие частичные матрицы плотно-

получает ошибочный результат, у Евы оказывается

сти, фигурирующие в (8), имеют вид

состояние |Θ0〉E. Аналогично для случая, когда Али-

ρXED = TrY {ρXYED} =

(9)

са посылала 1.

4. Модификация протокола. Пусть Боб по-

1

=

|0〉XX 〈0| ⊗ {(1 - Q)|Φ0〉EE 〈Φ0| ⊗ ρD +

лучил отсчет 0 (неважно, правильный или ошибоч-

2

ный), т.е. сработал детектор U. Боб сообщает Еве

+ Q|Θ0〉EE〈Θ0| ⊗ ρD} +

случайно и равновероятно одно из ортогональных со-

1

стояний |U〉D и |D〉D. Сказанное означает, что Еве

+

|1〉XX 〈1| ⊗ {(1 - Q)|Φ1〉EE 〈Φ1| ⊗ ρD +

2

доставляется матрица плотности

+ Q|Θ1〉EE〈Θ1| ⊗ ρD} .

1

ρD =

(|U〉DD〈U| + |D〉DD〈D|) .

(6)

ρED = TrXY {ρXYED} =

(10)

2

Письма в ЖЭТФ том 116 вып. 1 - 2

2022

9∗

132

К.А.Балыгин, С.П.Кулик, С.Н.Молотков

1

мая модификация не требует каких-либо радикаль-

=

{(1 - Q)|Φ0〉EE 〈Φ0| ⊗ ρD + Q|Θ0〉EE 〈Θ0| ⊗ ρD} +

2

ных изменений протокола и самой системы кванто-

1

вого распределения ключей. Приведенная аналогия

+

{(1 - Q)|Φ1〉EE 〈Φ1| ⊗ ρD + Q|Θ1〉EE 〈Θ1| ⊗ ρD} .

2

с протоколом twin-field позволяет на качественном

Далее

теоретико-информационном уровне объяснить при-

ρXY = TrED{ρXYED} =

(11)

чины секретности ключей при открытых для под-

слушивателя детекторах.

1

=

|0〉XX 〈0| {(1 - Q)|0〉YY 〈0| + Q|1〉YY 〈1|} +

Кроме того, открытость детекторов позволяет

2

обеспечить естественную защиту от атаки detector

1

+

|1〉XX 〈1| {(1 - Q)|1〉YY 〈1| + Q|0〉YY 〈0|} .

mismatch, открытость детекторов делает данную

2

атаку полностью неэффективной.

1

ρY = TrXED{ρXYED} =

{|0〉YY 〈0| + |1〉YY 〈1|} .

Отметим в заключение, что данная модификация

2

достигается без существенных изменений аппарату-

(12)

ры системы КРК и не приводит к снижению скоро-

Вычисляя собственные числа (9)-(12), находим для

сти распределяемых ключей.

условных энтропий фон Неймана

Один из авторов (С. П. Кулик) выполнял исследо-

H (ρXED|ρED) = H(ρXED) - H(ρED) =

(13)

вание при поддержке Междисциплинарной научно-

образовательной школы Московского университета

= H(ρXE ⊗ ρD) - H(ρE ⊗ ρD) = H(ρXE) - H(ρE) =

“Фотонные и квантовые технологии. Цифровая ме-

дицина”.

= 1 + h(Q) - 2h(Q) = 1 - h(Q).

H (ρXY |ρY ) = H(ρXY ) - H(ρY ) = h(Q).

(14)

1. C. H. Bennett and G. Brassard, Quantum cryptography:

Окончательно с учетом (13), (14) для длины ключа

Public key distribution and coin tossing, in Proc.

получаем

IEEE Int. Conf. on Comp., Sys. and Signal Process.,

ℓ = 1 - 2h(Q).

(15)

Bangalore, India (1984), p. 175.

2. S. N. Molotkov, Laser Phys. Lett. 16, 075203 (2019).

Таким образом, длина секретного ключа в модифи-

цированном протоколе оказывается такой же, как и

3. M. Lucamarini, L. M. Yuan, J. F. Dynes, and

A. J. Shields, Nature 557, 400 (2018).

в стандартном протоколе BB84 [1,10]. Критическая

ошибка Qc, при которой длина ключа обращается в

4. S. N. Molotkov and I. V. Sinilshchikov, Laser Phys. Lett.

нуль равна Qc ≈ 11 %, 1 = 2h(Qc), т.е. модификация

16, 105205 (2019).

протокола не “портит” криптографические свойства

5. S. N. Molotkov, Pis’ma v ZhETF 66, 736 (1997).

протокола.

6. S. N. Molotkov, Laser Phys. Lett. 18, 045202 (2021).

6. Заключение. Для систем, где технически

7. С. Н. Молотков, ЖЭТФ 160(3), 327 (2021).

сложно обеспечить криптографическую защиту де-

8. K. Kraus, States, Effects and Operations: Fundamental

текторов, найдено радикальное решение, сводящее

Notions of Quantum Theory, Springer Verlag, Berlin

к модификации протокола таким образом, что поз-

(1983).

воляет сделать детекторы недоверенными, и даже

9. W. F. Stinespring, Proc. Am. Math. Soc. 6, 211 (1955).

полностью доступными для наблюдения результа-

10. R. Renner, Security of Quantum Key Distribution, PhD

тов отсчетов подслушивателем. Причем предлагае-

Thesis, ETH Zürich (2005); arXiv:0512258.

Письма в ЖЭТФ том 116 вып. 1 - 2

2022